Der rasche und flächendeckende Umzug ganzer Belegschaften ins Homeoffice schuf Cyberkriminellen ungeahnte Optionen, um Remote-Mitarbeiter ins Visier zun nehmen – mit immensen Kosten.

Nach vorsichtigen Schätzungen waren 80 Prozent der Organisationen weltweit im Jahr 2020 von Phishing-Angriffen betroffen, und allein im dritten Quartal stiegen die durchschnittlichen Lösegeldzahlungen im Vergleich zum Vorquartal um mehr als 31 Prozent.

Die IT hat sich der neuen Bedrohungsrealität angepasst. So sind automatisierte IT-Security-Lösungen verfügbar, um mit einer verteilten Belegschaft sicher zu arbeiten. Aber um diese auch sicher umzusetzen, ist ein strategischer Unterbau nötig. Dabei hat sich ein Zero Trust Framework in den letzten Monaten als gangbarer Weg herauskristallisiert. Bis 2025, so aktuelle Schätzungen, werden Zero-Trust-Zugang und -Architektur die Norm sein. Der Grundgedanke hinter Zero Trust: Firmen müssen davon ausgehen, dass sich Angreifer bereits im Netzwerk befinden – unabhängig davon, welche Sicherheitskontrollen oder -technologien eingesetzt werden. Sicherheit lässt sich nur dann gewährleisten, wenn ein „never trust, always verify“-Ansatz konsequent umgesetzt wird. 5 Tipps von Ivanti helfen, um diesen Zero-Trust-Pfad einzuschlagen:

1. Geräte verstehen und validieren

In remoten Arbeitsumgebungen existiert ein zunehmend wachsender Gerätezoo: Assets, die alle in irgendeiner Form Zugriff auf Geschäftsdaten benötigen, um produktiv zu sein. Wie hoch die Bedrohungsexposition für ein einzelnes Gerät ist, muss individuell abgewogen werden, bevor ihm der Zugriff auf eine Unternehmensressourcen erlaubt wird. Eine Plattform, die die Bereitstellung beliebiger Geräte ermöglicht, ist dazu unerlässlich. Darin eingeschlossen sind unternehmenseigene wie auch mitarbeitereigene Devices. Dies gibt IT-Teams einen bestmöglichen Überblick über alle Endgeräte, die für den Zugriff auf Geschäftsdaten verwendet werden.

2. Verschärfte Sicherheit ohne Passwörter

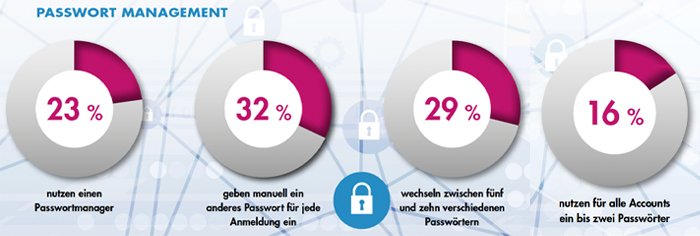

Die Kombination aus Passwort und Benutzername ist mit Remote Work schlicht nicht mehr vereinbar. Eine aktuelle Studie von Ivanti sagt aus, dass 78 Prozent der deutschen CISOs der Ansicht sind, dass Passwörter kein wirksames Mittel zum Schutz von Unternehmensdaten mehr sind. An ihre Stelle sollten Technologien wie digitale Zertifikate zum Einsatz kommen, die mit biometrischen Funktionen kombiniert werden. Damit müssen IT-Mitarbeiter allerdings auch besser in der Lage sein, kontextbezogene Attribute zu berücksichtigen: „Von wo aus verbindet sich der Mitarbeiter?“ oder „Welcher Gerätetyp wird kompromittiert?“. Nur durch die konsequente Prüfung der wichtigsten Sicherheitsattribute, gesammelt vom Benutzer und Gerät, lässt sich eine Zero-Trust-Beziehung herstellen.

(Quelle: www.proofpoint.com; 2020 State of the Phish)

3. Richtlinien für Apps…

Unternehmen sollten den Datenzugriff nur solchen Apps erlauben, denen sie vertrauen und die sie verwalten können. Doch selbst für vertrauenswürdige Apps müssen DLP-Richtlinien (Data Loss Prevention) implementiert werden. Sie legen fest, wie und mit wem Daten geteilt werden können. Wenn eine App, der Benutzer oder das Gerät nicht mehr vertrauenswürdig sind, sollten Möglichkeiten existieren, den Zugriff auf einen Cloud-Dienst zu sperren, eine nicht vertrauenswürdige App zu entfernen oder sensible Daten vom Gerät zu löschen.

4. … und den Netzwerkzugriff

Ebenfalls empfehlenswert sind Richtlinien, die vorschreiben, wie Nutzer auf Daten über unsichere Netzwerke zugreifen können. An VPN-Verbindungen führt dabei kein Weg vorbei. Die bei weitem sicherste Lösung für Remote-Mitarbeiter bietet der Einsatz eines Per-App-VPNs. Es handelt sich um einen verschlüsselten Split-Tunnel, bei dem sich mobile Nutzer über eine sichere SSL-Verbindung mit Unternehmensressourcen verbinden und über das Internet auf persönliche Apps und Webseiten zugreifen. Nur zugelassene Apps greifen dann auf den sicheren Tunnel und letztlich auf die geschützte Unternehmensressource zu.

Firmen müssen davon ausgehen, dass sich Angreifer bereits im Netzwerk befinden – unabhängig davon, welche Sicherheitskontrollen oder -Technologien eingesetzt werden. Andreas Schmid, Sales Engineering Manager, EMEA Central, Ivanti

5. Automatisierter Schutz

Automatisierte Tools und maschinelles Lernen (ML) zeigen ihre Stärke, wenn es darum geht, die Angriffsvektoren remoter Mitarbeiter zu verringern. Denn Zeit spielt eine wichtige Rolle. Bedrohungen müssen frühzeitig erkannt werden und proaktive Maßnahmen zur Eindämmung anlaufen. Eine gute Lösung sollte hier eine Verteidigungslinie aufbauen, wenn verdächtige Aktivitäten erkannt werden. Das kann eine Warnung an den Benutzer oder die Sperrung einer Cloud-Ressource sein.

Selbstheilung implementieren

Unternehmen stellen ihren Mitarbeitern Arbeitsmittel zur Verfügung, die sie produktiv und gerne nutzen. Mitarbeiter, die in der Warteschleife des Helpdesks hängen sind nicht zielführend. Deshalb gilt es, neben allen Zero-Trust-Sicherheitsmaßnahmen, Möglichkeiten zu bieten Dienste wieder bereitzustellen, sobald eine Bedrohung vorüber ist. Ein Bedrohungs-Dashboard reicht letztlich nicht aus. Essenziell ist es, rasch auf einen Angriff zu reagieren und den Betrieb unmittelbar wieder aufnehmen zu können, sobald die Bedrohung gebannt ist.