Der zunehmende Trend zur Remote-Arbeit zeigt die Grenzen des veralteten Remote-Access-VPN-Konzepts auf. Viele Unternehmen suchen nach besseren Alternativen, um die Probleme von VPN-Lösungen aus der Welt zu schaffen.

Die Schlüssel liegt in der nächsten Generation von Remote-Access-Technologien wie ZTNA (Zero Trust Network Access). Im Vergleich zu Remote Access VPN bietet ZTNA erheblich mehr Sicherheit, feinstufige Kontrollen und ist zugleich für den Endbenutzer transparent.

Achillesferse Remote Access VPN

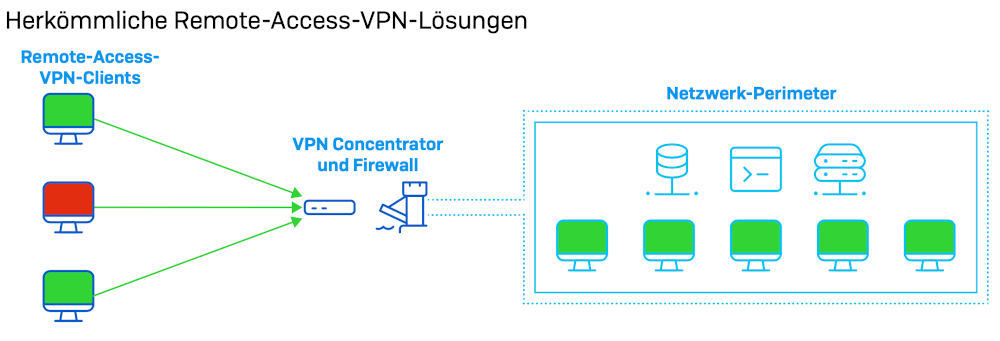

Für Security-Profis ist das VPN eine problematische Technologie. Die VPN-Verbindung simuliert ein langes Netzwerkkabel vom externen Rechner direkt in das digitale Herz des Unternehmens – weitestgehend ohne die Schutzmaßnahmen, die man üblicherweise gegenüber Externem walten lassen würde. Alles, was über eine VPN-Verbindung mit dem Firmennetz verbunden ist, wird generell als vertrauenswürdig angesehen. Das öffnet Cyberkriminellen, die sich Zugang auf einen Homeoffice-Rechner verschaffen, Tür und Tor. Zudem ist die Verwaltung einer VPN (IPsec/SSL) Remote-Access-Lösung in einer modernen Umgebung sehr komplex, aufwändig und fehleranfällig.

Vier Gründe warum Unternehmen auf Zero Trust Network Access setzen

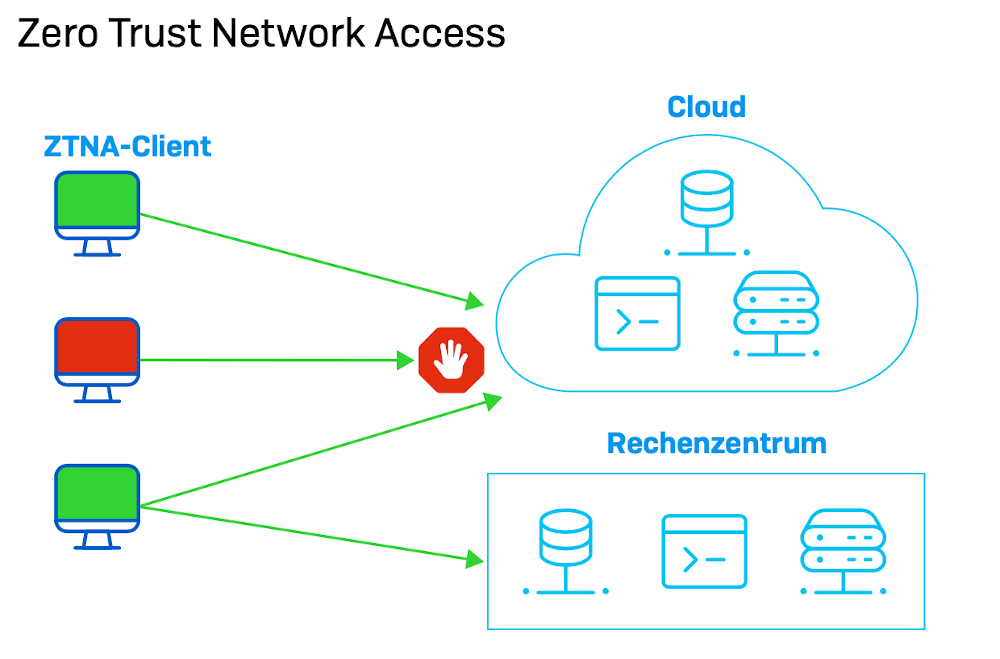

Grundsätzlich gilt bei ZTNA: Vertraue nichts und niemanden, überprüfe und authentifiziere jeden und alles. Mit ZTNA können Benutzer:innen sicher und von jedem Standort aus auf genau die Daten und Anwendungen zugreifen, die sie benötigen – nicht mehr und nicht weniger. Das Ergebnis ist weitaus bessere Sicherheit, Segmentierung und Kontrolle.

Unternehmen setzen ZTNA aufgrund vier entscheidender Vorteile ein. Erstens, die leicht verwaltbare und sichere Anbindung von Homeoffices. Dank komfortabler Bereitstellung und Registrierung sparen Unternehmen wertvolle Zeit gegenüber VPN. Auch für Mitarbeitende im Homeoffice ist die Handhabung transparenter und benutzerfreundlicher. Zweitens ermöglicht ZTNA eine Mikro-Segmentierung von Anwendungen. Dies bietet mehr Anwendungssicherheit dank der Integration des Gerätestatus in Zugriffsrichtlinien inklusive Authentifizierungsprüfung. Außerdem gibt es bei Zero Trust kein implizites Vertrauen und laterale Bewegungen werden minimiert. Der dritte Grund ist die Abwehr von Ransomware: ZTNA-Lösungen beseitigen gängige Angriffsvektoren für Ransomware und andere Angriffsarten. Da sich ZTNA-Benutzer nicht mehr „im Netzwerk“ befinden, haben Bedrohungen, die bei VPN im Netzwerk möglicherweise Fuß fassen, mit ZTNA keine Chance. Der vierte und gleichfalls wichtige Grund für ZTNA ist das schnelle Onboarding neuer Anwendungen und Benutzer. Damit ist ZTNA sicherer und agiler, insbesondere in sich schnell wandelnden Umgebungen. Mit ZTNA richten Unternehmen neue Anwendungen schnell und sicher ein, melden Geräte und Benutzende einfach an und ab und erhalten dabei Informationen über Anwendungsstatus und -nutzung.

ZTNA im Security-Konzept vollintegriert

ZTNA allein ist schon eine hervorragende Möglichkeit für erheblich mehr Sicherheit bei jeglichem Zugriff auf Daten und Anwendungen. Wenn ZTNA zusätzlich mit allen weiteren Security-Maßnahmen in einem Ecosystem integriert ist und Informationen aller Instanzen im Sicherheitsperimeter intelligent ausgetauscht werden, ist der Schutz ungleich höher. ZTNA im integrierten Verbund mit allen weiteren Security-Maßnahmen im Unternehmen ist die Grundlage für eine echte, durchgängige Security-Strategie, anstatt eines durchlässigen Security-Flickenteppichs.