Cyberkriminellen gelingt es bei 71 Prozent der Ransomware-Angriffe, Daten zu verschlüsseln. Der Sophos-Studie »State of Ransomware 2023« zufolge hatten Unternehmen, die das geforderte Lösegeld zahlten, doppelt so hohe Kosten für die Wiederherstellung wie Firmen, die ein Backup verwenden konnten.

Fast jeder Schuss ein Treffer: Cyberkriminellen gelingt es in Deutschland bei 71 Prozent der Ransomware-Angriffe auf Unternehmen, tatsächlich auch Daten zu verschlüsseln. Dabei schneiden deutsche Unternehmen im internationalen Vergleich nicht mal am schlechtesten ab: International sind sogar 76 Prozent der Ransomware-Angriffe erfolgreich. Sophos zufolge wurden in Deutschland 58 Prozent der befragten Unternehmen mit Ransomware angegriffen.

Den jährlich erscheinenden Ransomware-Report hatte Sophos erstmals im Jahr 2020 veröffentlicht. Die diesjährigen Werte sind die höchsten seit Veröffentlichung des Berichts. 2020 registrierten 51 Prozent der Firmen solche Angriffe. Dabei wurden 73 Prozent der Angegriffenen letztlich auch Opfer der Attacken.

Die Ergebnisse der aktuellen Umfrage liefern zudem auch Munition für die Argumentation von Security-Experten, die schon seit Jahren raten und fordern, kein Lösegeld zu zahlen. Sie begründeten das bisher immer damit, dass man das »Geschäftsmodell« der Kriminellen nicht unterstützen sollte. Viele haben sich in ihrer Not nicht daran gehalten. Je nach Studie zahlten aber zwischen 30 (Sophos »State of Ransomware 2022«) und 42 Prozent (IDC-Studie »Cybersecurity in Deutschland 2021«) der erfolgreich Angegriffenen das geforderte Lösegeld.

Zahlen lohnt sich nicht

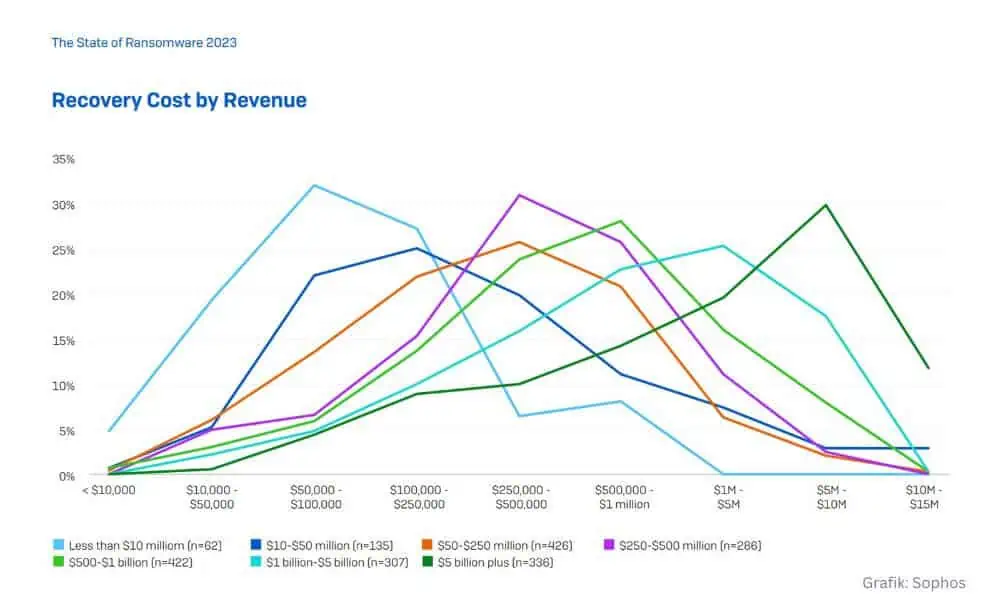

Die eigene Haut war ihnen also näher als die Verantwortung für die Allgemeinheit. Der diesjährigen Sophos-Studie zufolge ist das aber ein Trugschluss. Denn demnach kostet der Angriff Unternehmen, die Lösegeld für die Entschlüsselung ihrer Daten bezahlten, deutlich mehr, als wenn sie auf ein Backup hätten zurückgreifen können.

Bei Lösegeld-Zahlern lagen die Wiederherstellungskosten im internationalen Durchschnitt bei 750.000 Dollar, bei Unternehmen, die Backups zur Datenwiederherstellung verwendeten, dagegen nur bei 375.000 Dollar. Außerdem bedeutet die Zahlung des Lösegelds in der Regel eine längere Wiederherstellungszeit: 45 Prozent der Unternehmen, die Backups verwendeten, konnten die Daten innerhalb einer Woche wiederherstellen, verglichen mit 39 Prozent der Unternehmen, die das Lösegeld zahlten.

Außerdem sollten Firmen bedenken, dass ihre Zahlungsbereitschaft die Angreifer vermerkt und ausgenutzt werden könnte. Dem von Barracuda Networks vorgelegten Report »Ransomware Insights 2023«zufolge wurden weltweit 73 Prozent der Unternehmen, die 2022 von Ransomware betroffen waren, weitere Male angegriffen. In der DACH-Region lag der Wert dafür bei 43 Prozent. Womöglich sind hier die Firmen gründlicher bei der Nachbearbeitung des Angriffs und erschweren weitere Angriffe so stärker. Dennoch sind auch über 40 Prozent ein sehr hoher Wert.

Ausgeklügeltere Angriffsmethoden und mehr Attacken

Insgesamt wurden in Deutschland 58 Prozent (international 66 Prozent) der von Sophos befragten Unternehmen mit Ransomware angegriffen. »Die Verschlüsselungsraten sind nach einem vorübergehenden Rückgang während der Pandemie wieder auf ein sehr hohes Niveau angestiegen, was besorgniserregend ist«, kommentiert Chester Wisniewski, Field CTO bei Sophos die Zahlen. »Ransomware-Kriminelle haben ihre Angriffsmethoden verfeinert und ihre Attacken beschleunigt, um die Zeit zu verkürzen, in der die Verteidiger ihre Pläne durchkreuzen könnten.«

Die meisten Opfer seien laut Wisniewski nicht in der Lage, alle ihre Dateien wiederherzustellen, indem sie einfach die Verschlüsselungsschlüssel kaufen: »Sie müssen auch Backups einspielen. Die Zahlung von Lösegeld bereichert nicht nur die Kriminellen, sondern verlangsamt auch die Reaktion auf den Vorfall und erhöht die Kosten in einer ohnehin schon verheerenden Situation.«

Auch der »State of Ransomware 2023« zeigt die Tendenz zu wiederholten Angriffen: Zwei Drittel der Unternehmen geben an, im zweiten Jahr in Folge Opfer von Ransomware geworden zu sein. Um das Risiko zu reduzieren empfiehlt Wisniewski, die Zeit bis zur Entdeckung sowie die Zeit bis zur Reaktion drastisch zu verkürzen. Allerdings müssten Unternehmen dazu rund um die Uhr in Alarmbereitschaft sein, um eine wirksame Verteidigung aufzubauen. Die besteht Wisniewski zufolge aus einer von Menschen geleiteten Bedrohungsjagd und der Untersuchung der von unterschiedlichen Systemen eingehenden Warnungen durch erfahrene Analysten. Viele mittelständische Unternehmen werden das in Eigenregie nicht leisten können. Sie müssen daher Service für Managed Detection and Response (MDR) oder Managed SOC Services in Anspruch nehmen.

Geeignete Gegenmaßnahmen

Eine Schande ist das allerdings nicht. Gerhard Schabhüser, Vizepräsident des Bundesamtes für Sicherheit in der Informationstechnik (BSI), sagte im April auf einer Konferenz zur Cybersicherheit am Hasso-Plattner-Institut (HPI) in Potsdam, die größte Bedrohung für Wirtschaft und Kommunen seien derzeit Ransomware-Angriffe und rief vor allem die kleineren Kommunen dazu auf, IT-Dienstleistungen an geeignete Profis auszulagern: »Macht Eure IT nicht selbst, sondern nutzt Dienstleister«, ermutigte Schabhüser die Konferenzbesucher.

Sophos empfiehlt darüber hinaus einen Endpoint-Schutz mit starken Anti-Exploit-Funktionen und Zero Trust Network Access (ZTNA) einzusetzen, um die Ausnutzung von Schwachstellen und den Missbrauch kompromittierter Anmeldedaten zu verhindern. Außerdem empfiehlt der Anbieter adaptive Technologien, die automatisch auf Angriffe reagieren, Angreifer stören und den so den Verteidigern Zeit verschaffen, um zu reagieren. Drittens hält auch Sophos einen entweder intern oder durch einen spezialisierten Anbieter erbrachten Leistungen aus dem Bereich Managed Detection and Response (MDR) für erforderlich. Das alles müsse aber durch regelmäßige Backups, Tests zur Wiederherstellung von Daten aus Backups und Pflege eines aktuellen Reaktionsplans für Zwischenfälle sowie eine gute Sicherheitshygiene, einschließlich rechtzeitiger Patches und regelmäßiger Überprüfung der Konfigurationen von Sicherheitstools, als Grundlagen unterstützt werden.

Weiterführende Links: