Auf der Suche nach Ratschlägen zur Verbesserung der IT-Sicherheit fällt immer wieder der Begriff MFA. Die Abkürzung steht für Multi-Faktor-Authentifizierung und beschreibt ein Verfahren, bei dem für den Zugriff auf Systeme neben dem üblichen Passwort noch ein zusätzlicher Faktor erforderlich ist.

Dadurch gilt MFA als besonders wirksam gegen Phishing- und andere Social-Engineering-Angriffe.

Bei den meisten Implementierungen muss der Benutzer einen zusätzlichen Code eingeben oder einen Login-Versuch über eine App bestätigen. Es ist unbestritten, dass dieser zusätzliche Faktor einen Angriff erschwert. Doch reichen die üblichen Implementierungen von MFA aus, um wirklich resistent gegen Phishing-Attacken und Accountübernahmen zu sein? Die vergangenen Angriffe auf Uber1 und Cisco2 zeigen, dass MFA bereits aktiv von Angreifern umgangen wird und MFA-Prozesse zwingend sicherer implementiert werden müssen.

Wie überwinden Angreifer den zusätzlichen Schutz durch MFA?

MFA Fatigue

Für Angreifer existieren verschiedene Möglichkeiten, um initial an die Kennwörter von Benutzern zu gelangen. So können diese über vergangene Phishing-Kampagnen, kompromittierte Systeme, gekaufte Zugangsdaten, Credential Stuffing, oder das simple Ausprobieren erlangt werden. Jede dieser Methoden ist auf ihre Art und Weise erfolgreich und beinhaltet eine solide Chance auf Erfolg. Diese steigt mit der Mitarbeiterzahl eines Unternehmens. Damit der Angreifer diese Zugangsdaten aber nicht direkt zur Anmeldung verwenden kann, ist ein zweiter Faktor im Rahmen von MFA üblich.

MFA schützt nicht grundsätzlich vor der Kompromittierung eines Accounts. Insbesondere wird der Angriffsvektor durch Social Engineering übersehen.

Timo Sablowski, Senior Security, Consultant, carmasec GmbH & Co. KG

Das Generieren und Eingeben eines zusätzlichen Einmalpasswortes für jeden Login-Versuch kann für Benutzer schnell lästig werden. Um dem entgegenzuwirken, wurden MFA-Methoden entwickelt, die einen besonders hohen Bequemlichkeitsfaktor aufweisen, wie zum Beispiel die Aufforderung zur Bestätigung über das Smartphone. Hierbei wird der Benutzer nach der Eingabe seines Benutzernamens und Passworts über eine Push-Benachrichtigung aufgefordert, den gerade stattfindenden Login-Vorgang zu bestätigen.

Verwendet der Angreifer ebenfalls die korrekte Kombination von Benutzernamen und Passwort seines Opfers, wird dieses auf dem Smartphone darauf aufmerksam gemacht, dass eine Anmeldung per App bestätigt werden muss. Um den Angriff ins Leere laufen zu lassen, müsste das Opfer diese Nachricht nur ignorieren. Doch was passiert, wenn diese Push-Nachrichten zu Hunderten und über mehrere Tage gesendet werden? Es kann hier zu einer Ermüdung des Benutzers (Fatigue) kommen, sodass dieser schließlich der Aufforderung nachkommt und die Anmeldung bestätigt.

Dieser Angriff ist zwar recht offensichtlich, wird aber häufig nicht erkannt. Denn wie bei allen Social-Engineering-Methoden reicht ein einziger erfolgreicher Angriff auf einen einzelnen Mitarbeiter aus, damit sich Kriminelle Zugang zum Unternehmensnetzwerk verschaffen können. Um die Erfolgschancen zu erhöhen, werden die Opfer durch weitere Maßnahmen dazu verleitet, ankommenden Aufforderungen zur Authentifizierung über das Smartphone nachzukommen. So geben sich Angreifer als IT-Support aus und nutzen gefälschte Telefonnummern, um ihre Opfer anzurufen. Ebenfalls üblich ist der Versand von SMS mit der Bitte um Entschuldigung für die Unannehmlichkeiten bei der Benutzung von IT-Systemen. Der Benutzer müsse kurz die Anfrage bestätigen, sodass eine normale Arbeit wieder möglich sei.

Eine weniger auffällige, aber ebenso wirksame Variante erfordert Vorarbeit durch Ausspähen der Opfer im Rahmen der Informationsbeschaffung vor dem Angriff. Weiß der Angreifer beispielsweise, wann das potenzielle Opfer mit der Arbeit beginnt oder von der Mittagspause zurückkehrt, kann dieser einen guten Zeitpunkt für einen Angriffsversuch abpassen. Beim Arbeitsbeginn oder bei der Wiederanmeldung an Systemen sind Menschen weniger vorsichtig, weil sie es gewohnt sind, nach einer längeren Phase der Inaktivität zur Eingabe eines zweiten Faktors aufgefordert zu werden. Passt der Angreifer diesen Zeitpunkt ab, ist die Chance, dass das Opfer der Aufforderung nachkommt, deutlich höher.

Adversary in the Middle (AiTM)

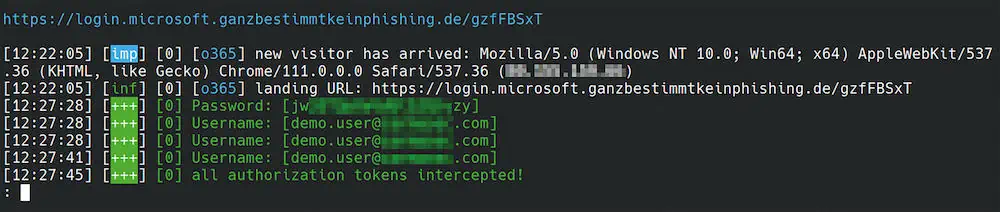

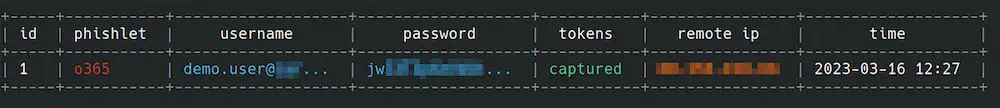

Die Gefahr für einen Angreifer bei der Überflutung der Benutzer durch MFA-Anfragen aufzufallen, ist äußerst hoch. Eine weniger auffällige Methode ist die Erstellung von Phishing-Webseiten, die nicht nur Zugangsdaten abgreifen, sondern obendrein als Vermittler zwischen dem Opfer und der eigentlichen Applikation dienen. Man spricht hier vom „Adversary in the Middle“ (AiTM).

Mit Hilfe frei zugänglicher Werkzeuge erstellt der Angreifer eine exakte Kopie des Portals, zu dem er sich Zugriff verschaffen will. Nun muss der Angreifer das Opfer auf diese Kopie locken. Hierfür werden die gängige Methoden wie eine Aufforderung per E-Mail, SMS oder ähnliche Wege genutzt.

Mit modernen Texterstellungshelfern wie ChatGPT lässt sich eine gefälschte E-Mail mit der richtigen Wortwahl erstellen, um zum Beispiel Zugänge für eine „Microsoft 365“-Instanz (M365) eines Unternehmens zu erlangen. Diese kann anschließend an die Mitarbeitenden im Unternehmen versendet werden. Die entsprechende Formatierung und eine vertrauenswürdig aussehende Absenderdomain steigern die Chancen auf Erfolg.

Klickt ein Benutzer auf den mitgelieferten Link, gelangt er auf die PhishingWebseite. Der Nutzer wird zum Login auf die M365-Dienste aufgefordert. Die Verbindung ist per TLS abgesichert, so dass der Browser keine Warnung anzeigt.