Die Cyber-Risiken steigen kontinuierlich. Mit einigen präventiven Maßnahmen können Unternehmen aber das Sicherheitsniveau deutlich erhöhen. Im Zentrum sollte dabei eine identitätsbasierte Zero-Trust-Strategie stehen.

Im Kern handelt es sich bei Zero Trust um ein strategisches Cybersecurity-Modell zum Schutz digitaler Geschäftsumgebungen, zu denen zunehmend Public und Private Clouds, SaaS-Anwendungen, DevOps-Praktiken und Robotic Process Automation (RPA) gehören. Identitätsbasierte Zero-Trust-Lösungen wie Single Sign-on (SSO) und Multi-Faktor-Authentifizierung (MFA) sollen sicherstellen, dass nur autorisierte Personen, Geräte und Anwendungen auf die Systeme und Daten eines Unternehmens zugreifen können.

Vereinfacht formuliert basiert Zero Trust auf dem Ansatz, dass man die „Guten“ nicht von den „Bösen“ trennen kann. Das heißt, das Zero-Trust-Prinzip geht von der Annahme aus, dass jegliche Identität – ob Mensch oder Maschine – mit der Zugriffsmöglichkeit auf Systeme und Anwendungen unter Umständen kompromittiert ist.

Traditionelle Konzepte, die auf den Perimeterschutz setzen, funktionieren in einer Zeit der digitalen Transformation, der zunehmenden Nutzung von Cloud-Diensten und der Einführung hybrider Arbeitsmodelle nicht mehr. Dies führte zum Zero-Trust-Ansatz „Never Trust, Always Verify“, um Identitäten, Endgeräte, Anwendungen, Daten, Infrastrukturen und Netzwerke zu sichern und gleichzeitig Transparenz, Automatisierung und Orchestrierung zu gewährleisten.

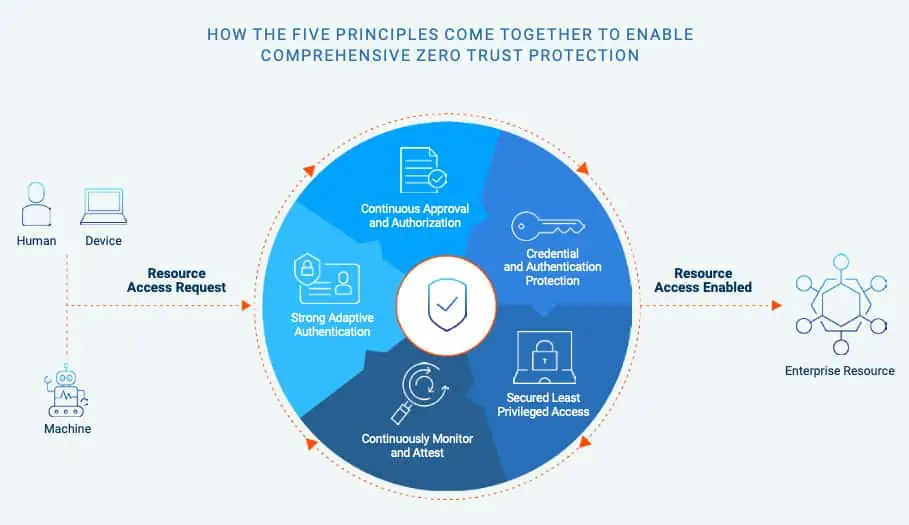

Die fünf Prinzipien des Zero-Trust-Schutzes

Es gibt viele Frameworks, die Unternehmen bei der Einführung von Zero Trust unterstützen. Da jedes Unternehmen andere Anforderungen hat, sind diese Rahmenwerke jedoch nur als erste Hilfestellung für die Entwicklung der Zero-Trust-Strategie und -Roadmap sowie deren Implementierung zu sehen. Auf jeden Fall sollte ein effizientes Zero-Trust-Programm fünf Konstanten beinhalten:

- die starke adaptive Authentifizierung

Mit der Aktivierung einer konsistenten adaptiven Multi-Faktor-Authentifizierung stellen Unternehmen sicher, dass die Benutzer diejenigen sind, die sie vorgeben zu sein. Organisationen können so potenzielle Bedrohungen schneller erkennen und Benutzer erhalten einfach und sicher einen Zugriff auf Ressourcen.

- die Aktivierung einer kontinuierlichen Genehmigung und Autorisierung

Unternehmen sollten die Identitätsbereitstellung automatisieren und die Genehmigungsprozesse festlegen. Durch die erneute Authentifizierung und Validierung von Benutzeridentitäten – etwa nach risikoreichen Webbrowser-Sitzungen oder Zeiträumen der Inaktivität – wird sichergestellt, dass der richtige Benutzer Zugriff auf die richtigen Ressourcen hat.

- den sicheren Least-Privilege-Zugang

Unverzichtbar ist es, unnötige Privilegien zu beseitigen und überflüssige Berechtigungen für Cloud-Workloads zu entfernen. Dabei ist sicherzustellen, dass alle menschlichen und nicht-menschlichen Nutzer gemäß dem Least-Privilege-Prinzip nur über die für ihre Aufgaben erforderlichen Privilegien verfügen. Mit der Zugriffsmethode Just-in-Time können Unternehmen den Benutzern in Echtzeit auch erweiterte Zugriffsrechte gewähren. Das heißt, ein Endanwender kann für eine bestimmte Dauer auf die benötigten Ressourcen zugreifen, um eine bestimmte Tätigkeit durchzuführen. Anschließend werden ihm die Rechte wieder entzogen.

- die kontinuierliche Überwachung

Eine kontinuierliche Überwachung ist der beste Weg, um zu verstehen, was passiert, und um auftretende Anomalien zu erkennen. Mit dem Aufzeichnen von Sessions und Key Events sowie manipulationssicher gespeicherten Audits können Unternehmen die Einhaltung von Compliance-Vorgeben dokumentieren.

- den Schutz von Credentials

Das Endpoint Privilege Management ist der Eckpfeiler eines starken Endgeräteschutzes und von entscheidender Bedeutung für die Erkennung und Blockierung von Versuchen des Credential-Diebstahls, die konsequente Durchsetzung des Least-Privilege-Prinzips (einschließlich der Entfernung lokaler Administratorrechte) und die flexible Anwendungskontrolle zur Abwehr von Malware und Ransomware. Die intelligente, Policy-basierte Anwendungssteuerung verhindert dabei die Ausführung schädlicher Programme. Neben dem klassischen Software-Denylisting und -Allowlisting sollte auch die Möglichkeit bestehen, Anwendungen in einem „eingeschränkten Modus“ auszuführen, sodass der Anwender auch auf Applikationen zugreifen kann, die nicht explizit vertrauenswürdig oder unbekannt sind.

(Die fünf Komponenten eines umfassenden Zero-Trust-Schutzes (Quelle: CyberArk, White Paper „Zero Trust’s Evolution: The Role of Identity Security“, page 7))

Die Identität als zentrale Säule von Zero Trust

Prinzipiell ist Zero Trust weder schnell noch einfach zu implementieren, und die Umsetzung kann komplex sein. Allein schon, weil effiziente Zero-Trust-Strategien eine Kombination verschiedener Lösungen und Technologien beinhalten, darunter Multi-Faktor-Authentifizierung, Identity and Access Management (IAM), Privileged Access Management (PAM) oder Netzwerksegmentierung.

Aber eines muss klar sein: Damit ein Zero-Trust-Projekt erfolgreich sein kann, muss die Identität von Anfang an eine zentrale Rolle spielen. Mit der Identitätssicherheit als Basis eines Zero-Trust-Ansatzes können Unternehmen Bedrohungen identifizieren, isolieren und verhindern, dass sie Identitäten kompromittieren. Identity Security ist das Mittel, um eine messbare Risikominderung zu erreichen und auch die Implementierung von Zero Trust Frameworks zu beschleunigen. Durch die exponentiell steigende Zahl der zu verwaltenden Identitäten – und die Gefahr, die jede einzelne Identität darstellen kann – steigt die Notwendigkeit für Unternehmen, ein Zero-Trust-Sicherheitskonzept umzusetzen. Ein identitätsbasierter Ansatz für Zero Trust wird deshalb auch immer beliebter, immer mehr Unternehmen schlagen diesen Weg ein, um ihre allgemeine Sicherheitslage drastisch zu verbessern.