Unternehmen jeder Größe, vom kleinsten Privatunternehmen bis zum größten öffentlichen Unternehmen, sind anfällig für Cyberangriffe. Eine Präsenz im Internet birgt Risiken und öffnet Tür und Tor für Hacker, Cyberkriminelle und Insider-Bedrohungen.

Die COVID-19-Krise hat eine noch nie dagewesene Situation geschaffen, in der Mitarbeiterinnen und Mitarbeiter keine andere Möglichkeit hatten als quasi über Nacht ins Home Office zu wechseln. Infolgedessen tun Unternehmen rund um den Globus alles in ihrer Macht Stehende, um ein „Business-as-usual“-Tempo beizubehalten, so dass es nur minimale Unterbrechungen gibt, auch wenn dies eine Lockerung der Sicherheitsprozesse bedeutet und durch die rasche Einführung neuer Tools, neue Risiken entstehen.

Eine Strategie zur Aufrechterhaltung bewährter Sicherheitsverfahren besteht darin, die Abhängigkeit von Beschäftigten in Rechenzentren und Hosting-Einrichtungen bei der Lieferung, Unterstützung und dem Betrieb von Ausrüstung zu verringern. Glücklicherweise sind selbst hochsichere Lösungen, wie Hardware-Sicherheitsmodule (HSMs), jetzt als Cloud-Dienste verfügbar, auf die aus der Ferne zugegriffen werden kann.

Wenn sich Mitarbeiterinnen und Mitarbeiter nicht im Netzwerk ihrer Organisation befinden, kann die Kontrolle der zentralen IT beeinträchtigt werden. Beispielsweise haben viele Unternehmen, die einen VPN-Zugang benötigen, um alle Zugriffe von Mitarbeitergeräten zu überwachen, Split-Tunneling aktiviert, um den Engpass im Datenverkehr auf ihren Sicherheitsgeräten am Netzwerkrand zu mildern. Darüber hinaus können andere Compliance-Regeln gelockert werden, so dass die IT-Abteilung Probleme mit der Anwendungsleistung beheben kann, die bei Remote-Beschäftigten auftreten.

Der letzte Atemzug der „traditionellen“ On-Premise-Rechenzentren

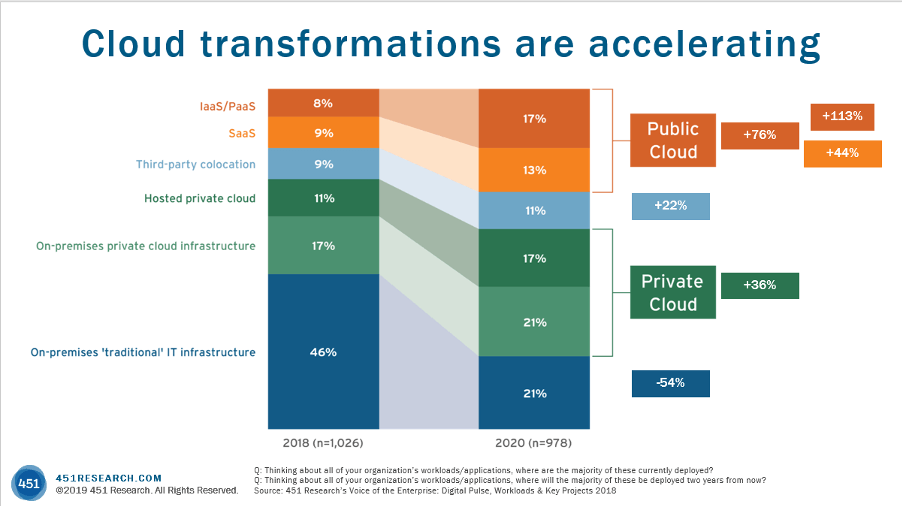

In diesem Jahr hat 451 Research auf der RSA Conference aussagekräftige Daten zu einer Entwicklung veröffentlicht, die sich bereits seit einiger Zeit abzeichnet: die traditionelle IT-Rechenzentrumsinfrastruktur verschwindet. Diese Daten wurden im Vorfeld der COVID-19-Krise erhoben, aber aus allen Berichten geht hervor, dass diese Pandemie den Niedergang der traditionellen Rechenzentrumsarchitektur beschleunigen wird (siehe Grafik unten).

Seit über einem Jahrzehnt verlagert sich die IT rasant auf öffentliche Clouds und gehostete Dienste, und was vor Ort bleibt, ist stark virtualisiert und wird als private Cloud betrieben.

Immer mehr Mitarbeiterinnen und Mitarbeiter arbeiten von zu Hause aus, allerdings gilt die IT-Abteilung nach wie vor als die Abteilung, die am ehesten vor Ort benötigt wird. Tatsächlich ist das Gegenteil der Fall, da viele IT-Organisationen bei der Remote-Arbeit die Nase vorn haben. Eine 2019 durchgeführte Umfrage unter Vollzeitbeschäftigten in den USA besagt, dass IT-Teams die Abteilungen mit dem größten Anteil an mobilem Arbeiten darstellen. Vorbei sind die Zeiten, in denen Verwaltung und Monitoring ausschließlich „On-Premise“ stattfinden.

Moderne Lösungen können vollständig von der Küche, dem Arbeitszimmer oder dem Keller eines IT-Experten aus verwaltet werden. Der Arbeitsstandort spielt keine Rolle, solange der Sicherheitsbetrieb die Geschäftskontinuität gewährleisten werden kann. Um eine sichere Umgebung bereitzustellen, die mit einer wachsenden Zahl von Beschäftigten an entfernten Standorten betriebsbereit ist, muss eine moderne Architektur Cloud-fähig oder Cloud-nativ sein, und wenn Hardware erforderlich ist, muss sie den Betrieb in einem so genannten „Dark Data Center“ (ausschließlich fernbedientes Rechenzentrum) unterstützen.

Hardware-Sicherheitsmodule (HSMs) als Sicherheitsgarant

Um den schnellen Betrieb und Einsatz verschiedenartiger IT-Systeme zu schützen, ist es von entscheidender Bedeutung, die Sicherheit und Integrität über alle Anwendungen, Benutzer und Geräte hinweg zu gewährleisten. Um dies zu erreichen, müssen Unternehmen sicherstellen, dass die Schlüssel für ihre Public-Key-Infrastruktur (PKI), Dokumentensignatur und Verschlüsselungsinfrastruktur sicher bleiben. Das bedeutet, dass HSMs eine immer wichtigere Rolle beim Schutz sensibler Schlüsselmaterialien spielen, die zum Schutz wichtiger Kollaborationstools, der gemeinsamen Nutzung von Dokumenten und Online-Transaktionen verwendet werden.

Fazit

Moderne HSMs machen die physische Anwesenheit eines IT-Experten in einem Rechenzentrum überflüssig, indem sie sichere Optionen für die Remote-Bereitstellung, Überwachung und Verwaltung kryptographischer Schlüssel bieten. Dies kann mit vor Ort installierter Hardware erreicht werden, die die Verwaltung von Dark Data Centers oder Cloud-HSM-Diensten unterstützt. Unabhängig davon, für welche Bereitstellungsoption man sich entscheidet, es gilt darauf zu achten, eine Lösung zu wählen, mit der man zwischen lokalen und Cloud-basierten Lösungen wechseln kann, ohne den HSM-Client zu ändern. Dadurch spart man sich auf lange Sicht Entwicklungs- und Testzeit.

Ein einheitlicher Client gibt Unternehmen auch die Flexibilität, Cloud-HSM-Dienste zu entwickeln, problemlos zu bestehenden HSMs vor Ort zu migrieren und mit Hilfe von Cloud-HSM-Diensten zu skalieren, wenn die Nachfrage schneller wächst, als sie neue Hardware erwerben können.