Wenn man Wikipedia befragt, so handelt es sich bei Social Engineering im Rahmen der Unternehmenssicherheit um „zwischenmenschliche Beeinflussungen mit dem Ziel, bei Personen bestimmte Verhaltensweisen hervorzurufen, sie zum Beispiel zur Preisgabe von vertraulichen Informationen, zum Kauf eines Produktes oder zur Freigabe von Finanzmitteln zu bewegen“.

Doch wie wählen Cyberkriminelle aus, welche Personen beeinflusst werden sollen, wie geht das genau vonstatten und vor allem – wie lässt sich das unterbinden?

Very Attacked Persons (VAPs)

Welche Personen im Unternehmen sind besonders vielen Social Engineering Angriffen ausgesetzt? Denn nur wenn man versteht, wer unter Beschuss gerät, kann das Unternehmen als Ganzes effektiv geschützt werden.

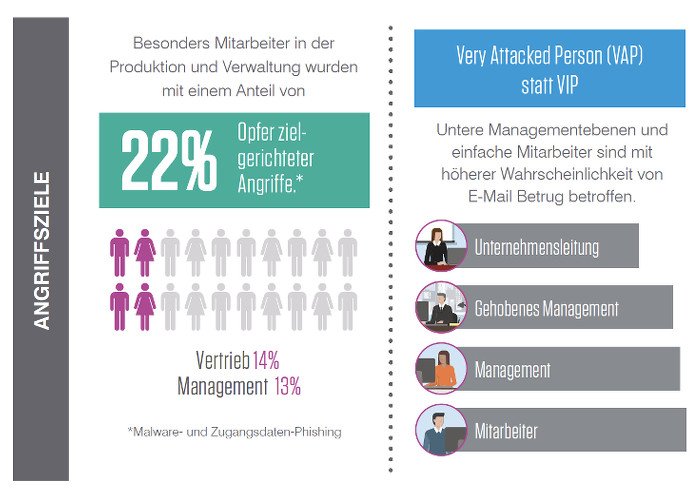

Die Antwort mag vielfach verblüffen. Es sind nicht etwa die Personen, die die Mehrzahl als Angriffsopfer vermuten würden, wie etwa den Finanzvorstand. Die Firmenleitung erhält von der Gesamtzahl zielgerichteter Malware- und Phishing-Angriffe lediglich 6 Prozent, wohingegen laut des aktuellen Protecting-People-Reports von Proofpoint 72 Prozent aller Angriffe gegen einfache Mitarbeiter und Manager gerichtet waren.

Um herauszufinden, wer die VAPs im eigenen Unternehmen sind, müssen Faktoren wie der Job Titel, die Rollenbeschreibung (insbesondere auf welche Daten und Systeme die Mitarbeiter Zugriff haben) und die Profile des Mitarbeiters in sozialen Netzwerken, Internetdatenbanken und anderen Quellen bedacht werden. Ein Beispiel zur Verdeutlichung: Ein Mitarbeiter ist „Data Analyst“ und listet, wie es üblich ist, auf einem sozialen Netzwerk unter „ich biete“ die verschiedenen Softwareprogramme an, die er beherrscht. Um den Rückschluss zu ziehen, dass er aktuell mit diesen Programmen arbeitet und auf die darin gespeicherten Daten zugreifen kann, bedarf es keiner Doktorarbeit. Vielleicht hat er zusätzlich sein Twitter-Profil verlinkt? Mit Sicherheit aber seinen Arbeitgeber und den Ort seiner Tätigkeit angegeben. Und schon wird er zum Social-Engineering-Ziel, wie es sich ein Cyberkrimineller nicht schöner wünschen könnte.

Weitere wichtige Fakten:

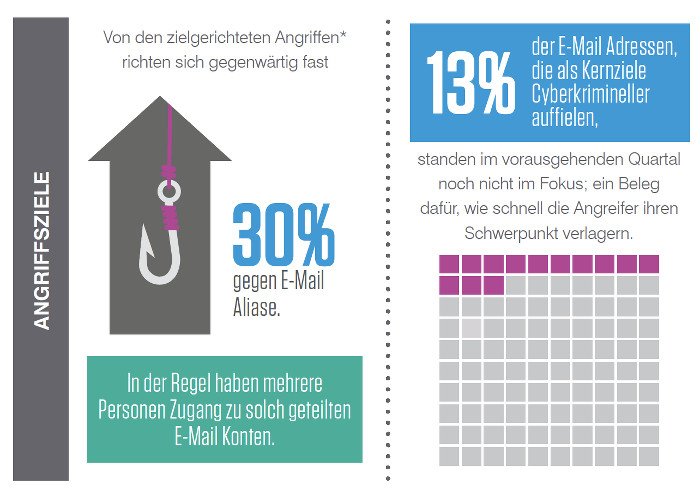

- Angreifer ändern ihre Ziele. Es gab in den zwei vorangehenden Quartalen lediglich eine Überschneidung von 13 Prozent; mit anderen Worten 87 Prozent aller Angriffsopfer waren im laufenden Quartal erstmals im Visier der Kriminellen.

- Über mehrere Quartale hinweg waren immer Mitarbeiter aus Marketing & PR überdurchschnittlich häufig Opfer zielgerichteter Cyberattacken, während andere Abteilungen mal mehr und mal weniger häufig angegriffen wurden.

- Mitglieder eines öffentlichen E-Mail-Alias sind besonders beliebte Ziele. Auf diese Adressen entfielen annähernd 30 Prozent aller zielgerichteter Angriffe des letzten Vierteljahres.

- Es war keine messbare Korrelation zwischen Firmengröße und der Wahrscheinlichkeit für E-Mail Betrug festzustellen.

Mit nur einem Klick ist alles möglich

Cybersicherheit ist nicht nur eine Sache der IT. Je schwieriger es wird, Software- und Hardware-Schwachstellen auszunutzen – die Unternehmen haben hier ihre Hausaufgaben gemacht – desto mehr rückt die Schwachstelle Mensch ins Visier. Denn selbst die besten Schutzmaßnahmen können mit einem einzigen unbedachten Klick auf einen Link oder Anhang oder einer arglosen Antwort auf eine perfekt gefälschte E-Mail Anfrage des Chefs ausgehebelt werden.

Und so bleibt die E-Mail Angriffsvektor Nummer 1. Die Anzahl der E-Mail-Betrugsversuche, der sich jedes Unternehmen im Durchschnitt ausgesetzt sah, stieg in nur einem Jahr um 944 Prozent. Außerdem fällt auf, dass sowohl mehr Spoofing Angriffe stattfinden, um sich als legitimer Versender ausgeben zu können, als auch mehr gezielte Angriffe an mehrere Personen im Unternehmen stattfanden.

Social Media erfreut sich bei Cybergangstern ebenfalls steigender Beliebtheit. Während es dank den von Twitter, Facebook & Co. verwendeten Sicherheitsvorkehrungen gelang, die Anzahl der Phishing-Links auf diesen Plattformen deutlich zu reduzieren, steigen die Fälle des so genannten Angler Phishings deutlich an. Besondere Bedeutung erlangte unlängst der Kundendienst-Betrug in sozialen Netzwerken. Hier erstellen Cyberkriminelle überzeugende Kundenservice-Accounts und warten darauf, dass sich Kunden mit einer Anfrage an die legitimen Konten wenden (diese werden mit Hilfe von Social-Listening-Tools beobachtet). Oftmals schlagen sie dann in den Abendstunden oder am Wochenende zu, wenn die echten Account Teams selbst weniger schnell aktiv werden und schicken dann eine Antwort über ihren (gefälschten) Lookalike-Account. Nachdem den Kunden versichert wurde, man würde sein Anliegen lösen, wird er an eine gefälschte Webseite weitergeleitet und soll sich dort einloggen. Bei diesem Versuch können so durch die Betrüger ganz einfach die Anmeldedaten abgegriffen werden.

Auch im Web selbst ist der Internetnutzer nicht vor Social-Engineering-Angriffen gefeit. Bei dieser Angriffsform musste Proofpoint innerhalb nur eines Quartals einen Anstieg von 150 Prozent feststellen. In der Regel werden arglose Nutzer über Antivirus Benachrichtigungen oder Aufforderungen zu Software Updates auf gefälschte Seiten gelotst und dazu verleitet, Malware herunterzuladen oder ihre Zugangsdaten preiszugeben.

Effektiver Schutz in 6 Schritten

- Stellen Sie sicher, dass Ihre Lösung Ihnen anzeigen kann, wer angegriffen wird, wie dieser Angriff erfolgt und ob geklickt wurde. Bedenken sie das Risiko, das jeder Mitarbeiter individuell darstellt, insbesondere in Bezug auf die Systeme und Daten, auf die er oder sie zugreifen kann.

- Bilden Sie Ihre Nutzer dahingehend aus, dass sie Angriffe erkennen können. Die besten Trainings beinhalten simulierte Attacken und nutzen aktuelle Bedrohungsdaten und -Trends.

- Angreifer werden immer neue Wege finden, die menschliche Natur auszunutzen. Nutzen Sie Lösungen, die betrügerische E-Mails stoppen können, noch bevor sie den Adressaten erreichen.

- Die finanziellen Auswirkungen von E-Mail Betrug können immens sein; oftmals noch gravierender ist der Einfluss auf die Reputation des Unternehmens. Investieren Sie deshalb in eine Lösung, die das E-Mail-Management auf Basis verschiedener Quarantäne- und Blockier-Richtlinien ermöglicht.

- Limitieren Sie sich nicht auf nur einen Angriffsvektor. Kämpfen Sie auf allen Fronten gegen Cyberattacken. Seien Sie besonders wachsam was Lookalike Konten (E-Mail aber auch Social) angeht.

- Um zielgerichteten Angriffen effektiv begegnen zu können, benötigen IT-Sicherheitsabteilungen aktuelle und umfassende Erkenntnisse über die Bedrohungslage. Legen Sie bei der Wahl Ihrer Lösung deshalb großen Wert auf statische und dynamische Techniken zur Erkennung neuer Angriffstools, -taktiken und -ziele.

Werner Thalmeier, Senior Director System Engineering EMEA, Proofpoint GmbH