Um ihre Verschlüsselungstrojaner zu verbreiten, setzen Angreifer hauptsächlich auf Drive-bx-Exploits und Phishing-Mails. Bei Drive-by-Exploits fangen sich die Opfer die Malware beim Besuch präparierter Webseiten ein, ohne es zu merken. Die Cyberkriminellen nutzen dazu Sicherheitslücken im Webbrowser oder in Browser-Plug-ins aus.

Noch häufiger verbreiten Angreifer Ransomware jedoch über Phishing-Mails, also über E-Mails, bei denen die nichtsahnenden Opfer beim Öffnen des Anhangs die Schädlinge auf ihr System lassen. Während solche E-Mails früher durch Grammatik- und Rechtschreibfehler leicht zu erkennen waren, sind sie mittlerweile personalisiert und täuschend echt. Als Empfänger lässt sich schwer unterscheiden, ob die Nachricht wirklich von der Schule der Kinder kommt oder eine Fälschung ist.

Hat sich der Kryptotrojaner auf den Computer des Opfers geschlichen, verschlüsselt er dort die Daten und fordert Lösegeld, meist in Form der digitalen Währung Bitcoin. Denjenigen, die bezahlen, versprechen die Angreifer einen Schlüssel, der die Daten wieder befreit.

Schutzmaßnahmen gegen Ransomware

Um sich vor solchen Angriffen, aber auch anderer Schadsoftware zu schützen, brauchen Firmen eine durchgängige Sicherheitsstrategie. Neben technischen Lösungen gehören dazu auch Prozesse, die sicherheitskonformes Verhalten regeln, festlegen, wer wofür zuständig ist und was im Falle eines Sicherheitsvorfalles zu tun ist. Gebündelt werden diese im Information Security Management System (ISMS).

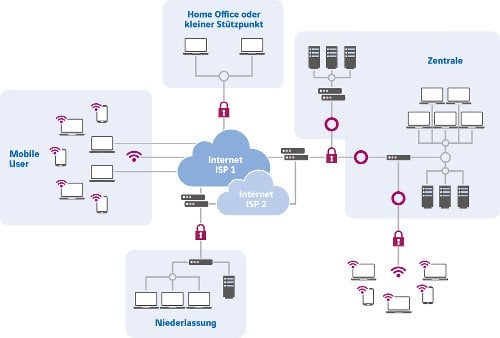

Bild: Beispielnetz mit typischen IT-Sicherheitsaufgaben (Quelle: Axians IT Security)

Mit seiner Hilfe wird die Informationssicherheit im Betrieb auf Dauer verbessert. Sicherheit wird zu einem beständigen Prozess im Unternehmen. Die folgenden Faustregeln und Lösungen sollten Unternehmen besonders berücksichtigen:

Risikobewusstsein entwickeln

Der beste Schutz vor Ransomware ist ein gesundes Misstrauen gegenüber E-Mails, bei denen man den Absender nicht oder kaum kennt. Attachments sollte man nur öffnen, wenn man sich sicher ist, dass sie aus einer vertrauenswürdigen Quelle kommen. Alle Anwender müssen also ein Bewusstsein für die Risiken entwickeln, die gerade E-Mail-Anhänge mit sich bringen. Dafür sollten Unternehmen Schulungen durchführen.

Administrator Accounts vorsichtig einsetzen

Wer als Administrator eingeloggt ist und dabei Opfer einer Ransomware-Attacke wird, ermöglicht es dem Angreifer, größtmöglichen Schaden auf dem System anzurichten. Deshalb sollten IT-Mitarbeiter in Unternehmen privilegierte Accounts nur für Administratoren-Tätigkeiten nutzen und nicht damit im Internet surfen oder E-Mails lesen.

Software auf dem neuesten Stand halten

Um Sicherheitslücken zu schließen und die Angriffsflächen für Ransomware möglichst klein zu halten, sollten Anwender und IT-Administratoren die genutzte Software stets auf dem neuesten Stand halten und Patches umgehend einspielen. Es ist empfehlenswert, die automatische Update-Funktion von Software zu aktivieren.

Regelmäßige Backups machen

Das A und O im Schutz vor einer Ransomware-Attacke sind regelmäßige Backups aller wesentlichen Systeme und Daten. So können Opfer ihr System nach einem Angriff schnell wiederherstellen, ohne auf die Lösegeldforderungen eingehen zu müssen.

Backups sollten voneinander unabhängig sein und in einem eigenen, vom Produktivnetzwerk getrennten System liegen. So lässt sich verhindern, dass sie beim Angriff eines Kryptotrojaners mit verschlüsselt werden. Das alleine reicht aber nicht aus. Damit die interne IT-Abteilung die IT-Infrastruktur schnell wieder zum Laufen bringt, muss sie den Ernstfall erproben. Nur so erlangt sie die in einem Notfall notwendige Routine und erkennt schnell, welche Geräte betroffen sind, kann sie in Quarantäne verschieben, die Malware komplett löschen sowie die Hardware neu aufsetzen und Backups einspielen.

Virenscanner

Sie zählen zu den klassischen Maßnahmen gegen Malware. Unternehmen sollten sie auf Computern, mobilen Endgeräten, auf Servern und am Perimetereingang installieren. Dabei sollten sie mehrere Scanner unterschiedlicher Hersteller einsetzen, um für eine möglichst gute Erkennungsquote zu sorgen. Antivirenscanner (AV-Scanner) finden jedoch immer nur die Schadsoftware, für die sie bereits die nötigen Erkennungs-Patterns haben. Bringt ein Angreifer eine neue Variante in Umlauf, hat er gute Chancen, dass sie zunächst unerkannt bleibt und erfolgreich zuschlagen kann. Um möglichst frühzeitig geschützt zu sein, ist es wichtig, den Virenscanner stets auf dem neuesten Stand zu halten und mit aktuellen Signaturen zu versorgen.

Malicious-Code-Extraction-Systeme

Gegen die Bedrohung durch Malicious Code in Dokumenten wirken sogenannte Malicious-Code-Extraction-Systeme. Bekommt ein Mitarbeiter eine E-Mail, an der ein Dokument, etwa eine Excel-Datei anhängt, filtern sie alle aktiven Code-Elemente heraus. Dazu gehören etwa Skripte und Makros, welche auf maliziöse Aktivitäten hindeuten. Je nach Hersteller extrahieren sie diese noch vor der Emulation der Datei, wodurch sie besonders schnell arbeiten. Der Empfänger bekommt dann die Excel-Datei, allerdings sind die aktiven Komponenten darin nicht mehr enthalten.

Mit der anschließenden Emulation untersucht der Malicious Code Extractor das Dokument nach bedenklichen Vorgängen. Bleibt der Test ohne Befund, kann der Mitarbeiter die komplette Datei nachträglich mitsamt den ausführbaren Elementen herunterladen.

Sandboxing

Sandboxing ist ein relativ neues Verfahren zur Erkennung von Malware. Dabei werden eingehende Dateien zunächst in eine virtuelle Test-Umgebung – die Sandbox – umgeleitet und dort ausgeführt. Beobachtet das System dabei verdächtige Aktionen, schlägt es Alarm und stellt die Datei gar nicht erst dem Benutzer zu. So lässt sich verhindern, dass die Malware Schaden anrichten kann. Sandboxes werden hauptsächlich gegen Bedrohungen eingesetzt, die von außen ins Netzwerk eindringen. Sie lassen sich aber auch zwischen Netzwerkabschnitten nutzen, so dass die Ausbreitung innerhalb eines Unternehmens vermieden wird. Gegen Schadprogramme, die direkt von einem Speichermedium auf ein Gerät gelangen, etwa wenn Mitarbeiter USB-Sticks an ihren Laptop anschließen, wirkt die Sandbox jedoch nicht. Einen möglichst umfassenden Schutz schaffen Firmen, wenn sie außerdem sogenannte Endpoint Security Clients einsetzen. Diese integrieren die Sandbox-Mechanismen als zusätzliche Abwehrmechanismen zu lokalen Firewalls und Antivirenscannern auf den Endgeräten.

Richtig reagieren: Cyberkriminellen das Handwerk legen

Waren Cyberkriminelle erfolgreich und fordern Lösegeld, ist es nicht ratsam, auf die Forderungen einzugehen. Denn wer bezahlt, ist auf die Ehrlichkeit der Ganoven angewiesen. Ransomware ist jedoch mittlerweile zu einem Wirtschaftszweig mit mafiöser Struktur geworden. Deshalb sollten sich Betroffene stattdessen an die Polizei wenden. Sie kann nur gegen Cyberkriminelle ermitteln, deren Verbrechen angezeigt werden. Opfern aus der Wirtschaft stehen die zentralen Ansprechstellen Cybercrime (ZAC) der Polizeien der Länder und des Bundes als Ansprechpartner zur Verfügung. Kontaktdaten stehen auf dem offiziellen Portal der deutschen Polizei zum Download.

Chefthema Sicherheit

Um das Thema IT-Sicherheit effektiv und nachhaltig voranzutreiben, sollten Unternehmen einen Chief Information Security Officer (CISO) in leitender Funktion installieren, der weisungsfrei ist und die IT-Sicherheit umfassend beleuchtet. Zu seinen Aufgaben zählt zum Beispiel, Risikoanalysen durchzuführen, Handlungsbedarf zu ermitteln, Sicherheitsberichte zu erstellen, den Erfolg von Sicherheitsmaßnahmen aufzuzeigen, dem Management Einschätzungen und Empfehlungen mitzugeben und Mitarbeiter für IT-Sicherheit zu sensibilisieren. Außerdem ist er dafür verantwortlich, die bestehenden Security-Prozesse und -Konzepte kontinuierlich weiterzuentwickeln und zu dokumentieren.