Update 19.09.22, 16:30 Uhr

BitDefender hat drei Sicherheitslücken bei fünf Produktmodellen von EZVIZ diagnostiziert. Um diese zwei Sicherheitslücken (CVE-2022-2471, CVE-2022-2472) bei den Produkten sowie eine auf der Cloud-Plattform zu beheben, hat EZVIZ eine aktualisierte Firmware veröffentlicht. Am 14. September 2022 stellte EZVIZ die öffentliche Sicherheitsmitteilung (hier lesen) auf die Unternehmens-Website.

In den vergangenen Monaten haben wir transparent und reaktionsschnell mit BitDefender zusammengearbeitet, um die gemeldeten Schwachstellen zu beseitigen und deren erfolgreiche Behebung gemäß dem Standard Coordinated Disclosure Progress zu verifizieren. Am 15. September veröffentlichte BitDefender seinen offiziellen Blogbeitrag und Bericht als Teil der gemeinsam vereinbarten Offenlegung und lobte EZVIZs schnelle Reaktionszeit, Kommunikation, Transparenz und Eskalation (hier lesen).

EZVIZ hat Push-Benachrichtigungen an mobile Endgeräte verschickt, um alle betroffenen Nutzer zu informieren und sie aufzufordern, ein rechtzeitiges Firmware-Update durchzuführen. Nachdem die Firmware erfolgreich auf den betroffenen Geräten installiert wurde, sollten die Schwachstellen behoben sein, um zukünftige potenzielle Risiken zu vermeiden.

Als Unternehmen mit „Sicherheit“ in seiner DNA verpflichtet sich EZVIZ, weiterhin mit externen ethischen Hackern und Sicherheitsforschern zusammenzuarbeiten, um so Produkt-Updates zu finden, zu beseitigen, offenzulegen und zu veröffentlichen, sodass die Nutzer und ihre Häuser bestmöglich geschützt sind.

EZVIZ hält sich streng an die Gesetze und Vorschriften in allen Ländern und Regionen, in denen wir tätig sind. Unsere Sicherheitspraktiken wurden von DNV mit globalen Zertifizierungen wie ISO 27001, ISO 29151, CSA STAR, ISO 27018, ISO/IEC 27017, ISO/IEC 27701, ISO 20000 und anderen ausgezeichnet.

www.ezviz.com

16.09.22, 08:41 Uhr

Die Sicherheitsexperten der Bitdefender Labs haben mehrere Schwachstellen in den verbreiteten Smart Kameras von EZVIZ entdeckt. Hacker können sie kombinieren und damit die Kontrolle über Systeme und Zugriffe auf Inhalte erlangen. Dafür umgehen die Täter vorhandene Authentifizierungsmechanismen.

Bitdefender hat den EZVIZ informiert und dieser Updates bereitgestellt. Nutzer sollten ihre Kameras unbedingt patchen und aktualisieren. Geschätzt sind rund zehn Millionen Geräte betroffen. Die Schätzung basiert auf bekannten Android- und iOS-Installationen.

Hacker können bei ungepatchten EZVIZ Kameras über die Lücken zum einem auf den API-Endpunkten verschiedene Aktionen durchführen und erhalten Zugriff auf den Video-Feed. Außerdem können sie den Code für das Entschlüsseln der Bilder extrahieren. Zuletzt sind sie in der Lage, dass Administrator-Passwort wiederherzustellen und erhalten so die vollständige Kontrolle über eine Kamera.

API-Endpunkt-Schwächen der Kameras von EZVIZ

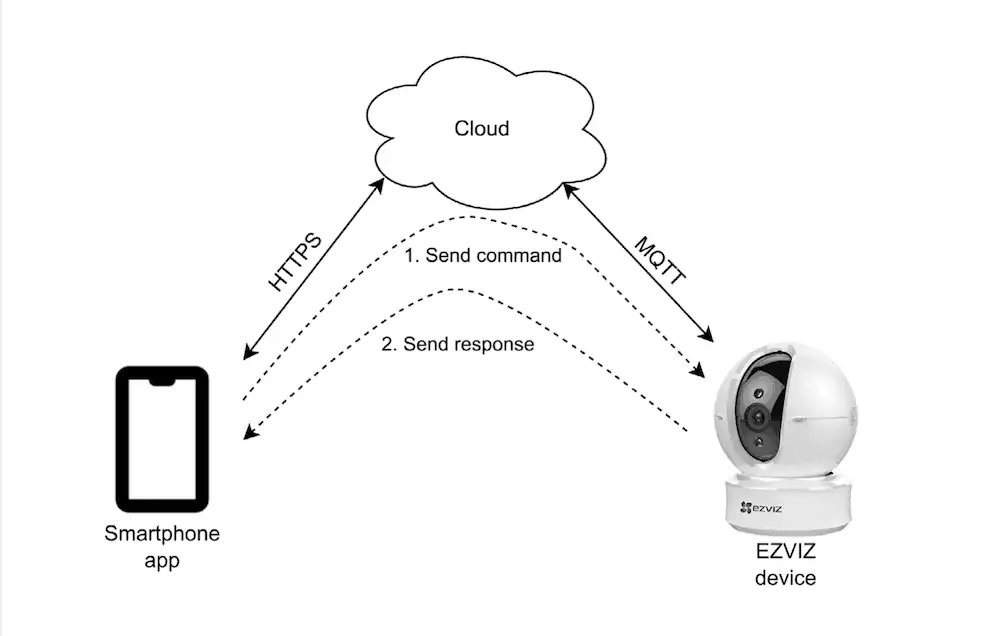

Die Experten diagnostizierten verschiedene Schwachstellen in den intelligenten EZVIZ-Geräten und ihren API-Endpunkten. Die Angreifer nutzen die ständig aktiven und offenen Kommunikationskanäle zwischen der Smartphone-App und dem Gerät über die Cloud via MQTT-Tunnel bzw. HTTPS.

Während einer der Kanäle den Audio-Video-Stream übernimmt, übermittelt der zweite Kanal Kontrollkommandos und Konfigurationsbefehle, die ein Nutzer über die Smartphone App an den API-Endpunkt sendet. Der /api/device/configMotionDetectArea API-Endpunkt, der die Bewegungsüberwachung konfiguriert, überprüft nicht, ob ein Befehl vom Cloud-Server die im lokalen Stack Buffer vorgesehene Länge hat. Im Fall des Buffer Overflows können die Hacker Code aus der Ferne ausführen.

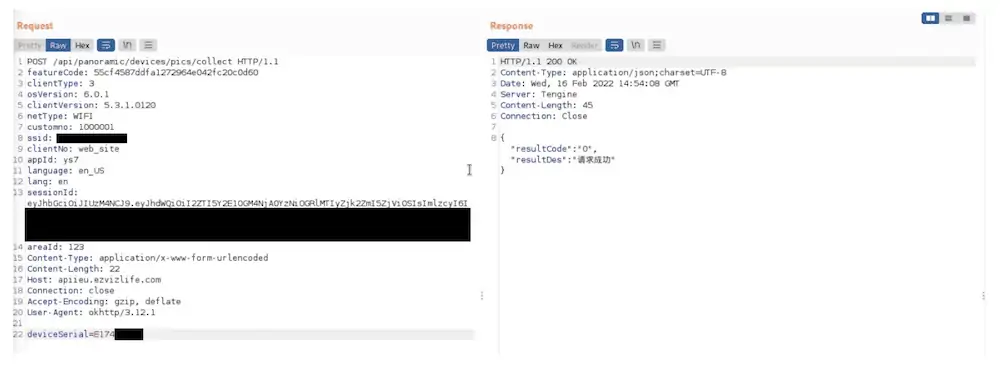

Weitere API-Endpunkte weisen Schwachstellen durch eine unsicheren direkten Verweis auf Objekte auf. Cyberkriminelle können auf Ressourcen anderer Anwender zugreifen und benötigen einfach nur die ID der Ressource. Eine Kontrolle der Zugriffsrechte der Person findet nicht statt. Da die IDs seriell vergeben sind, brauchen die Angreifer diese nur hochzuzählen, um auf andere Ressourcen zugreifen zu können. In der Folge senden die Angreifer ihren Payload und können – wie schon geschildert – nach einem Buffer Overflow den Code direkt ausführen.

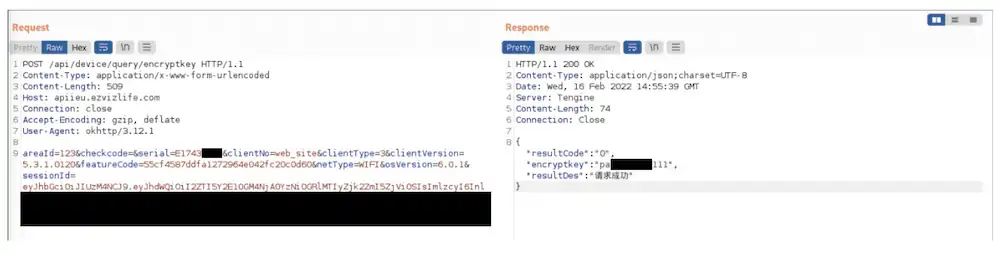

Blick auf verschlüsselte Bilder

Die von der EZVIZ Kamera beim Speichern verschlüsselten Bilder sind eigentlich nur über einen zufälligen Verifikationscode zu entschlüsseln. Jede Kamera hat ihren eigenen Code. Die kurzen Codes lassen sich aber leicht durch Brute-Force-Attacken erschließen. Zusätzliche Passwörter zum Verschlüsseln des aufgezeichneten Materials lassen sich allein mit Kenntnis der Seriennummer eines Gerätes aufrufen.

Zugriff auf das Administratoren-Passwort

Ein Dienst über den Port 8000 zur Kontrolle und Konfiguration der Kamera im selben lokalen Netzwerk ermöglicht es Angreifern unter gewissen Bedingungen, das Administratoren-Passwort nach einer Anfrage zu erhalten und so die Kamera vollständig zu kontrollieren. Das ist etwa dann der Fall, wenn sich nach Inbetriebnahme kein Nutzer authentifiziert hatte.

Weitere Informationen:

Die Analyse ist Teil eines laufenden Projekts, in dem die Experten der Bitdefender- Labs die konkrete Sicherheit von IoT-Hardware untersuchen. Den kompletten Report finden Sie hier.

www.bitdefender.com