Das Darknet erfindet sich neu: Während Strafverfolgungsbehörden weltweit Erfolge gegen bekannte Ransomware-Akteure feiern, passen sich die kriminellen Strukturen mit beunruhigender Geschwindigkeit an.

Sicherheitsexperten von Sophos-Tochter Secureworks haben neue Entwicklungen bei zwei Ransomware-Gruppen aufgedeckt, die das „Geschäftsmodell digitale Erpressung“ auf eine neue Stufe heben.

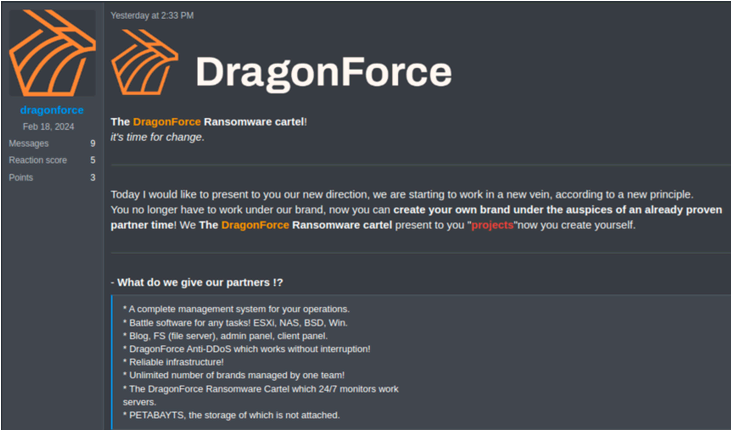

DragonForce erschafft „Cybercrime-Franchising“

Die erst 2023 aufgetauchte Gruppe DragonForce transformiert das klassische Ransomware-as-a-Service-Konzept in ein dezentrales „Kartellarrangement“. Nach einer intensiven Rekrutierungsphase in Untergrundforen seit Februar 2024 verzeichnete die Gruppe einen rasanten Anstieg erfolgreicher Angriffe – mindestens 136 Opfer waren bis Ende März 2025 zu beklagen.

Das revolutionäre Element: DragonForce etabliert ein Franchise-ähnliches System, bei dem Kriminelle unter eigener Marke operieren können. Die Gruppe stellt komplette Infrastruktur bereit – von Verwaltungswerkzeugen über Verhandlungssysteme bis hin zu Daten-Leakseiten im Tor-Netzwerk. Die „Partner“ müssen nicht einmal die DragonForce-eigene Ransomware einsetzen.

Mit diesem System können auch technisch weniger versierte Akteure in das lukrative Erpressungsgeschäft einsteigen. Gleichzeitig entsteht ein neues Risiko für die Kriminellen – wird ein Affiliierter enttarnt, könnte die gesamte Infrastruktur kompromittiert werden.

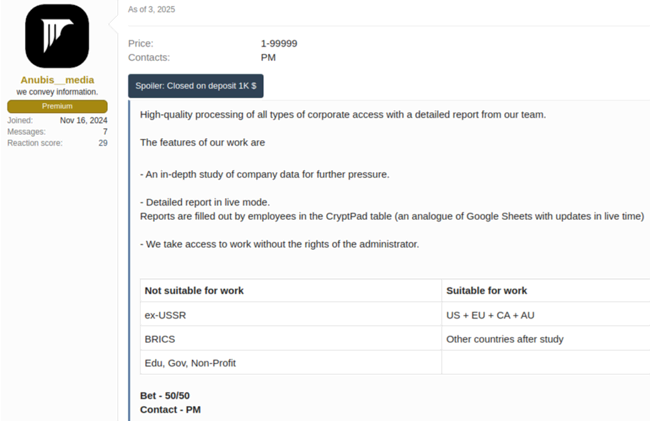

Anubis bietet „Erpressung nach Maß“

Noch differenzierter gestaltet die Gruppe Anubis ihr Angebot, das seit Februar 2025 aktiv beworben wird. Das dreistufige Modell umfasst:

- Klassische Verschlüsselungserpressung mit großzügiger 80%-Gewinnbeteiligung

- Reine Datenerpressung ohne Verschlüsselung (60% Gewinnanteil)

- „Full-Service-Erpressung“ für bereits kompromittierte Netzwerke (50% Gewinnanteil)

Bei ausbleibender Zahlung droht Anubis nicht nur mit der üblichen Datenveröffentlichung, sondern erhöht den Druck durch direkte Benachrichtigung der Opferkunden und systematische Meldungen an Datenschutzbehörden – darunter das britische ICO, das US-Gesundheitsministerium und die Europäische Datenschutzbehörde.

Diese Taktik wurde bereits 2023 von der Gruppe GOLD BLAZER erfolgreich eingesetzt, als diese einen Angriff der BlackCat-Gruppe an die US-Börsenaufsicht meldete, nachdem das Opfer nicht zahlte. Die psychologische Wirkung dieser „regulatorischen Erpressung“ ist erheblich, da neben dem Datenverlust nun auch behördliche Strafen drohen.

Wie viele Ransomware-Gruppen verzichtet auch Anubis auf Angriffe gegen Ziele in post-sowjetischen und BRICS-Staaten sowie gegen Bildungs- und Regierungseinrichtungen. Auffällig: Gesundheitsorganisationen werden in dieser Ausschlussliste nicht erwähnt – sie bleiben offenbar bevorzugte Angriffsziele.

Professionalisierung des digitalen Verbrechens

Der jüngste „State of the Threat Report“ von Secureworks bestätigt einen besorgniserregenden Trend: Obwohl die Erfolgsquote bei Lösegeldforderungen sinkt, passen die kriminellen Akteure ihre Geschäftsmodelle laufend an und setzen auf immer aggressivere Taktiken.

Sicherheitsexperten warnen eindringlich davor, auf Lösegeldforderungen einzugehen. Eine Zahlung garantiert weder die Datenwiederherstellung noch schützt sie vor öffentlicher Bloßstellung. Stattdessen empfehlen sie einen proaktiven Schutzansatz mit regelmäßigen System-Updates, phishingresistenter Mehrfaktor-Authentifizierung, robusten Backups und kontinuierlichem Netzwerk-Monitoring.

Entscheidend bleibt ein gut vorbereiteter und regelmäßig getesteter Notfallplan für den Fall einer Kompromittierung . Denn die Frage ist längst nicht mehr, ob Unternehmen angegriffen werden, sondern wann.