Der IT-Sicherheitsanbieter Palo Alto Networks und dessen Malware-Analyseteam Unit42 berichten über neue Erkenntnisse zu „Ransom Cartel“ – einem Ransomware as a Service (RaaS)-Anbieter, der Mitte Dezember 2021 erstmals aufgetaucht ist. Diese Gruppe an Kriminellen führt doppelte Erpressungsangriffe durch und weist mehrere Ähnlichkeiten und technische Überschneidungen mit REvil-Ransomware auf.

Die REvil-Ransomware verschwand nur wenige Monate, bevor das Ransom-Kartell auftauchte, und nur einen Monat, nachdem 14 seiner mutmaßlichen Mitglieder in Russland festgenommen worden waren. Als Ransom Cartel zum ersten Mal auftauchte, war unklar, ob es sich um ein Rebranding von REvil oder um einen unabhängigen Bedrohungsakteur handelte, der den REvil-Ransomware-Code wiederverwendete oder nachahmte.

Palo Alto Networks und Unit42 stellen in ihrer aktuellen Analyse die Ransom-Cartel-Ransomware sowie eine Einschätzung der möglichen Verbindungen zwischen REvil und der Ransom-Cartel-Ransomware vor:

Verbindung zu REvil-Ransomware

Im Oktober 2021 wurde es still um die REvil-Betreiber. Die Dark-Web-Leak-Site von REvil wurde nicht mehr erreichbar. Etwa Mitte April 2022 berichteten einzelne Sicherheitsforscher und Cybersecurity-Medien über eine neue Entwicklung bei REvil, die die Rückkehr der Bande bedeuten könnte.

Parallel dazu hat Palo Alto Networks Ransom Cartel erstmals etwa Mitte Januar 2022 beobachtet. Sicherheitsforscher von MalwareHunterTeam glauben, dass die Gruppe mindestens seit Dezember 2021 aktiv war. Sie beobachteten die erste bekannte Ransom Cartel-Aktivität und stellten mehrere Ähnlichkeiten und technische Überschneidungen mit der REvil-Ransomware fest.

Es gibt eine Reihe von Theorien über die Ursprünge des Ransom-Kartells. Eine Theorie in der Community besagt, dass Ransom Cartel das Ergebnis einer Fusion mehrerer Gruppen sein könnte. Forscher des MalwareHunterTeam haben jedoch vorgebracht, dass eine der Gruppen, von denen angenommen wird, dass sie fusioniert sind, jede Verbindung mit Ransom Cartel bestritten hat. Darüber hinaus hat Unit 42 keine Verbindung zwischen diesen Gruppen und Ransom Cartel gesehen, außer dass viele von ihnen Verbindungen zu REvil haben.

Zu diesem Zeitpunkt glaubte man, dass die Ransom Cartel-Betreiber Zugriff auf frühere Versionen des REvil-Ransomware-Quellcodes hatten, aber nicht auf einige der neuesten Entwicklungen. Dies deutet darauf hin, dass irgendwann eine Beziehung zwischen den Gruppen bestand, obwohl sie möglicherweise nicht neu ist.

So arbeitet „Ransom Cartel“

Unit 42 hat auch beobachtet, wie Ransom Cartel-Gruppen gegen Organisationen vorgehen, wobei die ersten bekannten Opfer von uns im Januar 2022 in den USA und Frankreich beobachtet wurden. Ransom Cartel hat Organisationen in den folgenden Branchen angegriffen: Bildung, Fertigung sowie Versorgung und Energie. Incident Responder von Unit 42 haben Kunden auch bei ihren Reaktionsbemühungen in mehreren Fällen von Lösegeldkartellen unterstützt.

Wie viele andere Ransomware-Gangs nutzt Ransom Cartel Techniken der doppelten Erpressung. Unit 42 hat beobachtet, dass die Gruppe einen aggressiven Ansatz verfolgt und droht, nicht nur gestohlene Daten auf ihrer Leak-Site zu veröffentlichen, sondern sie auch an die Partner des Opfers, Konkurrenten und die Nachrichten zu senden, um dem Ruf Schaden zuzufügen.

Ransom Cartel erhält in der Regel den anfänglichen Zugriff auf eine Umgebung über kompromittierte Anmeldeinformationen, was einer der häufigsten Vektoren für den anfänglichen Zugriff für Ransomware-Betreiber ist. Dazu gehören Zugangsdaten für externe Remote-Dienste, Remote Desktop Protocol (RDP), Secure Shell Protocol (SSH) und Virtual Private Networks (VPNs). Diese Zugangsdaten sind im Cyber-Untergrund weit verbreitet und bieten Bedrohungsakteuren ein zuverlässiges Mittel, um Zugang zu den Unternehmensnetzwerken der Opfer zu erhalten. Diese Anmeldeinformationen können auch durch die Arbeit von Ransomware-Betreibern selbst oder durch den Kauf bei einem Broker für den Erstzugang erlangt werden.

Die Kriminellen hinter Ransom Cartel sind Akteure, die den Verkauf eines kompromittierten Netzwerkzugangs anbieten. Ihre Motivation ist nicht, selbst Cyberangriffe durchzuführen, sondern den Zugang an andere Bedrohungsakteure zu verkaufen. Aufgrund der Rentabilität von Ransomware haben diese Broker wahrscheinlich Arbeitsbeziehungen mit RaaS-Gruppen, basierend auf dem Betrag, den sie zu zahlen bereit sind. Unit 42 hat Beweise dafür gesehen, dass sich Ransom Cartel auf diese Art von Diensten verlassen hat, um den ersten Zugriff für die Bereitstellung von Ransomware zu erhalten.

Unit 42 hat auch beobachtet, wie Ransom Cartel bei Angriffen auf Unternehmensnetzwerke sowohl Windows- als auch Linux-VMWare-ESXi-Server verschlüsselte.

Unit 42 beobachtete einen Angreifer des Ransom-Kartells, der ein Tool namens DonPAPI verwendete, das in früheren Vorfällen nicht beobachtet wurde. Dieses Tool kann geschützte Anmeldeinformationen der Windows Data Protection API (DPAPI) finden und abrufen, was als DPAPI-Dumping bezeichnet wird.

DonPAPI wird verwendet, um Maschinen nach bestimmten Dateien zu durchsuchen, die als DPAPI-Blobs bekannt sind, einschließlich Wi-Fi-Schlüssel, RDP-Passwörter, in Webbrowsern gespeicherte Anmeldeinformationen usw. Um das Risiko der Erkennung durch Antivirus (AVs) oder Endpoint Detection and Response (EDR ), lädt das Tool die Dateien herunter und entschlüsselt sie lokal. Um Linux ESXi-Geräte zu kompromittieren, verwendet Ransom Cartel DonPAPI, um Anmeldeinformationen zu sammeln, die in Webbrowsern gespeichert sind, die zur Authentifizierung bei der vCenter-Weboberfläche verwendet werden.

Die Security-Experten haben auch beobachtet, wie der Bedrohungsakteur zusätzliche Tools verwendet, darunter LaZagne, um lokal gespeicherte Anmeldeinformationen wiederherzustellen, und Mimikatz, um Anmeldeinformationen aus dem Hostspeicher zu stehlen.

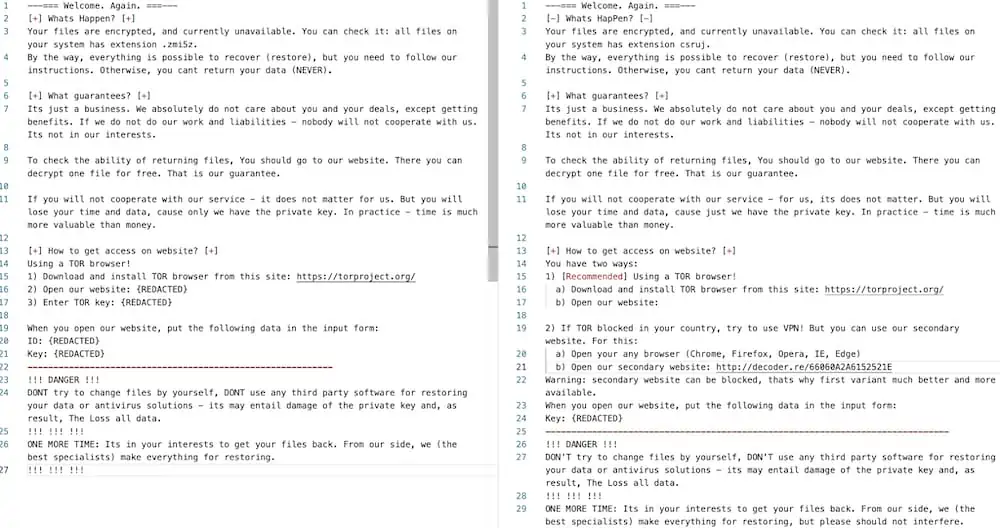

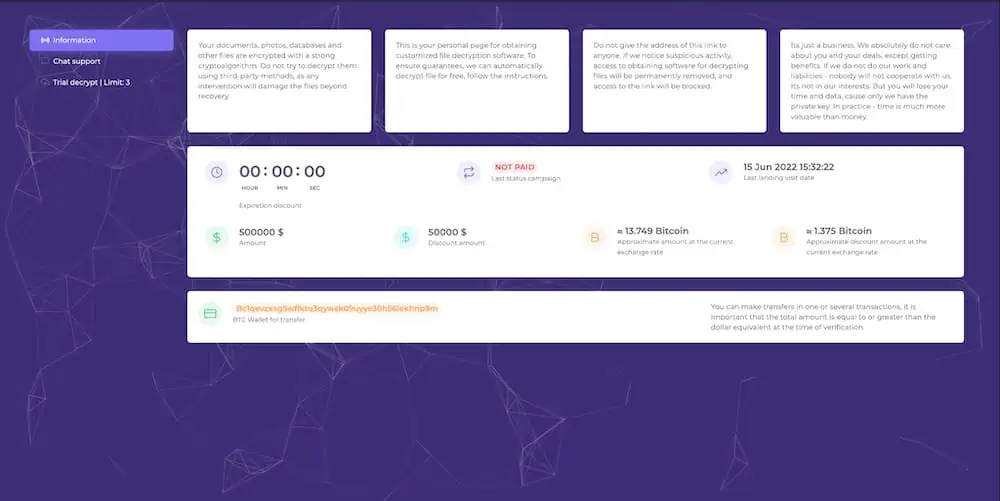

Die Website von Ransom Cartel zur Kommunikation mit Opfern war über einen TOR-Link verfügbar, der in der Lösegeldforderung angegeben war. Die Experten von Palo Alto Networks haben mehrere TOR-URLs von Ransom Cartel beobachtet, was wahrscheinlich darauf hindeutet, dass sie die Infrastruktur geändert und ihre Website aktiv weiterentwickelt haben. Für den Zugriff auf die Website ist ein privater TOR-Schlüssel erforderlich.

Schlußfolgerung

Ransom Cartel ist eine von vielen Ransomware-Familien, die im Jahr 2021 aufgetaucht sind. Während Ransom Cartel doppelte Erpressung und einige der gleichen TTPs verwendet, die man oft bei Ransomware-Angriffen beobachtet, verwendet diese Art von Ransomware weniger verbreitete Tools – zum Beispiel DonPAPI – die man bei anderen Ransomware-Angriffen zuvor nicht beobachtet hat.

Basierend auf der Tatsache, dass die Betreiber von Ransom Cartel eindeutig Zugriff auf den ursprünglichen Quellcode der REvil-Ransomware haben, jedoch wahrscheinlich nicht über die Verschleierungs-Engine verfügen, die zum Verschlüsseln von Zeichenfolgen und zum Verbergen von API-Aufrufen verwendet wird, spekulieren die Security-Exprten, dass die Betreiber von Ransom Cartel eine Beziehung zu REvil-Gruppe an einem Punkt hatten, bevor sie ihre eigene Operation starteten.

Aufgrund des hohen Bekanntheitsgrades einiger Organisationen, auf die das Ransom Cartel abzielt, und des stetigen Stroms von Ransom Cartel-Fällen, die von Unit 42 identifiziert wurden, werden der Betreiber und/oder die verbundenen Unternehmen hinter der Ransomware wahrscheinlich weiterhin Organisationen angreifen und erpressen.

www.paloaltonetworks.co