Cyberkriminelle handeln im Darknet mit gestohlenen Zugangsdaten – teils für wenige hundert Dollar. Ein neuer Bericht zeigt, wie professionell und arbeitsteilig Hacker heute vorgehen.

Digitale Einbruchswerkzeuge für kleines Geld

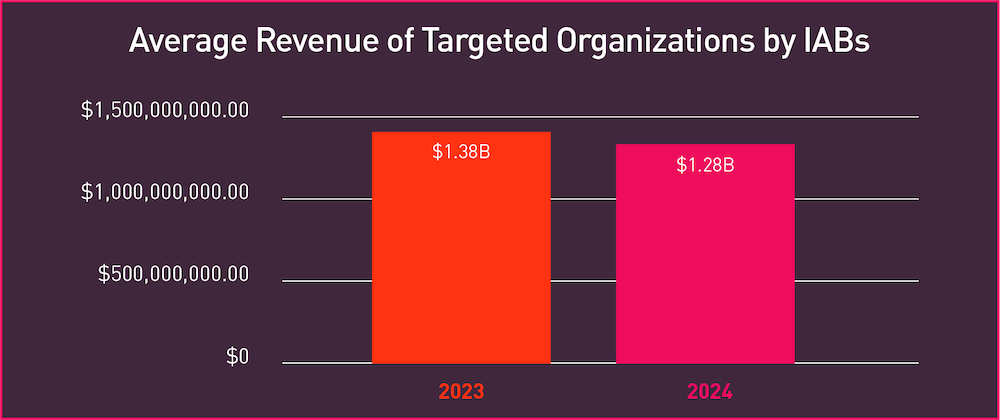

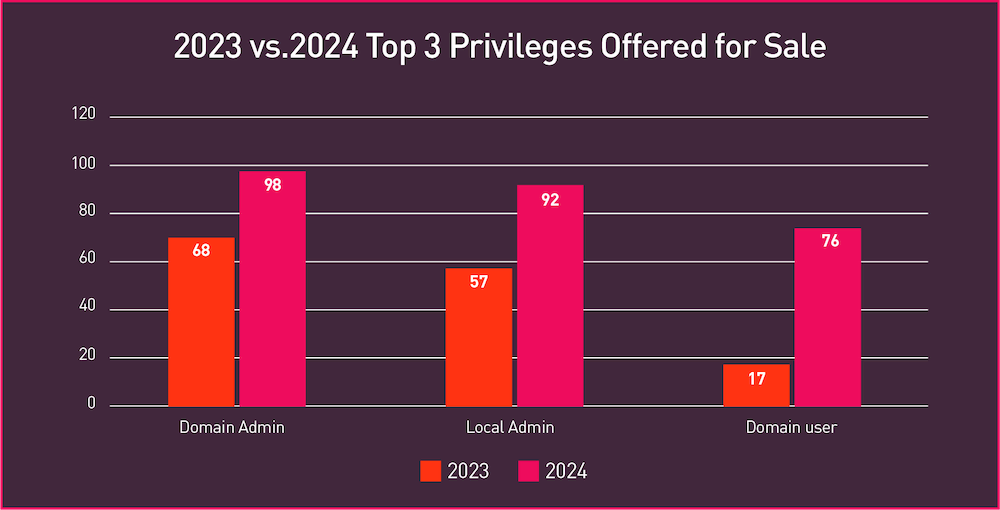

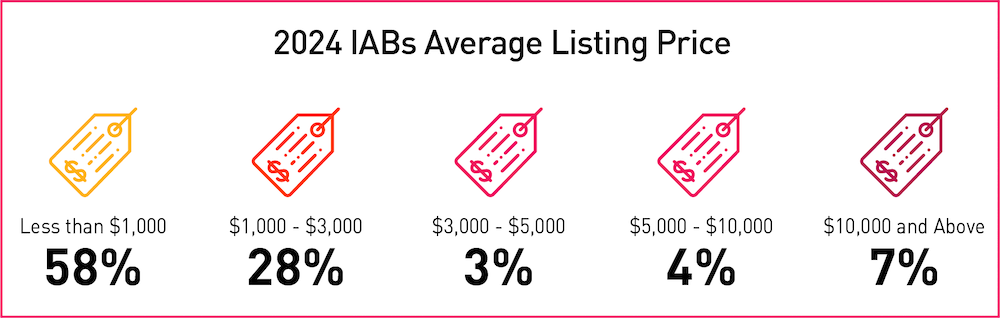

Ein gestohlenes Passwort ist heute oft nur einen Klick entfernt – und kostet dabei erschreckend wenig. Laut einem aktuellen Report von Check Points Cyberint verkaufen sogenannte Initial Access Broker (IAB) in über der Hälfte der Fälle kompromittierte Unternehmenszugänge für weniger als 1.000 US-Dollar im Darknet. Der Zugang zu Admin-Konten ist dabei besonders gefragt – mit einem Anstieg von über 100 Prozent innerhalb eines Jahres.

IAB: Die Lieferanten im Ransomware-Ökosystem

IABs sind keine typischen Hacker. Sie knacken Netzwerke und verkaufen lediglich den Zugang – der eigentliche Angriff wird von anderen durchgeführt, etwa von Ransomware-Gruppen. Diese arbeitsteilige Struktur macht Angriffe effizienter und senkt die Einstiegshürde für Cyberkriminelle drastisch. Besonders gefährlich ist diese Entwicklung für Unternehmen, die sich nur auf einfache Sicherheitslösungen verlassen.

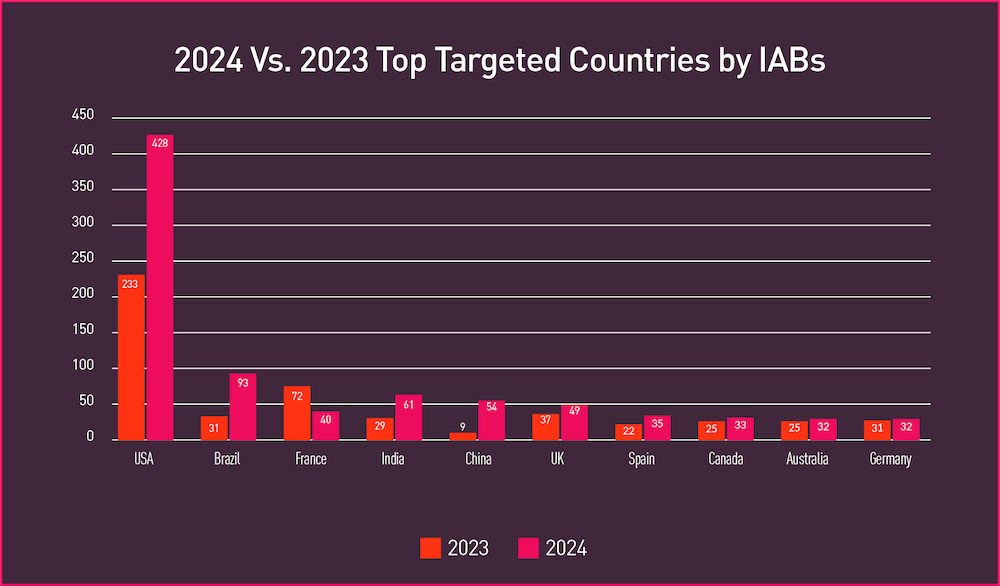

USA im Fokus – Deutschland noch am Rand, aber nicht sicher

Laut dem Bericht wurden 2024 die meisten Zugänge zu US-Unternehmen angeboten (31 %). Auch Frankreich und Brasilien rückten ins Fadenkreuz. Deutschland belegt aktuell Platz 10 der am meisten betroffenen Länder – ein trügerisch sicherer Platz, wie Marco Eggerling, Global CISO bei Check Point, warnt: „Es ist nur eine Frage der Zeit, bis auch deutsche Mittelständler und Konzerne in den Fokus geraten.“

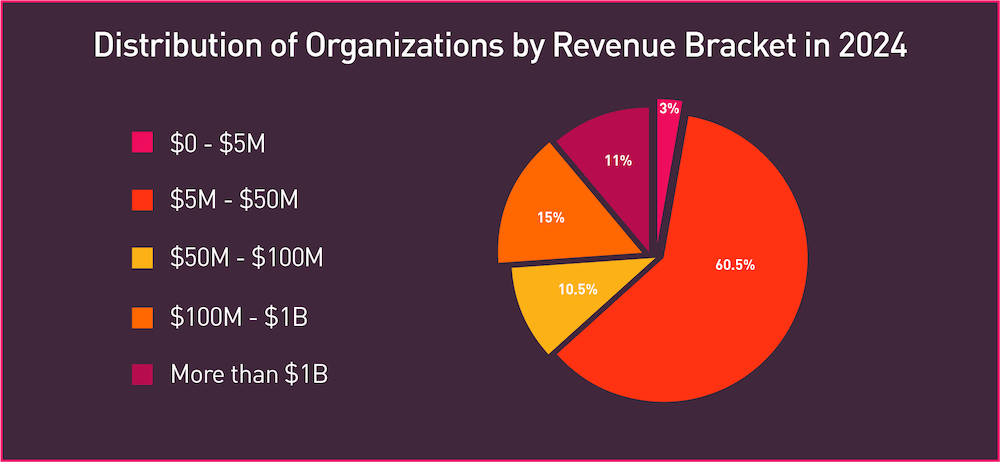

Schwache Verteidigung macht KMU zur leichten Beute

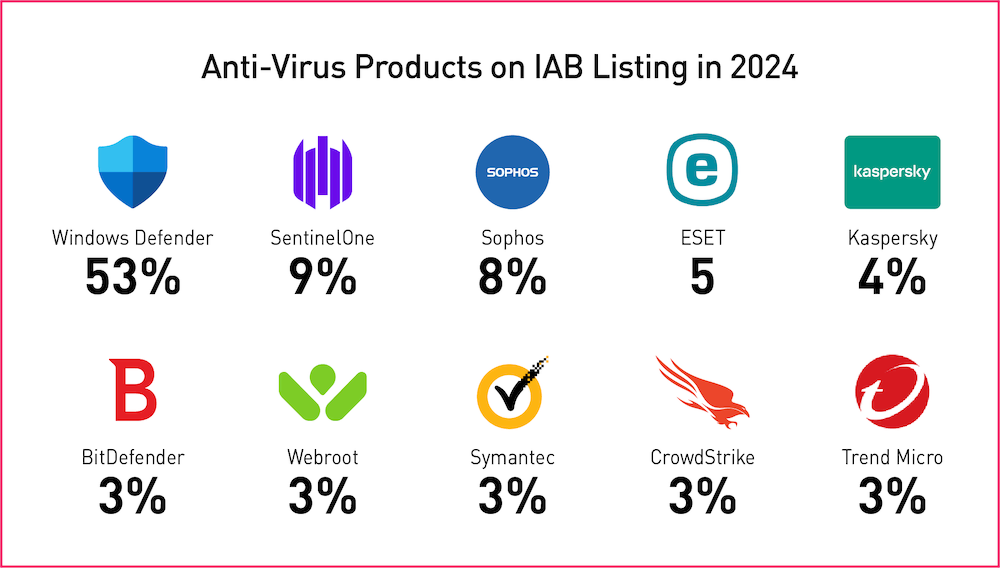

Kleine und mittlere Unternehmen stehen besonders unter Beschuss: 60,5 % der verkauften Zugangsdaten stammen aus Firmen mit einem Umsatz zwischen 5 und 50 Millionen US-Dollar. Viele davon setzen allein auf Windows Defender als Schutz – ein Fehler, wie 53 % der kompromittierten Endpunkte zeigen.

VPN statt RDP – neue Wege ins Netzwerk

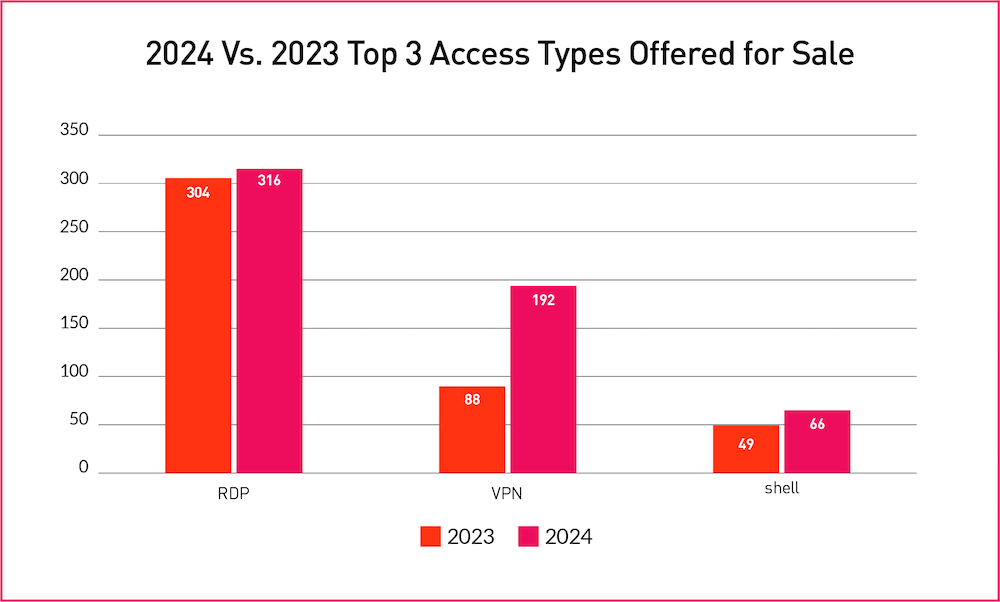

Während 2023 noch ungesicherte Remote-Desktop-Verbindungen (RDP) dominierend waren, gewinnen 2024 VPN-Zugänge deutlich an Bedeutung. VPN-Zugänge machen inzwischen rund ein Drittel (33 %) der Angebote aus. Gleichzeitig steigt auch die Zahl der Konten mit weitreichenden Rechten: Domain-Nutzer-Zugänge nahmen um satte 447 % zu.

Die Preisfrage: Zwischen 500 und 3.000 US-Dollar

Der Großteil der illegal gehandelten Zugänge wird für Beträge zwischen 500 und 3.000 US-Dollar verkauft – je nach Berechtigungsstufe. Nur selten erreichen besonders wertvolle Zugänge Preise von über 10.000 US-Dollar. Der Trend zeigt: Zugänge werden günstiger und damit für mehr Angreifer erschwinglich.

Fazit: Mehrschichtige Sicherheit ist Pflicht

Der Report zeigt deutlich, wie gefährlich es ist, sich auf Einzelmaßnahmen wie einfache Virenscanner oder Passwortrichtlinien zu verlassen. Nur ein konsequent mehrschichtiger Sicherheitsansatz mit Multi-Faktor-Authentifizierung, kontinuierlicher Überwachung und gezielter Suche nach geleakten Zugangsdaten im Darknet kann Unternehmen heute noch zuverlässig schützen.

Bitte beachten Sie, dass die bereitgestellten Daten auf Beobachtungen aus den Foren „Ramp“, „Breach“, „XSS“ und „Exploit“ beschränkt sind. Diese Quellen sind zwar wichtig, vermitteln aber kein vollständiges Bild aller Bedrohungsaktivitäten.

(vp/Check Point Software Technologies Ltd.)