Wenige Themen beschäftigen IT-Leiter, Geschäftsführer und Entscheider aktuell so sehr wie die Frage nach den langfristigen Auswirkungen der Pandemie auf die Arbeitswelt und den zukünftigen Arbeitsplatz.

Aus der ehemaligen „Randerscheinung“ Homeoffice leitet sich mehr und mehr eine neue Arbeitsform ab, die neben dem „Wo“ auch das „Wie“ und das „Wann“ des klassischen Arbeitsmodells in Frage stellt.

Aus Homeoffice wird Hybrid Work

Betrachten wir das Verständnis von klassischem Homeoffice in Zeiten vor der Pandemie, verstehen wir darunter in der Regel die Arbeitsbefähigung von Mitarbeitern in den eigenen vier Wänden: Ziel war es, so viele Prozesse wie möglich abzudecken in dem gleichzeitigen Bewusstsein und der Akzeptanz, nicht alle Abläufe problemlos auslagern zu können. Meist wurde der Heimarbeitsplatz aus praktischen Gründen heraus genutzt, etwa zum Einsparen der Fahrzeiten oder um sich temporär aus dem Großraumbüro zurückziehen zu können.

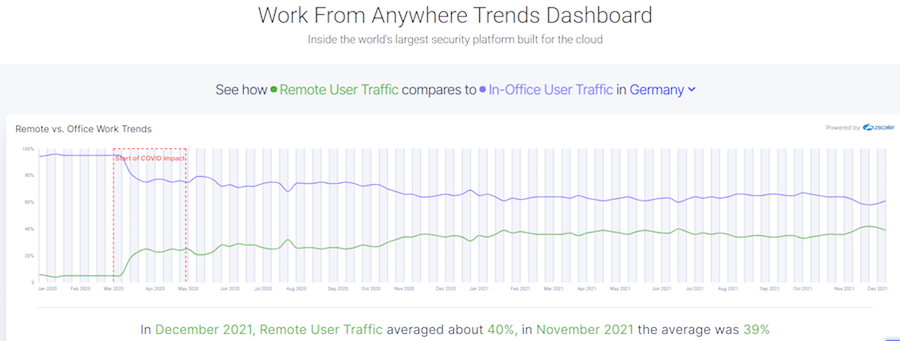

Im Zuge der anhaltenden Pandemie hat sich diese Auffassung vom Homeoffice allerdings diametral verändert: Die Notwendigkeit, gänzlich neue IT-Lösungen direkt bereitzustellen, hat einerseits die Arbeitsprozesse umstrukturiert respektive komplett neugestaltet und andererseits die Cloudtransformation der Unternehmen nach vorne katapultiert.

Nach verbreiteter Ansicht hat die IT-Landschaft in vielen Bereichen binnen zwei Jahren eine Entwicklung durchgemacht, die ohne die grassierende Pandemie mindestens ein Jahrzehnt gedauert hätten. Innerhalb kürzester Zeit wurden Workloads, Daten und Geschäftsprozesse auf Systeme verlagert, die sich nicht mehr in den lokalen Rechenzentren befinden.

Die Prozessbearbeitung orientierte sich ursprünglich primär an dem, was möglich schien oder eben nicht möglich – bis zur Pandemie. Scheinbare Grenzen wurden plötzlich überwunden und neue Wege erschlossen, die die durchschnittlichen IT-Landschaften bis dato noch gar nicht ausgezeichnet hatten.

Dieser Sprung wird sich in der IT-Struktur ebenso wenig umkehren lassen wie in der Unternehmenskultur. Auch wenn anhaltend viele Entscheider, Manager und Geschäftsführer Bedenken in Richtung der Konsequenzen bei freier Bestimmung von Arbeitszeit und -ort äußern und nach wie vor an diesen Vorbehalten festhalten, würden sie selbst die neu gewonnene Mobilität ihres Arbeitsplatzes vermutlich kaum mehr hergeben wollen: Arbeitszeit und Arbeitsweise durften in weiten Teilen bereits selbst bestimmt werden – nun auch der Ort. Wer würde dieses Upgrade noch missen wollen?

In puncto IT-Infrastruktur befinden wir uns somit in einer Einbahnstraße, die in beachtlichem Tempo und einer nie dagewesenen Dynamik in Richtung Cloud führt. Einen Weg zurück gibt es nicht – wofür auch, wenn es zahlreiche Chancen und Vorteile für Mitarbeiter und Unternehmen birgt? Die kurzfristige Implementierung von Cloud Services stellt zwar den ersten Schritt dar, befreit aber weder davon, die Integration in die Arbeitsprozesse vorzunehmen noch die Netzwerkarchitektur in Sachen Konnektivität und Sicherheit zu erweitern.

IT-Security in der Post-Pandemic-World

Diese spontane Transformation der Arbeitswelt hat neben den mannigfaltigen Auswirkungen auf Organisation, Unternehmenskultur und Mitarbeiter auch signifikante Folgen für die IT-Sicherheit. Die Angriffsfläche von Unternehmen nimmt aufgrund der Nutzung von Multicloud-Applikationen und den Zugriffen aus dem Homeoffice stark zu. Daher haben Konzepte wie das Zero Trust Model und moderne Ansätze der Cloud-Security nicht nur weiterhin Bestand, sondern sollten bedingungslos und ebenso kurzfristig umgesetzt werden.

Eine Kernaufgabe der IT-Sicherheit ist beispielsweise seit je her der Schutz von Anwendern: Obwohl das Ziel schon immer bestand, wurde der Schutz in der Vergangenheit allerdings häufig indirekt gewährt. Wenn Ihr Unternehmen hinter einer Firewall arbeitet, die sein Netzwerk absichert, sind Sie sicher. Nun hat sich aber eben diese Konstante – das Unternehmensnetzwerk – durch die Pandemie verändert. Wenn die Firewall Ihr Netzwerk zwar schützt, sich der Benutzer und die Cloud-Applikation aber nicht in dem geschützten Bereich befinden, ist diese Form des Schutzes nicht mehr zeitgemäß – weder hinsichtlich der Architektur noch der Effektivität. Die schnelle Wandlung der gesamten IT- und Arbeitsumgebung macht es daher notwendig, die Herausforderungen der IT-Sicherheit von vielen Blickwinkeln und Dimensionen aus zu betrachten.

Ist die Firewall also überholt und kann vernachlässigt werden? Klare Antwort: Nein. Unternehmen sollten diese nicht leichtfertig abschalten in dem Glauben, sie trage nichts mehr zur Security bei. Stattdessen müssen sie sich im Klaren darüber sein, dass Nutzer und Arbeitsumgebung immer, überall und unter allen Umständen Schutz verlangen. Das hat schließlich die jüngste Vergangenheit mit der Homeoffice-Verlagerung, der wachsenden Nutzung privater Endgeräte und neuen Angriffswegen gezeigt.

Der „Basisschutz“ muss folglich ausgeweitet werden und darf nicht mehr den Limitierungen von Hardware, Software oder Standorten unterliegen. Eine moderne und mobile Cloudarbeitsumgebung erfordert auch einen Cloud-IT-Security-Service, der in gleichem Maße skaliert und ebenso mobil und flexibel ist wie der mobile Benutzer selbst.

Neben diesem Cloud-Sicherheits-Perimeter ist es aber genauso wichtig, IT-Sicherheit in den Cloud-Applikationen selbst zu verorten. Bei E-Mails etwa erscheint es der Mehrheit aller Nutzer recht eingängig, dass die Analyse von Dateien und Nachrichten schon im Zuge der Übermittlung erfolgen sollte, um Bedrohungen wirksam zu minimieren. Auch Zusammenarbeitsplattformen unterstützen die tägliche Arbeit längst nicht mehr nur mit Videokonferenzen. Eben diese Überlegungen sollten bei der Einführung und dem Betrieb eines jeden Cloud-Service beachtet werden.

Das Netzwerk von morgen

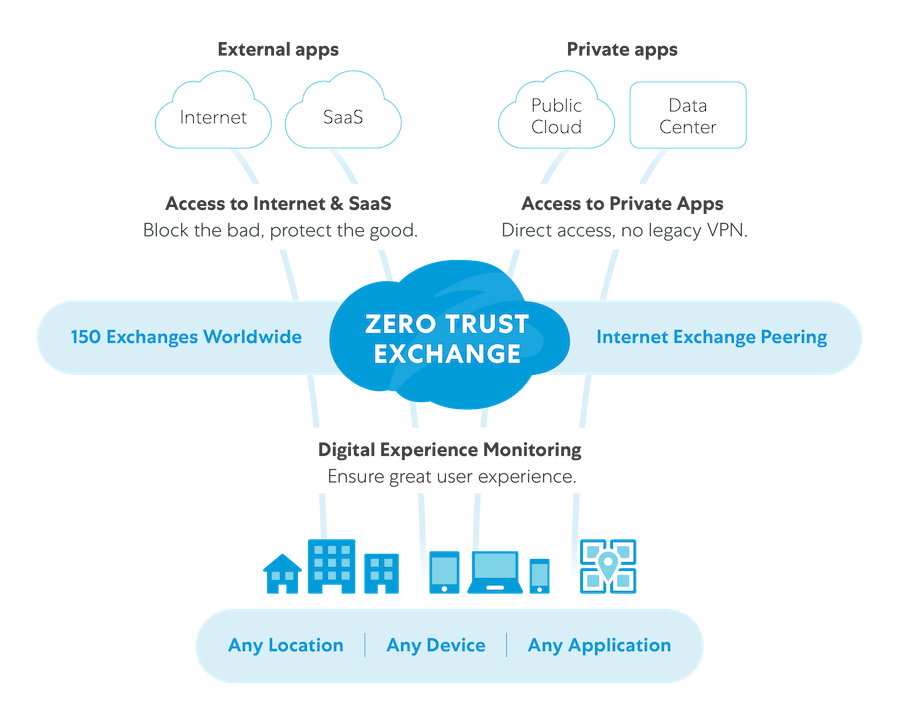

Mit einem zeit- und ortsunabhängigen hybriden Arbeitsmodell, das mit dem Ausbau von Cloudservices und neuen Leitungsnetzen kombiniert wird, etabliert sich zunehmend eine Always-Online-Architektur – 5G und folgende Netze werden genau daraufhin konzipiert. Die bestehende Internetkonnektivität etabliert sich zum neuen Netzwerk und im Umkehrschluss werden Netzwerke und auch deren Schutz sich grundlegend ändern. Sie werden offen sein, nicht dezidiert und physikalisch begrenzt, was die klassische Netzwerkperimetersicherheit ad absurdum führen wird. Dementsprechend werden junge Konzepte wie Zero Trust unabdingbar. Dadurch erhält die IT-Abteilung wieder die Hoheit über alle Datenströme im Netzwerk und kann sie der erforderlichen Sicherheitsprüfung unterziehen: Weg vom uneingeschränkten Netzwerkzugriff durch VPNs hin zur Policy-basierten Microsegmentierung auf Ebene der einzelnen Anwendung, die Zero Trust durch das Prinzip des Least Privileged Access ermöglicht.

„In der heutigen Remote-Arbeitswelt müssen sich Unternehmen vom Standortdenken lösen, denn von wo aus der Mitarbeiter produktiv ist, spielt keine Rolle mehr. Entscheidend ist, dass jeder User unabhängig von seinem Standort und Endgerät sicher und gleich performant auf seine Anwendungen zugreifen kann, egal ob diese in Multicloud-Umgebungen oder im Rechenzentrum vorgehalten werden“, bestätigt auch Christoph Heidler, VP Global Transformation Strategy & CIO EMEA, der globalen Cloud Security- und Zero Trust-Plattform.

In einem Netzwerk basierend auf öffentlichen Transportwegen und Cloud Services gilt es aber nicht nur die Endpunkte zu schützen, sondern auch neue Methoden zur Überprüfung der Datenströme an und für sich zu etablieren: Galten bisher verschlüsselte Internetverbindungen als tendenziell sicher, ist es heute eine Herausforderung, eben diese Verbindungen gezielt zu untersuchen, um mögliche Angriffe zu lokalisieren. Nachdem die damals noch Sicherheit versprechenden Verschlüsselungszertifikate mittlerweile breitflächig kostenlos verfügbar sind und gern von Cyberkriminellen genutzt werden, wächst auch hier die die Angriffsfläche. Oftmals bildet außerdem die Firewall einen Flaschenhals, da einerseits das Volumen zunimmt und andererseits die Untersuchung verschlüsselter Verbindungen viel Rechenleistung benötigt.

Aus diesem Grund sind flächendeckende SSL-Überprüfungen in vielen Unternehmen noch nicht umgesetzt. Gerade dieses Vakuum nutzen Malware-Akteure aus, um Schadcode unbemerkt im SSL-Datenverkehr einzuschleusen. Selbst wenn Unternehmen die lokalen Firewall-Systeme auf diese Anforderung ausgelegt hatten, erwiesen sich die klassischen sternförmigen Netzwerkarchitekturmodelle während der Pandemie als Performance-Killer. Insbesondere für die nun notwendigen Video-Konferenzen und Kollaborationsbereiche führte in der Regel kein Weg an einem direkten Zugriff aus dem Homeoffice vorbei.

Die IT-Abteilung fordert zu Recht den Einblick in alle Datenströme zurück, um ihrem Auftrag, die IT-Sicherheit uneingeschränkt aufrecht zu erhalten, nachkommen zu können. Moderne Zero Trust-Ansätze unterstützen sie in diesen Forderungen. Unternehmen haben erkannt, dass es zugunsten der Mitarbeiterzufriedenheit darauf ankommt, den schnellen Zugriff zu Applikationen zu gewähren – unabhängig, ob diese im Internet, in privaten Clouds oder im Rechenzentrum vorgehalten werden.

Wer also ein Hybrid Work-Konzept etablieren will oder aufgrund der anhaltenden Wellen des Coronavirus etablieren muss, sollte mit alten Prinzipien brechen und sich für neue Wege öffnen!