Backup-Prozesse &-Strategie

Ein guter Backup-Prozess und eine gute Backup-Strategie sind die wichtigste Verteidigungslinie für die Datenwiederherstellung nach Ransomware. Stellen Sie sicher, dass die Backup-Lösung resistent gegen Ransomware-Angriffe ist, und überwachen Sie kontinuierlich den Status und die Integrität der Backups (siehe Magic Quadrant for Enterprise Backup and Recovery Software Solutions). Insbesondere bieten die meisten Backup-Anbieter einen Mechanismus zur Erstellung unveränderlicher Sekundärkopien von Backups oder unveränderlicher Snapshots.

Die Wiederherstellung geht über das Wiederherstellen der Daten hinaus. Ransomware sperrt einen Computer effektiv mit der Ransomware-Notiz, und die Wiederherstellung von Computern in einem bekannten guten Zustand kann komplexer sein als die Wiederherstellung der Daten. Das Vorhandensein von Tools und Prozessen zur Wiederherstellung von Endgeräten in einem Golden Image kann die Wiederherstellungszeit verkürzen. Einige Unternehmen greifen auf USB-Geräte für entfernte und überseeische Standorte zurück. Gartner beobachtet gelegentlich, dass Kunden nicht einmal versuchen, einen Rechner zu reinigen oder wiederherzustellen. Stattdessen wird das Ransomware-Ereignis als Anlass genommen, die Hardware zu erneuern. Wie auch immer der Prozess aussieht, er sollte regelmäßig simuliert werden, um Schwachstellen aufzudecken.

Auch das Sicherheitsbewusstsein der Benutzer ist wichtig. Informieren Sie die Benutzer ständig über die verschiedenen Arten von Angriffen, indem Sie sie regelmäßig mit Warnmeldungen und Sicherheits-„Newslettern“ aufklären. Erstellen Sie einen einfachen Satz von Sicherheitsmeldungen, die regelmäßig wiederholt werden. Ein aufmerksamer Benutzer fällt nicht nur seltener auf Social Engineering herein, er kann auch als Frühwarnsystem fungieren. Sorgen Sie dafür, dass die Benutzer regelmäßig darin geschult werden, wie sie insbesondere bösartige E-Mails erkennen können. Bieten Sie einen einfachen Mechanismus für die Meldung verdächtiger E-Mails an und bestätigen Sie dem Benutzer, dass er das Richtige getan hat. Ziehen Sie SOAR-Tools (Security Orchestration Automation and Response) in Betracht, die sich auf die E-Mail-Sicherheit konzentrieren, zetwa M-SOAR oder XDR (Extended Detection and Response). Damit können Sie die Reaktion auf E-Mail-Angriffe automatisieren und verbessern (siehe Marktleitfaden für E-Mail-Sicherheit).

Sicherheitshygiene ist für den Schutz vor „menschengesteuerter“ Ransomware von entscheidender Bedeutung, und es ist eine ganzheitliche Betrachtung des gesamten Unternehmens erforderlich.

SRM-Verantwortliche sollten die folgenden Maßnahmen in ihre Strategie zum Schutz vor Ransomware einbeziehen:

- Aufbau eines zuverlässigen Asset-Management-Prozesses, um zu ermitteln, was geschützt werden muss und wer dafür verantwortlich ist. Besonderes Augenmerk sollte dabei auf Altsysteme gelegt werden (siehe Marktführer für Enterprise Asset Management Software).

- Implementieren Sie ein risikobasiertes Schwachstellenmanagement, das auch Bedrohungsdaten (TI) umfasst. Ransomware stützt sich oft auf ungepatchte Systeme, um eine seitliche Bewegung zu ermöglichen. Das Schwachstellenmanagement sollte ein kontinuierlicher Prozess sein. Das mit Schwachstellen verbundene Risiko ändert sich, wenn sie von Angreifern ausgenutzt werden (siehe Marktleitfaden für Schwachstellenbewertung).

- Implementieren Sie Compliance-Scans für falsch konfigurierte und nicht konforme Systeme sowie Penetrationstests und Tools zur Simulation von Sicherheitsverletzungen (BAS).

- Entfernen Sie die lokalen administrativen Berechtigungen der Benutzer auf den Endgeräten und beschränken Sie den Zugriff auf die sensibelsten Geschäftsanwendungen, einschließlich E-Mail, um die Kompromittierung von Konten zu verhindern (siehe Magic Quadrant für Privileged Access Management).

- Verhindern Sie den Zugriff auf die Eingabeaufforderung und blockieren Sie die Ausführung von PowerShell-Skripten auf allen Benutzerendpunkten.

- Implementieren Sie eine starke Authentifizierung für privilegierte Benutzer, etwa Datenbank- und Infrastrukturadministratoren, sowie für Dienstkonten. Protokollieren und überwachen Sie die Aktivitäten. Bösewichte verwenden häufig bekannte, erkannte Malware, um sich Zugang zu Anmeldeinformationen für höher privilegierte Konten zu verschaffen.

- Abonnieren Sie Dark-Web-Überwachungsdienste, um sich vor „lookalike“ Domains, Credential Dumps und dem Verkauf des Zugangs zu Ihren digitalen Assets zu schützen.

Implementiereung von Erkennungsmaßnahmen zur Identifizierung von Ransomware-Angriffen

Es ist unvermeidlich, dass Ransomware Ihre Verteidigungsmaßnahmen und die installierten Schutzmechanismen überwindet. Dann kommt es darauf an, wie schnell Sie in der Lage sind, den Vorfall zu erkennen. Viele der für den Schutz beschriebenen Tools liefern auch die Daten und Telemetriedaten für die Erkennung. Insbesondere Endpunkt-Erkennungs- und Reaktions-Tools (EDR) und Netzwerk-Erkennungs- und Reaktions-Tools (NDR) sammeln Indikatoren für eine Kompromittierung (IOCs) und Ereignisse, die Sie auf anormale Verhaltensweisen aufmerksam machen, die auf einen „möglichen“ Angriff hindeuten könnten. EDR kann auch dabei helfen, das „Eingraben“ zu erkennen, bei dem der Angriff ruhig bleibt, während weitere kompromittierte Konten und Berechtigungen gesammelt werden.

Das Verstehen, Interpretieren und Untersuchen dieser IOCs und Ereignisse erfordert in der Regel ein höheres Maß an Fachwissen. Dieses wird zunehmend als Teil einer EDR-Lösung oder einer umfassenderen Managed Detection Response (MDR)-Lösung erworben. Die Nutzung dieser Dienste kann für Unternehmen von Vorteil sein, die nicht über das Personal oder die Fähigkeiten verfügen, um ein eigenes Security Operations Center (SOC) zu unterhalten.

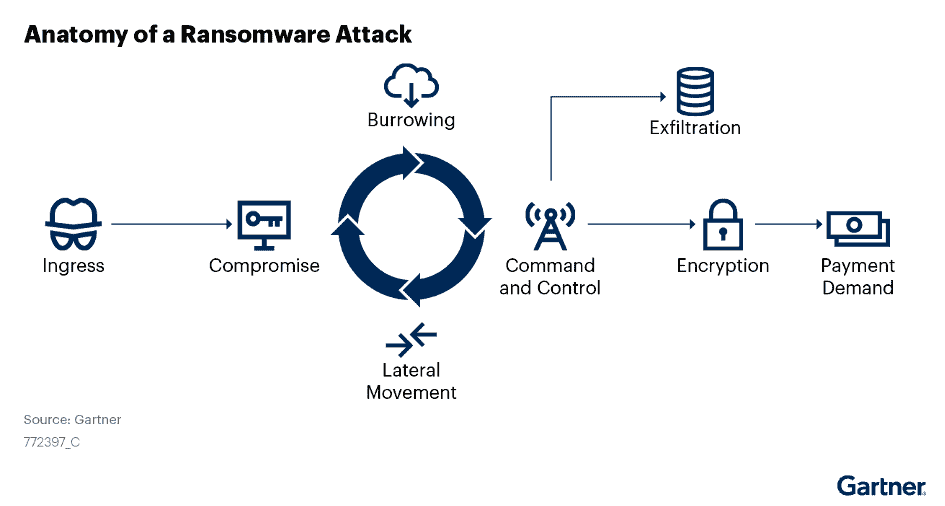

Der Schutz von Unternehmen vor diesen Angriffen geht über den Endpunktschutz hinaus und umfasst viele verschiedene Sicherheitstools und -kontrollen. Ransomware-Angriffe folgen in der Regel dem in Abbildung 2 dargestellten Angriffsmuster.

Sobald ein Ransomware-Angriff entdeckt wurde, ist es wichtig, die Auswirkungen zu minimieren. Die am häufigsten eingesetzte Technik ist die Isolierung. Es gibt eine Vielzahl von Isolationstechniken, und viele EDR-Tools bieten eine geräteinterne Isolationsfunktion, mit der Incident Responder Rechner vom Rest des Netzwerks isolieren können, während sie gleichzeitig einen Fernzugriff für die Durchführung von Abhilfemaßnahmen ermöglichen.

Die netzwerkbasierte Isolierung ist eher ein stumpfes Instrument und erfordert die Sperrung verdächtiger Geräte auf der Grundlage der MAC-Adresse auf Hardware-Ebene (daher die Bedeutung einer ausgereiften Bestandsverwaltung). Dies gilt für Netzwerk-Switches vor Ort, virtuelle private Netzwerke (VPNs), Netzwerkzugangskontrolle (NAC) und die Wi-Fi-Zugangspunkte des Unternehmens. Oftmals wird dies zu einem Prozess, bei dem hektisch Netzwerkkabel gezogen werden. Dies kann jedoch die Wiederherstellungsphasen verlangsamen, da zur Behebung des Problems physischer Zugang zu den Geräten erforderlich ist.

Der Angriff beginnt mit dem Eindringen, also dem Ausgangspunkt des Angriffs. Oft handelt es sich dabei um eine kompromittierte Website, die durch einen Phishing-Angriff oder einen gezielten Angriff bereitgestellt wird, oder um einen Zugang, der über Dumps von Anmeldeinformationen erlangt oder über Zugangsvermittler erworben wurde. Sichere E-Mail-Gateways (SEGs) und sichere Web-Gateways (SWGs) können zusätzliche Schutzschichten bieten. Technologien wie die Web-Isolierung können die Auswirkungen ebenfalls begrenzen. Wie bereits erwähnt, ist eine weitere gängige Angriffsmethode die über anfällige RDP-Ports. Bösewichte nutzen RDP, um sich im Netzwerk zu bewegen. Penetrationstests können wirksam dazu beitragen, Lücken in der Verteidigung zu finden.

In der Erkennungsphase kommen auch andere Sicherheitstools zum Einsatz. Security Information Event Management (SIEM) und NDR-Lösungen können zur Früherkennung beitragen. Auch Täuschungstools können wirksam sein. Dies kann so einfach sein wie das Einrichten von gefälschten „Administrations“-Konten, die in Wirklichkeit nie benutzt werden, so dass bei einem Versuch, sie zu benutzen, eine Warnung gesendet werden kann. Andere Arten von Ködern, wie Täuschungsplattformen und Honeypots, können ebenfalls als Teil einer Ransomware-Abwehrstrategie eingesetzt werden. Überwachungs-Tools können erkennen, wann die Verschlüsselung des Speichers ausgelöst wird oder wann es signifikante Datenexfiltrationsereignisse gibt.