Schatten-IT wird in Unternehmen zunehmend zur Herausforderung für IT-Abteilungen. IT-Administratoren müssen Strategien entwickeln, um inoffizielle und unkontrollierte IT-Strukturen zu identifizieren und zu beseitigen. Doch was verbirgt sich hinter Schatten-IT und wie können Unternehmen diesen Risiken effektiv begegnen?

Der Begriff „Schatten-IT“ beschreibt IT-Systeme, Anwendungen oder Hardware, die ohne offizielle Genehmigung durch die IT-Abteilung in einem Unternehmen eingesetzt werden. Das kann von der Nutzung privater Cloud-Dienste bis hin zu unautorisierten Softwarelösungen reichen, die Mitarbeiter häufig eigenmächtig verwenden, um ihre Arbeitsprozesse zu optimieren.

Das Problem: Obwohl so etwas meist zunächst aus Effizienzgründen geschieht, birgt es erhebliche Risiken für die IT-Sicherheit und Compliance des Unternehmens.

Die Herausforderungen rund um den IT-Wildwuchs haben sich durch die fortschreitende digitale Transformation weiter verschärft. In Zeiten, in denen Mitarbeiter zunehmend ortsunabhängig arbeiten und auf private Geräte zurückgreifen, können IT-Abteilungen immer schlechter nachvollziehen, welche Tools oder Systeme tatsächlich im Einsatz sind.

Diese „unsichtbaren“ IT-Komponenten entziehen sich oft der Überwachung und Kontrolle durch die offiziellen IT-Sicherheitsmechanismen, was zu gravierenden Sicherheitslücken führen kann.

Schatten-IT ist ein echtes Problem mit hohem Risikopotenzial

Schatten-IT birgt eine Vielzahl von Risiken, die sowohl die IT-Infrastruktur als auch die strategische Ausrichtung eines Unternehmens beeinträchtigen können. Die größten Gefahren entstehen insbesondere durch Sicherheitslücken, die auftreten, wenn unautorisierte Systeme keine regelmäßigen Sicherheitsupdates erhalten oder grundlegende Sicherheitsprotokolle umgehen. Das erhöht das Risiko für Cyberangriffe und Datenverluste erheblich.

Ein weiteres schwerwiegendes Problem ist die Nichteinhaltung von Compliance-Vorgaben. Schatten-IT-Systeme können ohne Kenntnis der IT-Abteilung gegen Datenschutzrichtlinien oder gesetzliche Bestimmungen verstoßen, was schwerwiegende rechtliche und finanzielle Folgen für das Unternehmen haben kann.

Zudem führt die parallele Nutzung inoffizieller IT-Lösungen oft zu ineffizienten Strukturen und erhöhten Kosten, da offiziell bereitgestellte IT-Ressourcen ungenutzt bleiben und zusätzliche Investitionen in inoffizielle Systeme notwendig werden.

Besonders herausfordernd ist die Tatsache, dass IT-Abteilungen oft keine Kenntnis über die Existenz dieser Schatten-IT haben und die Risiken erst im Ernstfall offensichtlich werden. Deshalb ist es unerlässlich, dass Unternehmen proaktiv auf die Erkennung und Eindämmung von Schatten-IT setzen, um den Schaden im Vorfeld zu minimieren.

Wie kann Schatten-IT identifiziert werden?

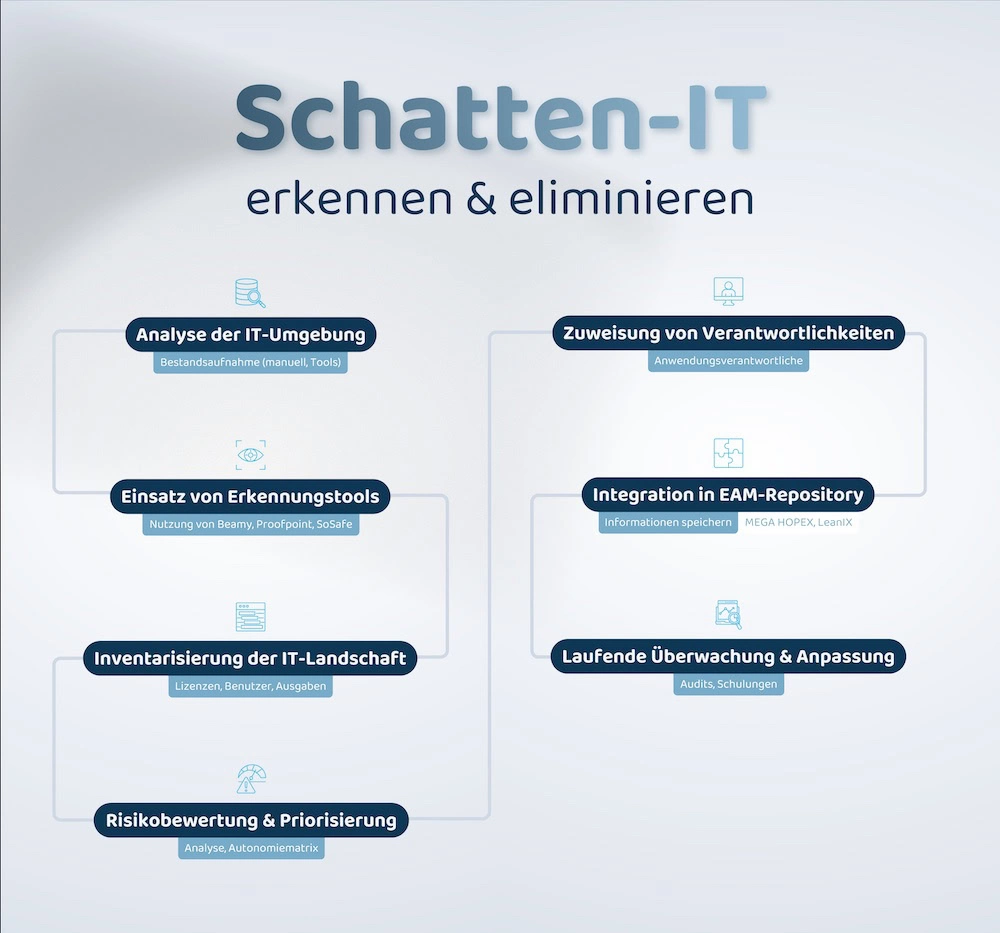

Die Identifizierung von Schatten-IT beginnt mit dem Herstellen von Transparenz über alle im Unternehmen eingesetzten IT-Ressourcen. Unternehmen haben verschiedene Möglichkeiten, diesen Prozess zu gestalten.

Einer der wichtigsten Ansätze besteht darin, spezielle IT-Management-Tools einzusetzen, die die Nutzung von Software-as-a-Service (SaaS)-Anwendungen überwachen. Beispiele hierfür sind Plattformen wie Beamy oder Proofpoint, die umfassende Einblicke in die genutzten Anwendungen geben und gleichzeitig potenziell unautorisierte IT-Systeme erkennen.

Zudem sollten regelmäßige Audits der IT-Infrastruktur durchgeführt werden, um sicherzustellen, dass alle eingesetzten Anwendungen und Systeme den festgelegten Richtlinien entsprechen. Auch die Sensibilisierung der Mitarbeiter spielt eine zentrale Rolle. Diese sollten regelmäßig geschult werden, um die Gefahren von Schatten-IT zu verstehen und ihre Anforderungen offen mit der IT-Abteilung zu kommunizieren.

Neben diesen technischen Maßnahmen können Unternehmen auch organisatorische Ansätze nutzen, um die Identifizierung von Schatten-IT zu unterstützen. Eine offene Kommunikation zwischen den Fachabteilungen und der IT-Abteilung ermöglicht es, IT-Bedürfnisse frühzeitig zu erkennen und Lösungen innerhalb der offiziellen IT-Richtlinien zu entwickeln.

Maßnahmen zur Bekämpfung von Schatten-IT

Sobald Schatten-IT entdeckt wurde, müssen geeignete Maßnahmen ergriffen werden, um deren Nutzung entweder zu integrieren oder zu unterbinden. Das erfordert einen ganzheitlichen Ansatz, der sowohl technische als auch organisatorische Maßnahmen umfasst.

Eine der wichtigsten Maßnahmen ist die Stärkung der IT-Governance, die sicherstellen muss, dass klare Richtlinien zur Nutzung von IT-Ressourcen existieren und regelmäßig aktualisiert werden. Betroffen ist deshalb nicht nur die Beschaffung von Hard- und Software, sondern auch der Einsatz privater Geräte am Arbeitsplatz, welcher klar geregelt sein muss.

Darüber hinaus sind spezialisierte Management-Tools von entscheidender Bedeutung. Diese bieten IT-Verantwortlichen die Möglichkeit, eine zentrale Übersicht über alle eingesetzten IT-Ressourcen zu erhalten, Sicherheitslücken zu identifizieren und diese effektiv zu schließen. Tools wie Beamy unterstützen auch dabei, unautorisierte SaaS-Anwendungen zu überwachen und gegebenenfalls in die bestehende IT-Governance zu integrieren.

Neben diesen technischen Lösungen ist es ebenso wichtig, die Mitarbeiter durch Schulungen und Kommunikation für die Gefahren der Schatten-IT zu sensibilisieren. Eine kontinuierliche Aufklärung hilft, das Bewusstsein für die Risiken zu schärfen und gleichzeitig das Vertrauen in die offiziellen IT-Systeme zu stärken.

Enterprise Architecture Management (EAM) als strategisches Instrument

Ein wirkungsvolles Mittel zur Bekämpfung von Schatten-IT ist der Einsatz von Enterprise Architecture Management (EAM). Diese Systeme bieten Unternehmen eine zentrale Übersicht über die gesamte IT-Infrastruktur und ermöglichen eine effiziente Planung und Verwaltung der eingesetzten IT-Ressourcen. EAM-Systeme wie MEGA HOPEX oder LeanIX integrieren alle genutzten Anwendungen und Systeme in die offizielle IT-Landschaft, wodurch sich Sicherheitslücken und unautorisierte IT-Nutzung frühzeitig erkennen lassen.

Durch die Nutzung professioneller EAM-Tools können IT-Entscheider die Schatten-IT systematisch in die bestehende IT-Governance einbinden, was nicht nur die Effizienz steigert, sondern auch die Sicherheit des Unternehmens stärkt. Darüber hinaus sorgt die zentrale Verwaltung der IT-Infrastruktur dafür, dass alle eingesetzten IT-Ressourcen in Übereinstimmung mit den strategischen Geschäftszielen stehen.

Präventive Maßnahmen zur Vermeidung von Schatten-IT

Um die Entstehung von Schatten-IT zu verhindern, sollten Unternehmen zudem unbedingt auch präventive Maßnahmen ergreifen. Eine der effektivsten Maßnahmen besteht darin, benutzerfreundliche IT-Lösungen bereitzustellen, die den Anforderungen der Mitarbeiter gerecht werden. Oft entsteht Schatten-IT, weil die offiziellen IT-Systeme als zu starr oder unflexibel empfunden werden. Indem Unternehmen sicherstellen, dass ihre IT-Ressourcen flexibel genug sind, um den Bedürfnissen der Belegschaft zu entsprechen, können sie verhindern, dass Mitarbeiter auf inoffizielle Lösungen zurückgreifen.

Regelmäßige Audits und eine kontinuierliche Überwachung der IT-Systeme tragen ebenfalls dazu bei, Schatten-IT frühzeitig zu erkennen und unautorisierte Anwendungen zu eliminieren. Eine offene und transparente Kommunikation zwischen IT-Abteilung und Mitarbeitern stellt sicher, dass IT-Anforderungen frühzeitig erkannt und innerhalb der offiziellen Systeme umgesetzt werden können. Dies trägt nicht nur zur Vermeidung von Schatten-IT bei, sondern fördert auch das Vertrauen der Mitarbeiter in die IT-Abteilung.

Transparenz und Governance sind der Schlüssel

Schatten-IT ist ein Problem, das Unternehmen auch in Zukunft begleiten wird. Durch proaktive Maßnahmen und eine klare IT-Governance können Unternehmen jedoch das Risiko minimieren und ihre IT-Sicherheit erheblich verbessern. Transparenz über die genutzten IT-Ressourcen, die regelmäßige Schulung der Mitarbeiter sowie der Einsatz moderner IT-Management-Tools sind entscheidende Faktoren, um unautorisierte IT-Nutzung frühzeitig zu erkennen und zu verhindern. IT-Administratoren sollten sicherstellen, dass ihre IT-Strategie flexibel genug ist, um auf zukünftige Herausforderungen in der IT-Sicherheit zu reagieren.