Sophos Security Experte Michael Veit erklärt, was NDR heute kann und weshalb diese Erkennungstechnologie in Kombination mit MDR einen wirksamen Schutz für das Netzwerk darstellt.

Die Security zu gewährleisten gewinnt in vielen Unternehmen und Organisationen zunehmend an Priorität. Die Aufgabe gestaltet sich jedoch aufgrund der hohen quantitativen und qualitativen Angriffsszenarien als komplex, sofern man sich nicht auf modernste Security-Technologie und ausgewiesene Experten verlässt. Das bestätigt auch der aktuelle State of Ransomware Report von Sophos in dem 65 Prozent der in Deutschland befragten Unternehmen bestätigen, dass sie mit den Cybergefahren überfordert sind und diese nicht selbst bewältigen können.

Unternehmen, die sich nach wie vor mit einem Virenscanner und einer Firewall in Sicherheit wägen, werden früher oder später eines Besseren belehrt. Denn die Angreifer haben schon längst wirksame Technologien entwickelt, um an vielen der traditionellen Schutzschilden vorbeizukommen. Wirksame Security-Lösungen umfassen daher technologische Komponenten wie den vernetzten Endpoint-Schutz, eine Next Generation Firewall, beides gepaart mit Künstlicher Intelligenz und den Part der menschlichen Expertise in Form von Security-Services.

Ein besonders heikler Aspekt bei der Security blieb bisher der Schutz des Netzwerks. Klassische Security-Lösungen können zwar sehr viele Angriffe erkennen und abwehren. Haben die Angreifer jedoch diese Hürden über Schlupflöcher überwunden und befinden sich eine Zeit lang im Netzwerk, um den eigentlichen Angriff vorzubereiten, sind sie nur schwer aufzuspüren. Denn weder der Endpoint-Schutz noch die Firewall erkennen Angreifer, die sich bereits im Netzwerk befinden, zuverlässig. Ergo bewegen sich die Angreifer viel zu lange ungehindert und heimlich seitwärts, um ihren Angriff vorzubereiten.

NDR-Schutz mit KI spürt Angreifer im Netzwerk auf

Abhilfe für die Erkennung von Angreifern im internen Netz sowie von Insider-Bedrohungen schafft NDR (Network Detection and Response). NDR gibt es zwar seit einigen Jahren, war aber bisher aufgrund der technischen Limitierung und der schnellen Veränderungen in den Angriffstaktiken nur begrenzt hilfreich, eine Gefahrenerkennung für das Netzwerk zu etablieren. Beispielsweise war es nicht möglich, eine Vielzahl an Protokollen und eine genügende Anzahl an Kompromittierungsindikatoren (IOCs) zu überwachen, um komplexe Angriffsmuster zu erkennen und vor allem die False-Positive-Raten niedrig zu halten. Doch mit den neuen NDR-Erkennungstechnologien hat sich das Blatt gewendet.

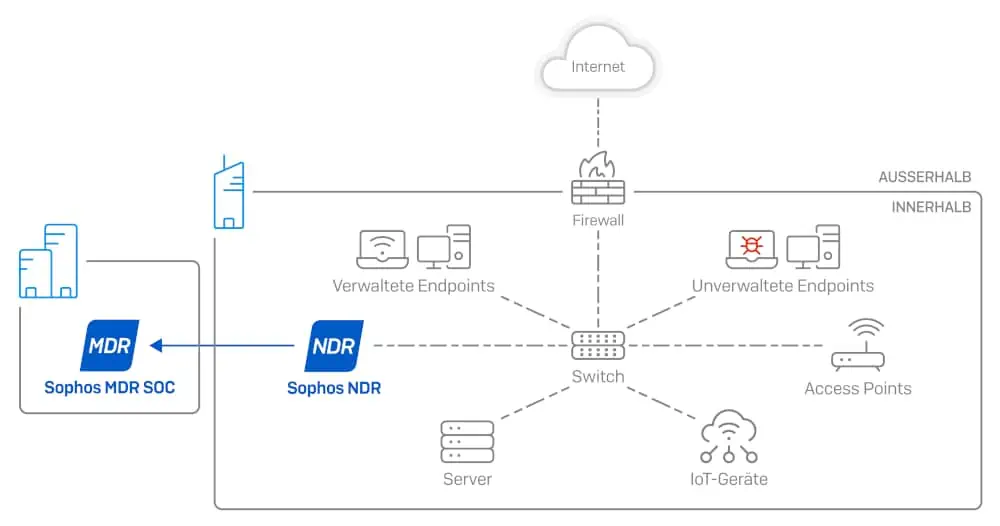

Eine moderne NDR-Lösung erkennt Angriffe selbst tief im Netzwerk. Sie überwacht den Datenverkehr und entdeckt auch Aktivitäten von nicht verwalteten Systemen, IoT-Geräten, nicht autorisierten Benutzern oder Assets und allen anderen Quellen des Netzwerkverkehrs. Sie kann sogar verschlüsselte Paketdaten prüfen, ohne personenbezogene Daten zu gefährden.

Die neuen NDR-Erkennungstechnologien wie etwa von Sophos sind fortschrittliche Netzwerk-Überwachungslösungen, die auf die komplexe und sich ständig weiterentwickelnde Bedrohungslandschaft ausgerichtet sind. NDR von Sophos kombiniert fünf proprietäre Detection Engines mit Deep Learning-Analysen und liefert so in Echtzeit verwertbare Informationen zu einer Vielzahl von Netzwerkbedrohungen. Die proprietären Detection Engines klassifizieren den Netzwerkverkehr auf der Grundlage von über 330 Protokollen, 50 Flow-Risiken und Tausenden von IOCs. Diese Engines enthalten zudem mehrere Deep-Learning-Modelle, die eine neue Qualität an Genauigkeit bei der Erkennung von Bedrohungen bieten und gleichzeitig Fehlalarme minimieren.

NDR forscht tief im Netzwerk

Eine wirksame NDR-Lösung ist in der Lage, das Netzwerk tief nach Angriffen und ungewöhnlichen Verhaltensmustern in Echtzeit zu durchforsten. Dabei stehen vier Gefahrenpotenziale im Fokus:

- Unbekannte oder ungeschützte Netzwerkgeräte – einschließlich legitimer IoT- oder OT-Geräte, die nicht vollständig mit einem Endpoint-Sensor verwaltet werden können, sowie unbekannte oder nicht identifizierte Systeme im Netzwerk. Dazu gehören beispielsweise IoT-Geräte, Drucker oder veraltete Systeme, die sich im Netzwerk befinden. Bei den Hackern beliebt sind zudem Netzwerkgeräte, die in Vergessenheit geraten sind und deshalb von der Security nicht beachtet und geschützt werden. Diese Geräte können im Rahmen eines Angriffs kompromittiert werden. NDR identifiziert und überwacht solche Geräte auf verdächtige oder böswillige Verhaltensweisen, die auf einen Angriff hindeuten könnten.

- Nicht autorisierte Geräte – die ins Netzwerk eingebracht werden und möglicherweise bereits kompromittiert sind oder zum Starten eines Angriffs verwendet werden, können von Sophos NDR leicht erkannt und überwacht werden.

- Neue und zuvor noch nicht beobachtete Command-and-Control(C2)-Aktivitäten – Viele Angriffe und Sicherheitsverletzungen werden remote gesteuert, wobei auf den ersten Blick eine legitim erscheinende Kommunikation zwischen dem Angreifer und seinen Remote-Prozessen innerhalb des Netzwerks abläuft. NDR kann neue Zero-Day-C2-Aktivitäten erkennen und so gezielte, hoch spezialisierte Angriffe bereits im Anfangsstadium aufdecken.

- Verdächtige oder schädliche Netzwerkverkehrsflüsse und -muster – können ein wichtiges Signal bei der Früherkennung eines Cyberangriffs sein, einschließlich ungewöhnliche Netzwerkaktivitäten oder Remotezugriff außerhalb der Geschäftszeiten, verdächtiger Daten-Uploads oder -Exfiltration, ungewöhnliche Datenverkehrsmuster und schädlicher Datenverkehr, der von bekannter Malware generiert wird. Hierzu zählen auch Gefahren und Angriffe über die Software-Supply-Chain.

Schlagkräftige Allianz: NDR und MDR im Verbund

Mit der Erkennung einer Anomalie oder eines Angriffsmusters im Netzwerk ist bekanntlich nur der erste Schritt getan. Denn nach dem Aufspüren müssen die Angreifer aus dem Netzwerk entfernt und die Schlupflöcher geschlossen werden. Dies geschieht automatisiert über eine weitere entscheidende Komponente im Security-Ökosystem: MDR (Managed Detection and Response Services). Die MDR-Services werden von der NDR-Lösung automatisch darüber informiert, dass sich möglicherweise ein bisher unentdeckter Angreifer im Unternehmensnetzwerk befindet.

Mit dieser Information tritt das MDR Security Operations Center Team umgehend in Aktion und untersucht den möglichen Angriff. Für die Analyse nutzt das MDR-Team neben den Telemetriedaten des NDR auch Telemetriedaten, die von anderen Quellen wie Endpoints, Cloud-, Email- oder Anmeldesystemen geliefert werden. Durch die Korrelation dieser Informationen kann das MDR-Team Angriffe präzise und schnell erkennen. Wenn ein Angriff festgestellt wird, reagiert das MDR-Team umgehend und neutralisiert den Angriff. A. Gleichzeitig forschen die Analysten nach den Einfalls- und Verbreitungswegen des Angriffs, um weitere infizierte Systeme zu identifizieren und zu bereinigen oder Manipulationen und Rechteveränderungen im Netzwerk aufzudecken und zu korrigieren.

Raus aus dem Schattendasein

Gelegentlich brauchen gute Konzepte eine gewisse Zeit, bis sie einsatzfähig und vor allem wirksam sind. NDR ist ein gutes Beispiel dafür. Doch mit den heutigen technologischen Möglichkeiten und der Einbindung von KI ist es gelungen, NDR zu dem weiterzuentwickeln, was sich Security-Experten seit geraumer Zeit wünschen: den umfassenden, wirksamen und aktiven Schutz des Netzwerks. Möglich wurde dies nicht nur durch die entscheidende Weiterentwicklung von NDR-Lösungen, sondern auch durch die Kombination mit Security-Services, welche im Zusammenspiel mit NDR in der Lage sind, die Angreifer im Netzwerk nicht nur zu entdecken, sondern rechtzeitig zu entfernen.