Cyberstorage-Bedeutung steigt exponentiell

Auch wenn die Methoden von Anbieter zu Anbieter variieren, ist das ultimative Ziel von Cyberstorage ein datenorientierter Sicherheitsansatz, der sich auf den Schutz der Daten selbst konzentriert und nicht auf die Medien, auf denen die 0en und 1en tatsächlich gespeichert sind. Diese Kategorie ist zwar noch jung, aber es gibt bereits vielversprechende Unternehmen, die dieses Problem durch innovative Technologien angehen.

Speichersysteme werden schnell in die Cloud verlagert und wachsen exponentiell in ihrer Größe, was einen unglaublichen Bedarf an dieser neuen Technologie schafft.

Während heute schätzungsweise nur 10 Prozent der Unternehmen einen integrierten Ransomware-Schutz für ihre Daten benötigen, erwartet Gartner, dass diese Zahl in den nächsten drei Jahren auf 60 Prozent ansteigen wird. Unternehmen brauchen heute kreative Lösungen, um ihre Daten zu schützen. Ein Sicherheitsansatz, bei dem die Daten im Vordergrund stehen, bietet genau das.

Der datenorientierte Sicherheitsansatz

Der neue Sicherheitsansatz konzentriert sich also auf den Schutz der Daten selbst, um Datenverletzungen, Datendiebstahlsversuchen und anderen Cyberangriffen standzuhalten und sie aufzufangen. Dieser Sicherheitsprozess der nächsten Generation sorgt dafür, dass die Daten für den täglichen Betrieb zugänglich bleiben, aber für unbefugte Benutzer wertlos werden und sich nach einer Verletzung selbst heilen, um die Widerstandsfähigkeit und Geschäftskontinuität zu gewährleisten.

Leistungssteigerungen werden durch horizontale Skalierung und parallele Verarbeitung erreicht. Selbst mit der fortschrittlichen Backend-Technologie, die die Next-Gen-Datensicherung ermöglicht, ist die Benutzererfahrung transparent und Änderungen der Latenz sind in der Regel nicht zu bemerken.

Fragmentierte Daten = null Angriffsvektor

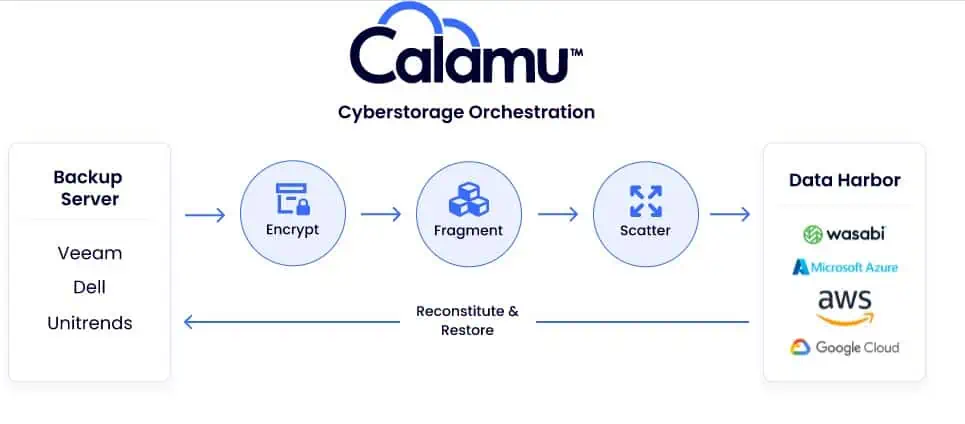

Mit Calamu werden die Daten geschützt, indem die Dateien fragmentiert und so verteilt werden, dass nicht ein Speicherort über die zur Wiederherstellung einer Datei erforderlichen Daten verfügt und somit kein einziger Angriffsvektor vorhanden ist. Jedes der Fragmente ist mit einem anderen Schlüssel verschlüsselt, so dass es keinen einzigen Ausfallpunkt gibt, wenn ein Benutzer unerlaubten Zugang zu einem einzelnen Schlüssel erhält.

Derzeit unterstützt Calamu Amazon Web Services (AWS), Microsoft 365, Microsoft Azure, Google Cloud Platform (GCP), Wasabi und On-Premises wie ein lokales Laufwerk oder ein Netzlaufwerk. Das Tool wird jedoch ständig um zusätzliche Funktionen erweitert. Die neueste Freigabe ermöglicht dem Anwender die Backup-Daten in einem gehärteten, manipulationssicheren Cloud-Repository zu sichern, so das Ransomware daran gehindert wird, Daten zu stehlen, und sie auch bei einem Cloud-Ausfall verfügbar hält! Die Lösung funktioniert mit den wichtigsten Backup-Lösungen und Cloud-Anbietern.

Und sonst?

Neben der Sicherheit wurde bei der Entwicklung von Calamu auch auf Skalierbarkeit und einfache Implementierung geachtet. So bietet die Lösung eine 100-prozentige API-Abdeckung und verfügt über Skripte, die die Bereitstellung einfach machen. Darüber hinaus werden Docker und Kubernetes für die containerisierte Bereitstellung unterstützt.

Die inhärente Methode, die Calamu Protect zum Schutz von Daten verwendet, vereinfacht die Einhaltung von Vorschriften und gesetzlichen Bestimmungen erheblich.

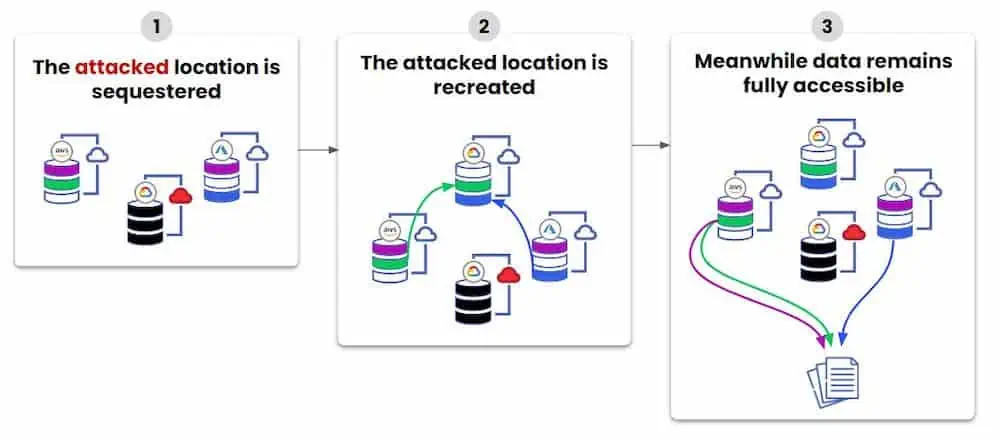

Calamu verfügt über mehrere eingebaute Redundanzen, um die volle Ausfallsicherheit zu gewährleisten, so dass die Daten immer nur für authentifizierte Benutzer verfügbar sind. Wenn ein Speicherort nicht mehr verfügbar ist, können Fragmente von anderen gesunden Speicherorten innerhalb des Datenhafens abgerufen werden, um die Datei wiederherzustellen, die sogenannte Selbstheilung. Das Tool repariert dann automatisch den „schlechten“ Speicherort an einem neuen, gesunden Speicherort und stellt so die volle Ausfallsicherheit des Datenhafens wieder her.

Der Markt

Calamu konkurriert mit mehreren Anbietern auf dem Markt, darunter Cloudian, das eine Ransomware-Protection-as-a-Service-Lösung anbietet. Es ermöglicht Unternehmen, Kopien ihrer Daten zu erstellen, die sie auf einen zweiten Cloudian-Standort oder eine Deep-Archive-Speicherlösung wie AWS Glacier replizieren können.

Ein weiterer Konkurrent ist Rubrik, der eine Ransomware-Schutzlösung anbietet, die Daten speichert, damit Ransomware-Akteure auf Backups zugreifen oder diese ändern können.

Calamu hingegen arbeitet mit dem Konzept der fragmentierten Daten in einer Multi-Cloud-Umgebung und unterschiedet sich damit schon konzeptionell von allen anderen Lösungen.

Mit Calamu werden die Daten geschützt, indem die Dateien fragmentiert und so verteilt werden, dass kein einziger Speicherort über die zur Wiederherstellung einer Datei erforderlichen Daten verfügt und somit kein einziger Angriffsvektor vorhanden ist.