Der Schlüssel zu sicheren Anwendungen ist eine eng verzahnte Zusammenarbeit von Entwicklungs- und IT-Security-Teams. Wegen der tiefen Gräben zwischen den Abteilungen ist das aber oft schwieriger als gedacht.

Besser als mit rein organisatorischen Ansätzen klappt es, wenn ASPM-Lösungen als Katalysator fungieren.

Zusammenarbeit hat in viel zu vielen Unternehmen unnötige und schädliche Grenzen – beispielsweise zwischen Entwicklungs- und IT-Security-Teams. Natürlich wollen Programmierer sichere Anwendungen erstellen, daran kann kein Zweifel bestehen. Doch viel wichtiger ist ihnen in der Regel die Funktionalität, denn in den knapp bemessenen Zeitressourcen ist selten alles zu schaffen. Das sorgt für eine Abwägung zwischen „sicher“ und „funktional“, die meist zu Gunsten der Features, nicht der Sicherheit fällt.

Oft ist der Druck so groß, eine Anwendung möglichst schnell zum Laufen zu bringen, dass Entwickler Code aus Public Libraries, also öffentlichen Programmierbibliotheken, nutzen und via Glue-Code in ihre Anwendungen „kleben“. Hundertprozentige Sicherheit ist damit zunächst ausgeschlossen, sodass die IT-Security-Abteilung alle Hände voll zu tun hat, die dringend benötigte Sicherheit herzustellen und den Entwicklern Nachbesserungen abzuringen – ein ewiger Konfliktherd.

AppSec-Manager als technologische Mediatoren

Der DevOps-Ansatz spielt eine entscheidende Rolle dabei, die Lücke zwischen der Softwareentwicklung und dem IT-Betrieb zu schließen. Auf organisatorischer Ebene lässt sich dieses Konzept auch auf eine enge Zusammenarbeit zwischen Entwicklern, IT-Betrieb und IT-Sicherheit übertragen – und zwar durch die Bildung eines DevSecOps-Teams. Doch es reicht nicht, diese verschiedenen Fachbereiche einfach in einem Team zusammenzubringen und zu hoffen, dass Synergien von alleine entstehen. Was hier wirklich notwendig ist, ist eine starke Grundlage, auf der die Zusammenarbeit der unterschiedlichen Teams aufbaut.

Diese Grundlage bildet die zu besetzende Rolle eines Verantwortlichen für die Anwendungssicherheit (Application Security, kurz AppSec). Entwickler vertrauen AppSec-Managern eher als klassischen IT-Sicherheitsexperten, da sie oft selbst einen Hintergrund in der Anwendungsentwicklung haben oder zumindest tiefgehendes Fachwissen in diesem Bereich besitzen. Und auch die IT-Sicherheitsabteilung vertraut ihnen, da sie ja aus ihrer Mitte stammen. Ein gut etabliertes DevSecOps-Team, in dem AppSec-Manager als Bindeglied agieren, ist daher der effektivste Weg, den gesamten Secure Software Development Lifecycle (SSDLC) einer Anwendung zu gewährleisten.

ASPM-Lösungen: Ein Motor für die Zusammenarbeit

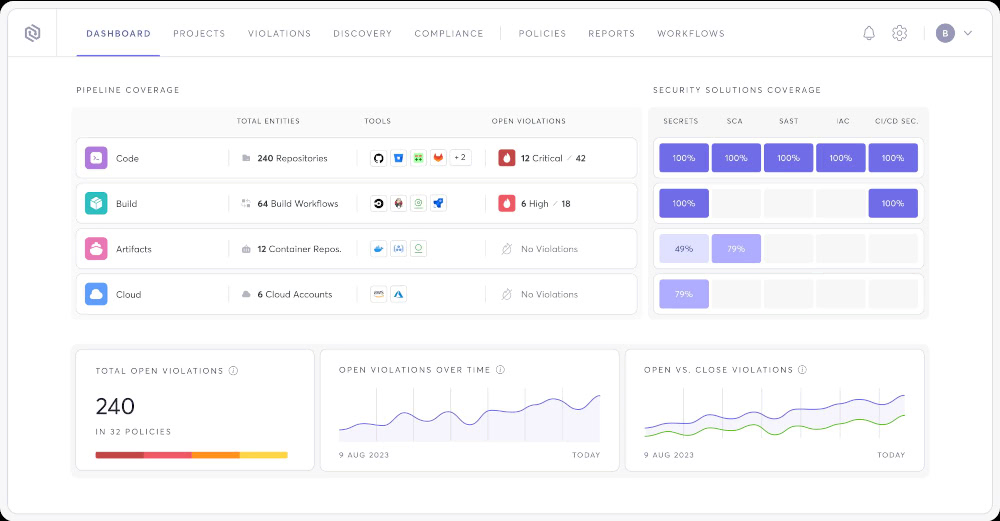

Application Security stellen Unternehmen jedoch nicht nur mit der richtigen Organisation und dem Bereitstellen von Fachwissen her. Auch die Nutzung von geeigneter Technologie entscheidet über Erfolg und Misserfolg in dieser Hinsicht. Die Kollaboration innerhalb von DevSecOps-Teams erleichtern sogenannte ASPM (Application Security Posture Management)-Lösungen, die sämtliche Aufgabenbereiche im SSDLC zusammenführen – allem voran erstmalig eine zentral zusammengeführte Visibilität über den aktuellen Status quo der Anwendungssicherheit im Unternehmen ermöglichen.

Einmal mit den Source-Code-Management-Systemen (SCM), also den zentralen Systemen für die Verwaltung des Quellcodes eines Unternehmens verbunden, erstellen ASPM-Lösungen ein Inventar über die eingesetzten Tools und Technologien zum Betrieb aller Geschäftsanwendungen. Dabei decken ASPM-Lösungen auch verwendete Sicherheitssoftware wie beispielsweise Quelltext-Scanner oder Produkte zur Analyse von Abhängigkeiten zu Third-Party-Code auf.

Nicht selten kommt dabei heraus, dass die verteilte Software-Entwicklungs-Landschaft auch zum so genannten Tool Sprawl geführt hat, der Nutzung unterschiedlichster Sicherheitslösungen durch die verschiedenen Entwickler-Teams, ohne dass diese voneinander wussten. Entsprechend kann eine ASPM-Lösung auch zur Konsolidierung der Tool-Landschaft beitragen, was langfristig die Kosten und die Komplexität deutlich reduziert.

Hauptaufgabe dieser neuen Gattung von Applikationssicherheitslösungen ist jedoch die Zusammenführung und Aufschlüsselung der Ausgaben von bereits vorhandenen Scannern (etwa für das SAST und die SCA). So wird für IT-Sicherheits-Verantwortliche schnell sichtbar, ob die eingesetzten Tools die Daten und Metriken nur sammeln oder eben basierend auf ihnen auch entsprechende Prozesse, etwa zur Problembehebung, umgesetzt werden.

Manche ASPM-Lösung lässt sich auch mit der Entwicklungsumgebung (Integrated Development Environment – kurz: IDE) verbinden. Die Informationen über erkannte Schwachstellen im Code erhalten die Programmierer dann innerhalb ihrer gewohnten Arbeitsabläufe über ein eigenes Fenster in ihrer IDE, was die Bereitschaft der Entwickler steigert, proaktiv Schwachstellen zu schließen.

Das Kritischste zuerst

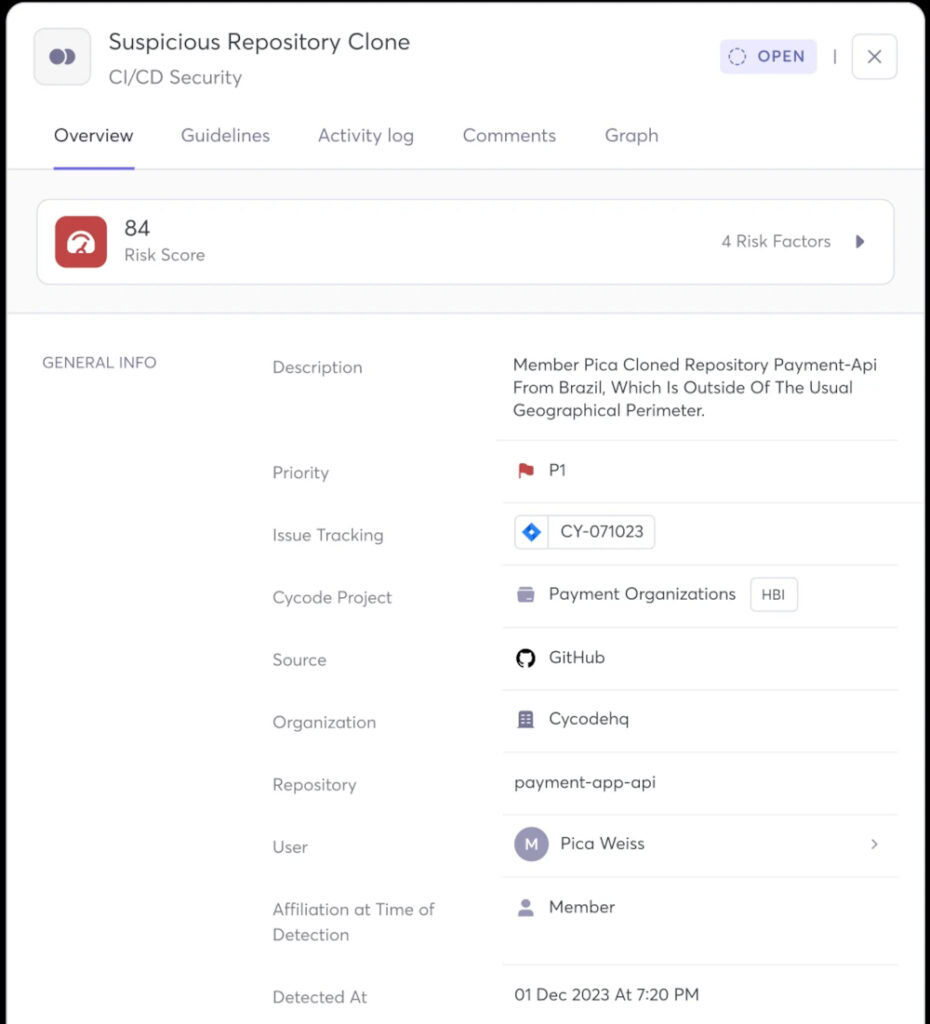

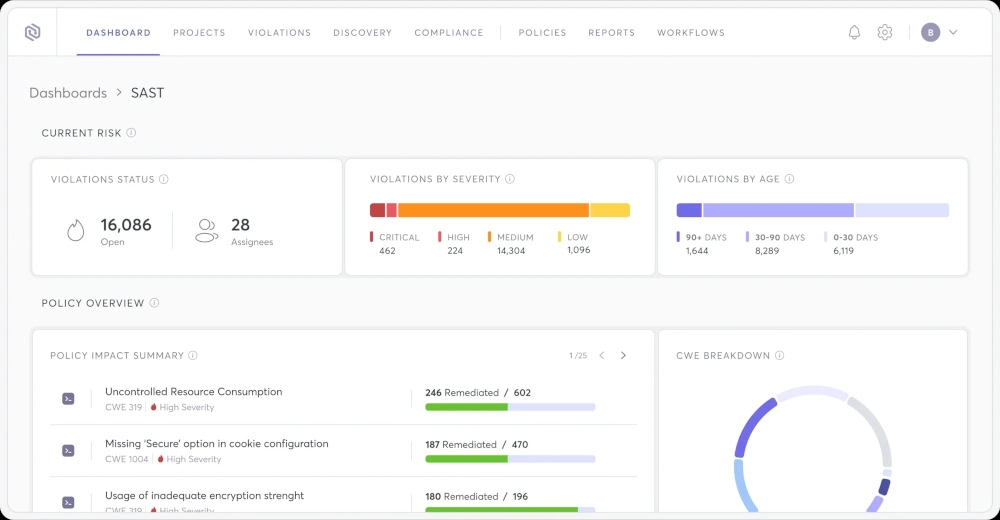

Welche Schwachstellen jedoch zuerst geschlossen werden müssen, ist eine Frage der Priorisierung. Große Anwendungslandschaften bringen es zuweilen auf Hunderttausende potenzielle Violations, deren Kritikalität von Schwachstellenscannern meistens ohne weitere Informationen definiert werden. Die Folge: IT-Security-Teams jagen zunächst relevanten Informationen hinterher, bevor sie triagieren können. Diese Arbeit nehmen ihnen ASPM-Lösungen durch den sinnvollen Einsatz von KI ab, sodass die Verantwortlichen für die IT-Sicherheit nur einen Blick aufs Dashboard werfen müssen, um die vorrangingen Violations zu identifizieren.

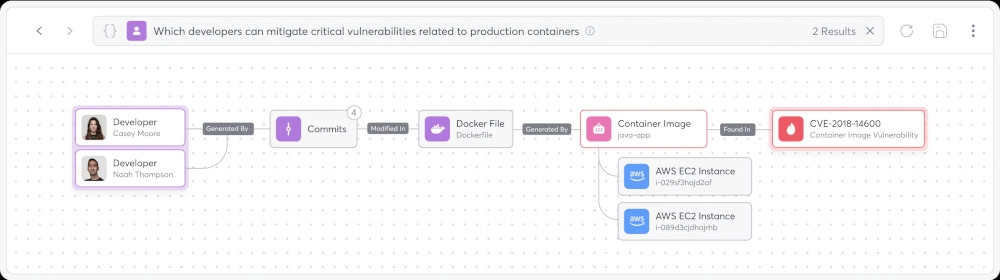

Dabei hilft auch die von der Lösung bereitgestellte Information darüber, welchen Schwachstellen das größte Schadenspotenzial innewohnt. Die IT-Security-Abteilung erhält auf diese Weise vollumfassende Visibilität über die Problemlage. Die Visualisierung ist insbesondere deswegen so wichtig, weil Sicherheitslücken erhebliche Auswirkungen auf eine Vielzahl von Bereichen in der Softwareinfrastruktur haben können – auch wenn sie oft nur in einer einzigen Funktion im Code oder in lediglich einer Programmierbibliothek ihren Ursprung haben.

Die Zuordnung der jeweiligen Sicherheitslücken an den zuständigen Experten aus dem Entwickler-Team übernehmen ASPM-Lösungen ebenfalls. Dafür spüren sie sämtliche Abhängigkeiten auf, ermitteln den zuständigen Verantwortlichen und stellt gleichzeitig einen Remediation-Vorschlag bereit. Das können Anleitungen zur Behebung der Schwachstelle sein bis hin zu automatisch durch generative KI erstellte Code-Snippets sein. Neuester Trend ist die Einbindung von Secure Coding Training Tutorials, die dem Entwickler an Ort und Stelle das nötige Wissen vermitteln.

Immer schön flexibel bleiben

Viele ASPM-Lösungen haben das große Problem, dass sie nur eine „Sammelstelle“ für Tools von Drittanbietern sind. Das hilft zwar bei der Konsolidierung, besser sind allerdings Lösungen, die auch native Scanner-Funktionalität anbieten. Sie haben den Vorteil, dass sie sämtliche Code-Security-Tools, die Entwickler und IT-Security-Experten benötigen, aus einer Hand anbieten, wodurch auch Synergien zwischen den Tools bestmöglich zur Geltung kommen.

Gerade in den Bereichen Pipeline- und Software-Supply-Chain-Security ist das enorm wichtig und entlastend. Zudem wird die Integration in CI/CD-Pipelines erleichtert und AppSec-Tests können rationaler durchgeführt werden. All das führt auf schnellstem Wege zu einem sicheren Software Development Lifecycle (SSDLC).

So gut das auch klingt, Unternehmen sollten nicht zu viel auf einmal wollen. Wie bei den meisten disruptiven Veränderungen in der unternehmensinternen Anwendungslandschaft, führt es zu Widerstand, wenn man den Fachkräften ihre Tools einfach wegnimmt und sie durch andere ersetzt. Auch Prozesse müssen Unternehmen schrittweise anpassen und die neuen Workflows mit ASPM-Lösungen zunächst testen.

Optionalität ist das A und O, soll heißen: Im besten Fall kann die neue Lösung für die Anwendungssicherheit nahtlos in die Git-Umgebung der Entwickler integriert werden und die lückenlose Visualität über alle Code-Basen sowie die gesamte IT- und Code-Security-Tool-Infrastruktur herstellen. Gleichzeitig sollten aber Tools, die sich bereits im Einsatz befinden, auch weiterhin genutzt werden können. Gute ASPM-Lösungen unterstützen diesen holistischen Ansatz und reduzieren so die Disruption in der Übergangsphase.