Ethernet-Connect gehört zweifelsfrei zu den beliebtesten Standards, wenn es darum geht, mehrere Standorte miteinander zu verbinden bzw. in einen Backbone zu integrieren. Die Sicherheit bleibt aber dabei häufig auf der Strecke…

Dank des Ethernet-Protokolls ist die Kommunikation – von der Bitübertragungsschicht und den Paketformaten bis zu den Kabeltypen und Steckern – normiert. Beinahe zu verlockend ist damit die Aussicht, private Cloud-Applikationen, Managed IT-Services und Videokonferenzen kosteneffizient zu übertragen. Dennoch zeigt nicht zuletzt der Abhörskandal im Jahr 2013, dass die Datenübertragung ohne eine wirkungsvolle Verschlüsselung mit erheblichen Risiken verbunden ist.

Die menschliche Kreativität beim Ausdenken neuer Angriffsvektoren ist grenzenlos: Mittels Splicing-, Bending- oder Non-Touching-Methoden verschaffen sich Dritte unberechtigten Zugang zu Datenleitungen. Und auch Man-in-the-Middle-Attacken durch Vertrauenspersonen sind gefürchtet. Nicht zuletzt sind Fälle dokumentiert, in denen per Post versandte Netztechnik abgefangen und manipuliert wurde.

Dem stehen häufig nur softwarebasierte Verschlüsselungslösungen entgegen. Ob sie geeignet sind, die IT-Schutzziele der (1) Authentizität, (2) Integrität und (3) Vertraulichkeit vollumfänglich zu erfüllen, ist mehr als fraglich. Eine potente Kryptografie-Lösung muss her, vor allem wenn der physische Fremdzugriff nicht ausgeschlossen werden kann.

Das könnte Sie auch interessieren:

Quantencomputing & IT-Sicherheit

Quantencomputer – Noch sind Sie nicht da, aber es gibt jede Menge Ankündigungen. Ganz so trivial ist die Entwicklung also doch nicht. Wie dem auch sei. Schon jetzt stellen sich die gleichen Fragen wie bei anderen IT-Themen auch. Wie sieht es mit der IT-Sicherheit aus? Wer betreibt meine Rechner und wo bekomme ich entsprechendes Fachpersonal her. Viele Fragen, die gleichen Antworten.

Deutsch, 69 Seiten, PDF 10,5 MB, kostenlos

Bollwerk gegen Hacker: der Advanced Encryption Standard

Dabei hat sich der Advanced Encryption Standard (AES) unter den symmetrischen Verschlüsselungssystemen durchgesetzt. Über die Jahre wurde die verwendete Schlüssellänge von 128 auf 256 Bit erweitert, um auch gegen leistungsfähige Super- und Quantencomputer gewachsen zu sein. Das Verfahren indes ist dasselbe: Bei AES wird binärer Klartext in mehreren Schritten mit Schlüsseln verknüpft und alternierend verändert. Damit ist AES sowohl gegen lineare als auch differenzielle Verschlüsselungsanalysen praktisch resistent.

So werden schon heute in Forschungseinrichtungen rund um die Welt Quantencomputer entwickelt, die isolierte mathematische Aufgaben millionenfach schneller ihre konventionellen Pendants lösen können. Das bringt schwache Kryptografie-Lösungen in Bedrängnis. Auf das Bedrohungspotenzial von Quantencomputern weist auch das Bundesministerium für Sicherheit im Innern (BSI) hin.

Dem Auslesen von sensiblen Daten steht eine mathematische Aufgabe entgegen, deren Lösung mit Quantencomputern wahrscheinlicher wird: Während halbleiterbasierte Computer gemäß ihrer Natur auf den Werten 0 (=Strom aus) und 1 (=Strom an) beruhen, herrschen in der Quantenwelt dank Superposition und Quantenverschränkung andere Regeln. Qubits sind mit dem Determinismus binärer Rechner kaum zu vergleichen: Sie können theoretisch mehrere Zustände einnehmen und erschließen neue Möglichkeiten für die Lösung mathematischer Aufgaben. Einzig die clevere Kombination symmetrischer und asymmetrischer Kryptografie-Systeme oder neue, wesentlich komplexere asymmetrische Kryptografie können Quantencomputern einen Riegel vorschieben.

Verschlüsselung mittels AES

Asymmetrische Kryptografie-Systeme stützen sich häufig auf die Primfaktorzerlegung und die Kalkulation diskreter Logarithmen. Eine Lösung durch den Shor-Algorithmus ist denkbar, weshalb eine Kombination mit dem symmetrischen AES-Verfahren angeraten ist. Obwohl sich mittels Grover-Algorithmus die effektive Schlüssellänge einer AES Verschlüsselung von 256 Bit auf 128 Bit reduzieren ließe, besteht aus der Perspektive der quantenresistenten Kryptografie ausreichend Schutz.

Verschlüsselungslösungen nach OSI-Modell

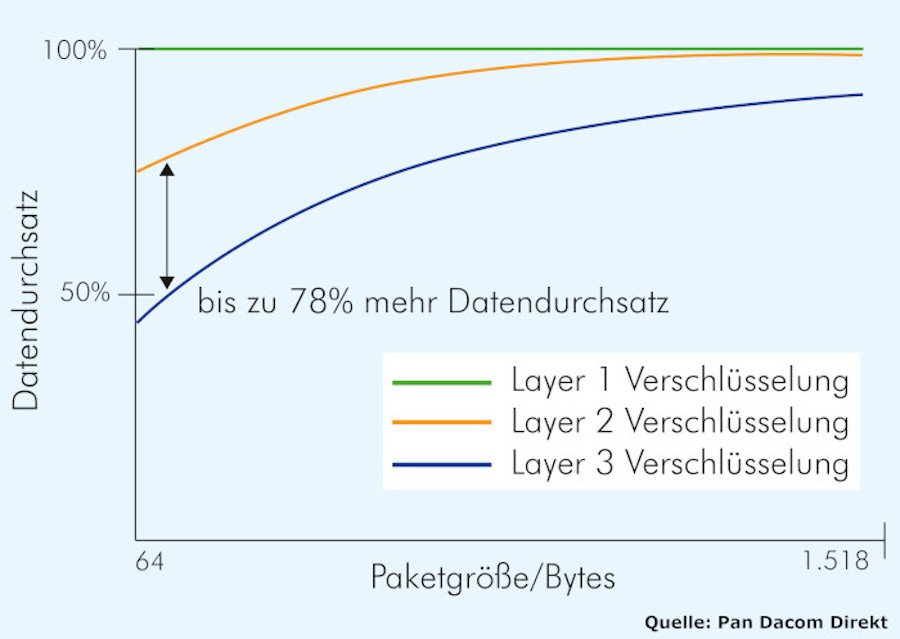

Grundlegend kann, abhängig von der zum Einsatz kommenden Technologie, zwischen Verschlüsselungen auf Layer 1, 2 und 3 unterschieden werden:

-

Unabhängig von den zu übertragenden Protokollen und Applikationen leistet eine Verschlüsselung auf Layer 1 des OSI-Modells eine sichere Datenübertragung. Dies inkludiert sowohl Sprach- und Videodaten als auch Ethernet, Fibre Channel, SDI und CPRI-Protokolle. Vorteil der Verschlüsselung auf dem Layer 1 ist, dass keine Overhead-Daten anfallen, wodurch der Datendurchsatz nicht eingeschränkt wird.

-

Die gesicherte Übertragung von Unicast-, Multicast- und Broadcast-Daten wird mit einer Verschlüsselung auf Layer 2 des OSI-Modells gewährleistet. Die Verschlüsselung arbeitet transparent zu VLAN- und MPLS-Verbindungen und ist komplett von sämtlichen Applikationen auf höheren Layern entkoppelt. Es ergeben sich gegenüber Layer 1-Verschlüsselungen aufgrund des Overheads nur geringe Nachteile in puncto Übertragungsraten und Latenz.

-

Verschlüsselungen auf Layer 3 des OSI-Modells stehen für die sichere Übertragung von IP-Paketen über ein öffentliches Transportnetz. Die Verschlüsselung erfolgt softwarebasiert im Router bzw. einem anderen Endgerät. Aufgrund der softwarebasierten Implementierung führt die Verschlüsselung auf Layer 3 zu größerem Overhead, was sich in höheren Latenzzeiten und geringerem Datendurchsatz (gegenüber der maximal möglichen Leitungsgeschwindigkeit) bemerkbar macht.

Verschlüsselungen auf Layer 1 profitieren von hohen Übertragungsraten auf Leitungsgeschwindigkeit und niedriger Latenz.

Angezapft: Datendiebstahl mit Fiber Monitoring verhindern

Standortverbindungen und Rechenzentrumskopplungen sollten zusätzlich mit einer Monitoring-Lösung gesichert werden, um Abhöreinrichtungen zeitnah enttarnen zu können. Die heutigen Monitoring-Systeme bieten eine Echtzeitüberwachung mit Alarmfunktion an. Geringe Abweichungen oder Störungen, etwa im Falle einer durch Bauarbeiten beschädigten Glasfaserleitung, werden umgehend gemeldet, sodass korrektive Maßnahmen eingeleitet werden können. Der nachträgliche Einbau von Glasfaserabhöreinrichtungen, wie zum Beispiel mittels Biegekoppler oder Taps, führt zu Signalveränderungen, die direkt sichtbar werden.

Folgende Sicherheits- und Leistungsmerkmale sollten beim Thema Verschlüsselung berücksichtigt werden:

- Monitoring der Datenleitung, um physischen Fremdzugriff auszuschließen

- AES-Verschlüsselungsverfahren (256 Bit) mit Galois/Counter Mode (GCM)

- hoher Datendurchsatz und geringe Latenz

- Integritäts- und Replay-Schutz

- tamperresistentes Design

- manipulationsgeschützte Schlüsselspeicherung (Layer 2/3)

- Konformität zu den Anforderungen von CC EAL3 und Zulassung für Verschlusssachen durch das BSI nach VS-NfD (Layer 2/3)

Die meisten Abhörversuche können mit Monitoring-Lösungen und gesicherten Endgeräten unterbunden werden. Fällt dieser Schutzwall oder erfolgt der Fremdzugriff anderweitig, dann sollte eine wirksame Verschlüsselungslösung die Sicherheit sensibler Daten gewährleisten.