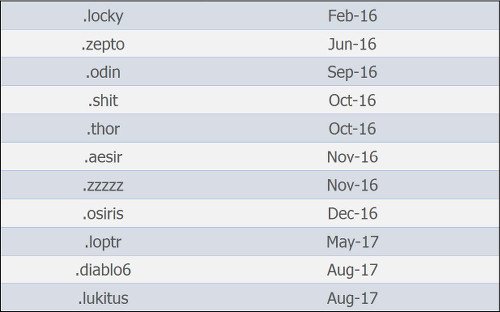

In Malwarebytes letztem Q2 2017 Report zu Malware Taktiken und Techniken wurde bereits dargestellt, dass die Locky Ransomware mit einer neuen Erweiterung aufgetaucht, daraufhin allerdings für Monate wieder von dem Radar verschwunden ist.

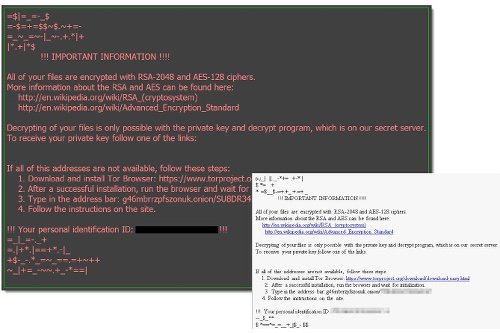

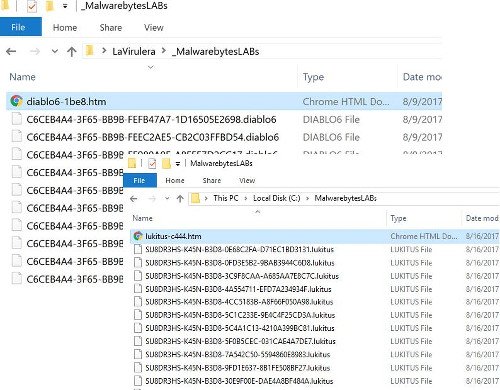

Seit dem 9. August ist Locky wieder mit einer neuen Dateierweiterung “.diablo6” aktiv und verschlüsselt Dateien mithilfe der Rescue Note: “diablo6-[random].htm“. Die heute aufgetauchte Locky Malware-Welle verbreitet eine neue Locky-Variante mit der Erweiterung “.Lukitus” sowie der Rescue Note: “lukitus.html“.

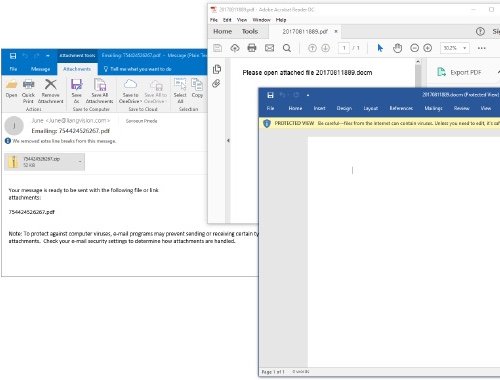

Locky verbreitet sich Ransomware-typisch mit der Hilfe von Spam-Emails, die schadhafte Microsoft-Office- oder ZIP-Dateianhänge enthalten.

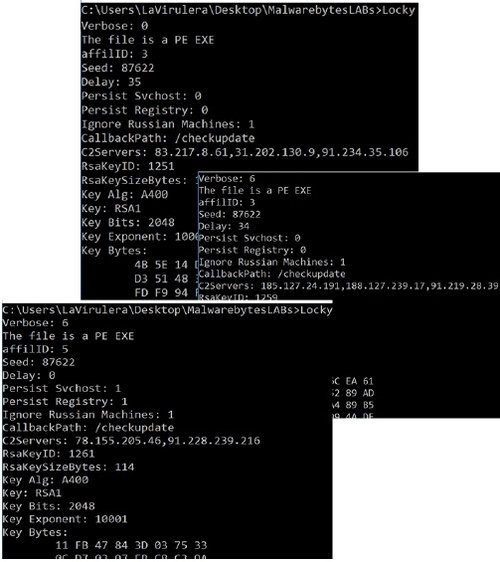

Die Locky-Varianten fallen auf einen anderen Command- und Kontroll-Server (C2) zurück und nutzen die Affiliate ID: AffilID3 und AffilID5

Innerhalb der letzten Monate ging die Verbreitung von Locky drastisch zurück und konnte zeitweise überhaupt nicht mehr festgestellt werden. Daraufhin tauchte der Ransomware-Typ erneut auf, verschwand wieder, um danach ein weiteres Mal zu erscheinen. Diese Ups und Downs von Locky bleiben unerklärlich. Allerdings sollte man sich dadurch im Klaren darüber sein, dass man nie davon ausgehen sollte, dass Locky komplett verschwunden ist, nur weil der Ransomware-Typ zu einer bestimmten Zeit nicht aktiv ist.

Locky Eweiterungs-Verlauf

Aktive Kampagnen:

9. August: MalSpam angehängte .zip-Datei mit .vbs Malware.

- VBS: 4c1975295603dbb3994627a499416b71

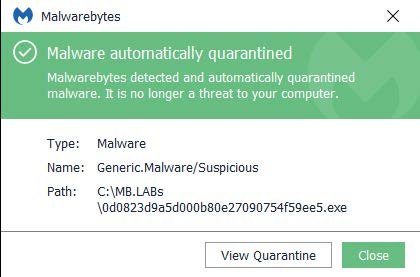

Payload: 0d0823d9a5d000b80e27090754f59ee5

11. August: MalSpam angehängtes PDF mit eingebetteten .DOCM Dateien.

- PDF: 84fd7ba91a587cbf8e20d0f2d5fda285

- DOC: 97414e16331df438b2d7da0dad75a8d5

Payload: 9dcdfbb3e8e4020e4cf2fc77e86daa76

14. August: MalSpam angehängte RAR-Datei mit .JS Malware.

- JS: badea58f10d5d2bb242962e3c47ff472

Exe: 6b4221adf0ecb55cd1a4810330b4e1e4

15. August: MalSpam angehängte ZIP-Datei mit .JS Malware.

- JS: 5f1af4f2702a6bc7f5250c9879487f66

Exe: 89ed8780cae257293f610817d6bf1a2e

16. August: MalSpam angehängte ZIP-Datei mit .JS Malware.

- JS: f2c97bd1793ff93073bfde61d12f482b

Exe: 4baa57a08c90b78d16c634c22385a748

Schutz

Malwarebytes schützt auf mehreren Ebenen vor dieser Attacke, dazu zählt Makro-und Ransomware-Entschärfung, wobei keines davon ein dezidiertes Update benötigt.

Marcelo Rivero