Cyberangriffe passieren auf mehreren Ebenen. Vor allem Ransomware-Attacken schaffen es, oft sehr weit vorzudringen – ohne bemerkt zu werden. Wir skizzieren Schutzmaßnahmen für einzelne Stufen einer Attacke. Eine funktionierende Datensicherung ist für Firmen die Lebensversicherung, doch auch das Backup benötigt Schutz: Die letzte Linie in der Verteidigung.

Bereits 2011 beschrieben Sicherheitsexperten bei Lockheed-Martin die Anatomie von Cyberattacken. Das Modell der Intrusion Kill Chain beschreibt die sieben Stufen eines Angriffs. Für jede Stufe gibt es entsprechende Verteidigungslinien. In diesem Artikel betrachten wir vor allem die letzten Stufen – wenn der Angreifer es bereits ins Netz geschafft hat. Das ist oft nicht so schwer, wie es scheint. Stichwort: Ransomware. Was können Unternehmen tun, um ihre Daten nicht zu verlieren?

Ransomware ist eine ernstzunehmende Bedrohung. Im Zeitraum eines Jahres bis zum zweiten Quartal 2019 stieg die Anzahl erkannter Angriffe bei Unternehmen um 235Prozent (Quelle: Malwarebytes Sonderbericht Cybercrime-Taktiken und -Techniken Q2/2019). Deutschland ist in der Hitliste begehrter Ziele unter den Top10. Zu den Hauptzielen zählen Behörden, Kommunen und Krankenhäuser. Veraltete IT-Systeme und geringe IT-Affinität der Anwender garantieren Angreifern den schnellen Erfolg.

Im Oktober 2019 schockte der Angriff auf den Maschinen und Anlagenbauer Pilz auf dem Maschinenbau-Gipfel die deutsche Industrie. In einem Video spricht Geschäftsführer Thomas Pilz offen über den Hackerangriff auf sein Unternehmen.

Denn sie wissen nicht, was sie tun

Die zwei Hauptgründe für das Scheitern sämtlicher Sicherheitsvorkehrungen sind Spam- und Phishing-Emails (46%) und unzureichend geschulte Mitarbeiter (36%). Die Zahlen basieren auf Berichten von Symantec und Datto (Quelle: Statista). Betrachten wir uns zunächst einmal die typischen Verteidigungsmechanismen in Unternehmen. Das hilft uns zu verstehen, an welcher Stelle man wie eingreifen und den Schaden begrenzen kann.

Die erste Hürde für eine Ransomware-Attacke ist der Spam- und Virenschutz. Antivirus-Software (AV) ist oft bereits in der Firewall integriert. Spamschutz ist unter anderem Aufgabe eines speziellen Mailfilters, eines so genannten Milters. Letzten erklären wir später in einem separaten Artikel. Was den Virenschutz angeht: Der basiert in den meisten Fällen auf Signaturen. Signieren kann man jedoch nur, was bekannt ist. Ändern Viren oder Schad-Software ihren Code, ihr Verhalten oder sind sie ganz neu (Zero Days), dann stehen die meisten Programme ihnen machtlos gegenüber. Hier hilft ein Whitelisting, das hat aber in der Regel auch jede Menge False Positives zur Folge. Mit Aschenputtel gesprochen: zu viele gute Linsen landen im Kröpfchen, weil der Filter sie schlicht und ergreifend noch nicht in seiner Liste hat.

Das doppelte Lottchen

Zusätzlichen Schutz hoffen viele Unternehmen mit lokalen Antivirenprogrammen auf den Rechnern der Mitarbeiter zu erreichen. Doppelt hält aber bekanntlich nicht immer besser. Im besten Fall ist der lokale Schutz von einem anderen Hersteller als die Software am Perimeter. Anbieterunabhängigkeit bringt kleine Vorteile, da mal der eine, mal der andere Anbieter als erstes eine neue Bedrohung erkennt. Prinzipiell aber bleibt die Herausforderung bestehen: Gegen komplexe Angriffsszenarien wie Advanced-Persistent-Threats (APT) oder das Ausnutzen unbekannter Schwachstellen, so genannte Zero-Day-Attacken, haben die kleinen Helfer keine Chance.

Don’t Touch the White Woman!

Laut einer Umfrage der Allianz für Cybersicherheit im Auftrag des Bundesamtes für Sicherheit in der Informationstechnik (BSI) haben ein Drittel aller Befragten zugegeben, von Ransomware betroffen gewesen zu sein. 75 Prozent der Infektionen waren auf kompromittierte Dateianhänge zurückzuführen.

Eigentlich sollte hier wenigstens eine der Awareness-Schulungen Wirkung zeigen. Aber: es ist kompliziert. Im Tagesgeschäft gehen die besten Vorsätze schon mal verloren, wenn der Chef hinter einem steht und sehnsüchtig auf den nächsten Auftrag wartet, oder die Bewerbung auf die schon so lange unbesetzte Fachstelle so verlockend klingt. Auch lernen natürlich die Phisher und Scammer dazu und werden immer professioneller.

Um eine Infektion einzelner Nutzer und die weitere Verbreitung im Unternehmen zu verhindern, empfehlen wir den Einsatz von virtuellen Arbeitsplätzen. Mit dem Einsatz von Open-Source-Lösungen rechnet sich das auch für kleine Unternehmen.

Anhänge sollten ausschließlich in sogenannten Sandboxes geöffnet werden. Abgeschottet von der Produktivumgebung kann auf diese Weise auffälliges Verhalten beobachtet und rechtzeitig unterbunden werden. APTs lassen sich allerdings auch mit solch schweren Geschützen in den seltensten Fällen erkennen.

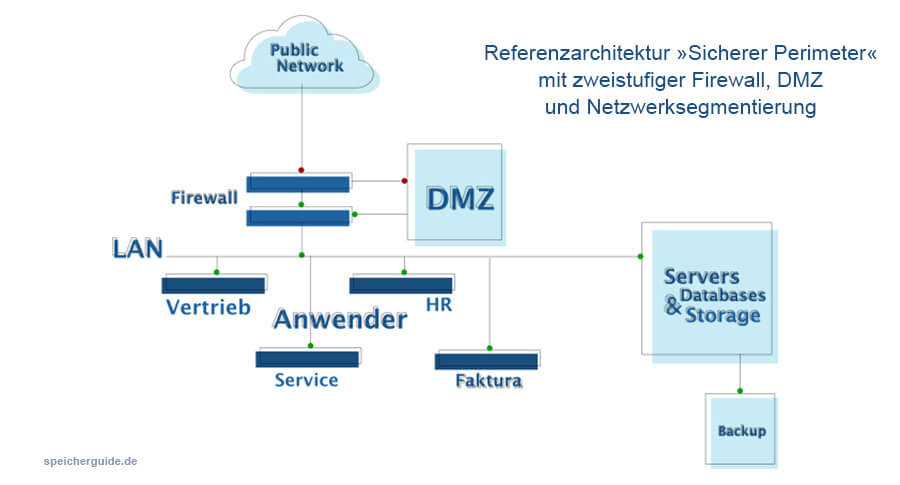

Zur Schadensbegrenzung empfehlen wir die Segmentierung des internen Netzes und/oder die Beschränkung von Zugriffsrechten. Nicht jeder muss immer alles sehen, und schon gar nicht bearbeiten können.

Profi-Tipp: Falls sich der Rechner komisch verhält, im Zweifel erstmal Netzwerkkabel ziehen, danach die Hotline anrufen. Dazu gehören etwas Mut und eine gesunde Fehlerkultur. Das ist leider nicht in allen Unternehmen selbstverständlich.

The last line of defense

Im Fall, dass ein Schadprogramm sich schon im Netz ausgebreitet hat, sollten Sie auf jeden Fall verhindern, dass es auch noch Ihre Backups kompromittiert.

Haben es professionelle Cracker auf Ihre Daten abgesehen, wurden keine Kosten und Mühen gescheut, ans Ziel zu kommen. Oft lassen sich Ausfallzeiten und Datenverlust geringhalten oder sogar vermeiden, wenn Backups regelmäßig stattfinden und kontinuierlich aktuelle Datenbestände gesichert werden. Außerdem bewahrt Sie das vor utopischen Bitcoin-Zahlungen im Fall einer Erpressung: Letztes Backup einspielen, und weiter geht’s. Natürlich sollte vorher sichergestellt sein, dass Ihr Netz wieder sauber ist. Dafür gibt es Spezialisten. Auch wenn deren Forderungen anfangs happig erscheinen – glauben Sie uns: Das ist ein winziger Bruchteil der Kosten eines langfristigen Ausfalls oder kompletten Datenverlustes.

Datensicherheit: For your eyes only

Daten sind Ihr wertvollstes Gut – seien es Patente, Personal- und Kundendaten oder Einkaufskonditionen. Und genauso sollten Sie sie auch behandeln. Schützen Sie Ihre digitalen Werte wie die Queen ihre Kronjuwelen:

- Machen Sie Kopien: Je mehr desto besser. Nicht nur aus Versicherungsgründen.

- Lassen Sie nicht jeden den kompletten Schatz sehen und erst recht nicht bearbeiten.

- Nur ein kleiner Kreis ausgewählter Mitarbeiter darf in die Schatzkammer.

- Stellen Sie nie die echten Juwelen aus.

Backup in der Praxis

Backups sollten täglich inkrementell angefertigt werden. Außerdem empfehlen wir, die Daten einmal wöchentlich auf ein Medium zu kopieren, welches offline an einem externen Ort gelagert wird. Regelmäßig sollten auch Vollbackups inklusive der Server für ein Bare-Metal-Restore (BMR) gemacht werden. Dieses Vorgehen lässt sich ganz einfach mit der 3-2-1-Regel merken und umsetzen: Machen Sie drei Kopien der Daten auf zwei verschiedenen Medientypen und speichern Sie je eine Kopie Offsite und Offline.

Zwei Dinge sind besonders wichtig im Ransomware-Schutz:

- aktuelle Kopien der Daten mindestens Offsite, besser zusätzlich auch Offline vorzuhalten

- die Fähigkeit, anomale Prozesse sofort zu erkennen und abzuwehren

Moderne Backup-Lösungen bieten automatisiert schnelles Backup-to-Disk, eine BMR-Integration, das Erstellen mehrerer Datenkopien und die Sicherung auf ein Offline-Medium wie Tape sowie in die Cloud (offsite). Sie können sogar vor Ransomware-Gefahr warnen, wenn untypische Backupverläufe erkannt werden.

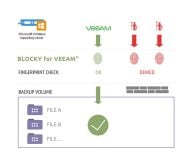

Wirkungsweise von Blocky for Veeam mit Fingerabdruck (Grafik: Cristie Data)Backup gegen Verschlüsselung schützen

Wirkungsweise von Blocky for Veeam mit Fingerabdruck (Grafik: Cristie Data)Backup gegen Verschlüsselung schützen

Schreibzugriff auf das Backup-Volume sollte im Idealfall nur Ihre Backup-Anwendung bekommen. Um das sicherzustellen gibt es Lösungen wie Blocky4Backup. Wie diese Lösung funktioniert zeigt die nebenstehende Grafik anhand des Beispiels Veeam.

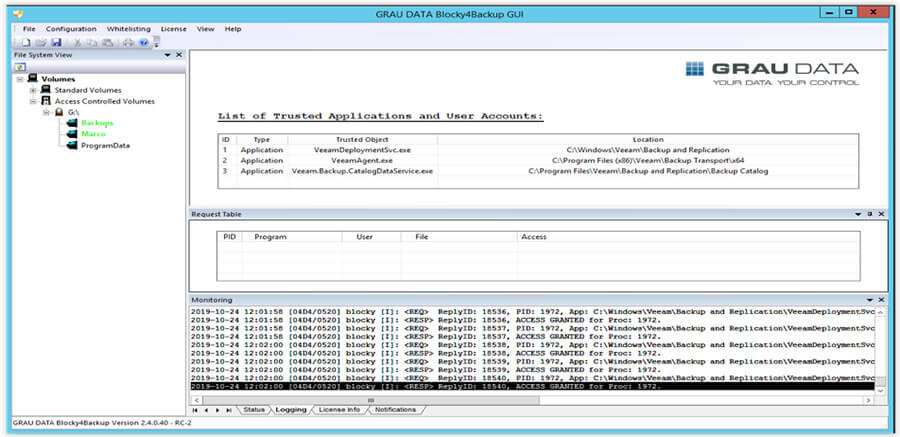

In der Software sieht dies so aus:

In unserem Beispiel hat ausschließlich Veeam auf dem Microsoft Windows-Repository-Server das Recht, Daten in das Backup Volume zu schreiben oder dort zu ändern. Dass wird mit einem Fingerprint der Anwendung sichergestellt. Alle anderen Anwendungen, und damit auch die Schadprogramme, werden rigoros geblockt. Event-Logging mit konfigurierbaren Meldungen bei Zugriffsverletzungen helfen, die Sichtbarkeit von Anomalien zu erhöhen.

Blocky for Veeam ist eine Entwicklung der Technologiepartner Grau Data und Cristie Data. Die Ein-, Drei- und Fünfjahres-Abos starten bei 75 Euro (netto) pro Monat für ein Windows-Volume mit bis zu 25 TByte. Der Vertrieb erfolgt über cristie.partners in Zusammenarbeit mit Systemhauspartnern.

Profi-Schutz: Aus Liebe zum Überleben

Unser Tipp für Freiberufler und KMU: überlasst Eure IT einem Experten. Selbst ein noch so IT-affiner Arzt, Rechtsanwalt oder Unternehmer ist nicht immer auf dem letzten Stand der Technik – das ist nicht sein Kerngeschäft. Und auch wenn es immer heißt »IT ist Chefsache« bedeutet das nicht, dass er sie selber installieren und administrieren muss. IBMs X-Force-Forscher haben allein zwischen 2017 und 2018 einen 20-rozentigen Anstieg von Sicherheitsvorfällen mit Fehlkonfigurationen beobachtet.