Cyberkriminelle agieren schnell. Sie haben sich daher 2020 rasch auf Veränderungen in der Arbeitswelt durch Anti-Corona-Maßnahmen eingestellt: Home-Office, Cloud-Nutzung und die ungewisse Gesamtlage boten Angreifern neue Möglichkeiten. 2021 nutzen sie die voraussichtlich noch intensiver aus.

2020 war auch aus Sicht der Cybersecurity kein gutes Jahr. Drei Viertel aller deutschen Unternehmen fielen laut Cyber Risk Index von Trend Micro in den vergangenen zwölf Monaten einem Cyberangriff zum Opfer. Zwar sind dem in Zusammenarbeit mit dem Ponemon Institut erstellten Bericht zufolge, deutsche Unternehmen im internationalen Vergleich gut aufgestellt, dennoch leiden auch sie unter dem erneut angestiegenen Risiko von Cyberangriffen.

»Moderates Risiko« – aber Vorsicht ist geboten

Der Cyber Risk Index (CRI) basiert auf einer Skala von -10 bis +10. Der Wert -10 steht für das höchste Risikoniveau. Aktuell liegt der globale Index bei -0,41, der für Europa bei -0,13. Trend Micro spricht in diesem Bereich von einem »erhöhten« Risiko. Der CRI für Deutschland beträgt 1,02, was auf der Trend-Micro-Skala einem »moderaten« Risiko entspricht.

Dennoch erwarten 64 Prozent der in Deutschland befragten Unternehmen, dass derartige Angriffe in den nächsten zwölf Monaten »etwas« bis »sehr« wahrscheinlich erneut vorkommen. In diesem Beitrag gibt speicherguide.de daher einen Überblick über die grundlegenden Veränderungen in der IT-Security-Landschaft 2020 und stellt auf dieser Basis interessante Prognosen für 2021 vor.

Home-Office schafft neue Gefahren für die IT-Sicherheit

Die Dimensionen machen Ergebnisse einer Umfrage der Europäischen Stiftung zur Verbesserung der Lebens- und Arbeitsbedingungen (Eurofound) zur Veränderung der Lebens- und Arbeitsbedingungen durch COVID-19 deutlich. Demnach war fast die Hälfte der europäischen Arbeitnehmer seit März 2020 zumindest zeitweise im Home-Office. Ein Drittel der Befragten arbeitet seitdem sogar ausschließlich von zuhause. 46 Prozent aller Befragten machten 2020 das erste Mal überhaupt Erfahrungen mit Home-Office. Bei ihnen war das Risiko für Fehler und Nachlässigkeiten besonders hoch.

Heimnetzwerke unsicherer als Firmennetzwerke

Die Angriffsfläche vergrößerte sich auch dadurch, dass Mitarbeiter entweder Firmengeräte mit nach Hause nahmen oder teilweise sogar – zumindest für eine Übergangszeit – private Geräte für ihre Arbeit verwendeten. Laut Gartner stieg die Zahl der verkauften PCs und Notebooks in Europa im zweiten Quartal 2020 um 20 Prozent an, was wahrscheinlich darauf zurückzuführen ist, dass Unternehmen ihre Mitarbeiter für die Arbeit von zu Hause aus mit Rechner ausstatteten.

Remote Desktop Protocol (RDP) als Schwachstelle

Zahlen zur Situation lieferte im Frühjahr der Bundesverband IT-Sicherheit e.V. (TeleTrusT). Den Ergebnissen einer von ihm durchgeführten Umfrage zufolge waren nur zwei Drittel aller Rechner passwortgeschützt, 37 Prozent nutzen eine VPN-Verbindung und lediglich bei jedem Fünften Home-Office-Arbeitsplatz ist der Netzwerkzugang mit einer Multi-Faktor-Authentifizierung abgesichert

Erschwerend kommt hinzu, dass in Folge des Umstiegs auf die Arbeit im Home-Office auch die Nutzung des als problematisch bekannten Remote Desktop Protocol (RDP) für den Fernzugriff auf das Unternehmensnetzwerk stark zugenommen hat. Hier hat unter anderem Avast 2020 einen Anstieg von Angriffen beobachtet, die darauf abzielten, RDP für Ransomware-Angriffe auszunutzen.

Ziel muss das sichere Home-Office sein

Sichere Konzepte für Teleworker sind auch deshalb wichtig, weil sich die Angestellten die neu gewonnenen Möglichkeiten nach der Pandemie nicht wieder wegnehmen lassen wollen. Das haben schon im Frühjahr 2020 Umfragen von ESET und Acer gezeigt.

In dem Zusammenhang weist RSA Security darauf hin, dass bei der Rückkehr eines Teils der Belegschaft ins Büro, während andere weiterhin von zuhause aus arbeiten, Systeme aus dem Home-Office und Systeme und Ressourcen im Büro aufeinandertreffen. Der Anbieter empfiehlt Firmen daher Zugriffs- und Benutzerrechte sowie Sicherheitsrichtlinien und Risikomanagementprozesse zu überdenken. Nicht nur RSA, auch Trend Micro, Microsoft und viele weitere Anbieter raten diesbezüglich inzwischen generell zu Zero-Trust-Konzepten.

Um die Absicherung der Heimnetzwerke sollten sich laut Trend Micro Firmen vor allem bei hochrangigen Mitarbeitern kümmern. Hier prognostiziert der Anbieter die Entstehung cyberkrimineller Access-as-a-Service-Geschäftsmodelle. Das heißt, dass Kriminelle entsprechende Personen zuerst identifizieren, dann deren Heimnetzwerk angreifen, sich Zugriff verschaffen und diesen dann im Untergrund anbieten.

Phishing bleibt auch 2021 brandgefährlich

Phishing war 2020 ein lukratives Geschäft für Cyberkriminelle und wird es leider auch 2021 sein. Zwar blieb die Zahl der Phishing-Angriffe 2020 den Zahlen von Avast zufolge ungefähr auf dem Vorjahresniveau, aber die Themen haben sich verschoben. Häufig standen sie im Zusammenhang mit dem Coronavirus.

Mit der Verfügbarkeit von Impfstoffen prognostizieren Experten von Avast und von RSA Security einen erneuten Anstieg und eine Verschiebung hin zu diesem Thema. RSA warnt zudem vor vermeintlichen Tipps für die Rückkehr ins Büro, Avast rechnet wieder mit einer plötzlichen Zunahme von Fake-Shops und Anzeigen für Impfstoffe in sozialen Medien, die zu unseriösen Seiten führen.

»Phishing zielt auf menschliche Schwäche ab und gerade in unsicheren Zeiten, wie wir sie derzeit mit der Corona-Pandemie erleben, sind Menschen besonders empfänglich für die miesen Tricks der Cyberkriminellen«, warnt Oliver Kunzmann, Cybersicherheitsexperte bei Avast. Seiner Ansicht nach »kann auch die beste Technologie Fehler und Gutgläubigkeit von Menschen nicht kompensieren. Die wichtigste Maßnahme ist daher, Mitarbeiter besser auf die Gefahren durch Phishing und Fake News vorzubereiten.«

Eine Phishing-Attacke ist nur erfolgreich, wenn der Angegriffene mitwirkt. Je sorgloser Anwender mit E-Mails und Passwörtern umgehen, desto einfacher kommt der Angreifer zum Erfolg und umso reicher fällt die Beute aus. In einer Umfrage von Avast sagten acht Prozent der Befragten, dass sie auf Links in E-Mails von unbekannten Absendern klicken. Fast 18 Prozent nutzen dasselbe Passwort für mehrere Anwendungen und 7,5 Prozent teilen Passwörter mit Kollegen.

Firmen sind sich der Gefahren durchaus bewusst. Das zeigen die Antworten der im Auftrag von Trend Micro für den Cyber-Risk-Index befragten Unternehmen. Die sorgen sich vor allem um Phishing und Social Engineering, Clickjacking, Ransomware, sogenannte »dateilose Angriffe«, Botnetze und Man-in-the-Middle-Angriffe – also viele Aspekte, für die Menschen, die aktuell keinen persönlichen Kontakt zu Kollegen haben, tendenziell anfälliger sind. Speziell deutsche Unternehmen fürchten zudem noch Denial-of-Service-Attacken (DoS), Angriffe mittels SSI-Injection und Insider-Bedrohungen durch Mitarbeiter.

In Bezug auf DoS-Attacken bestätigt RSA Security die Befürchtungen der Unternehmen: »DDoS-Angriffe werden angesichts der wachsenden Angriffsfläche und der zunehmenden Abhängigkeit vom Internet weiter zunehmen – abgesehen davon, dass solche Angriffe einfach, günstig und anonym und daher eine beliebte Angriffsmethode von Cyberkriminellen sind.«

Schulungen und Cloud-Security

Die Einschätzung der Unternehmen in Bezug auf die von Phishing ausgehende Gefahr ist nicht von der Hand zu wissen. Das zeigen auch die Ergebnisse einer Umfrage von Avast unter Beschäftigten in Deutschland. Von den 1.100 Befragten fühlen sich 34,3 Prozent überhaupt nicht auf Phishing-Attacken vorbereitet. 18,5 Prozent kennen zwar das Risiko eines Phishing-Angriffs, wissen aber nicht, was sie in einem solchen Fall tun sollen. Avast empfiehlt Firmen deshalb neben Awareness-Trainings zusätzlich den Einsatz eines Spam-Filters, von Security-Tools, die manipulierte Log-in-Seiten erkennen, einer Multi-Faktor-Authentifizierung und gegebenenfalls sogar die Deaktivierung von URLs in E-Mails.

Auch Trend Micro sieht Schulungen respektive Awareness-Trainings als eines der wichtigsten Themen, die Firmen 2021 umsetzen sollten. »Wir gehen davon aus, dass der Trend zur Fernarbeit in vielen Unternehmen weiter anhält und rechnen mit aggressiveren Angriffen auf Unternehmensdaten und -netzwerke«, sagt Trend-Micro-Experte Werner. Er empfiehlt Firmen deshalb, verstärkt in Anwenderschulungen zu investieren.

Angriffe auf SaaS-Anwendungen und Cloud-Dienste

In seinen »Security Predictions for 2021« warnt Trend Micro davor, dass Personalverantwortliche oder leitende Angestellte, die regelmäßig auf vertrauliche Daten zugreifen, am stärksten gefährdet sind. Angreifer nutzten künftig »wahrscheinlich vor allem bekannte Schwachstellen in Online-Kollaborations- und Produktivitätssoftware schon bald nach ihrer Offenlegung aus«, um diese Personen anzugreifen.

In diesen Bereichen – sowie in andere SaaS-Anwendungen und Cloud-Dienste – haben Unternehmen 2020 verstärkt investiert. Oft hatten sie aber nur das Ziel, die gewünschten Funktionen zu bekommen. Die zunächst vernachlässigte Absicherung müssen sie jetzt nachholen. Zum Beispiel rechnet RSA Security damit, dass Cyberkriminelle solche Anwendungen und Dienste verstärkt angreifen, »möglicherweise mit einem zweistufigen Ansatz, bei dem Endnutzer zunächst kompromittiert werden, um anschließend eine Verbindung zu den genutzten Cloud-Diensten herzustellen.«

Cloud-Systeme sieht auch Trend Micro 2021 als kritischen Bereich. Der Hersteller nennt ein breites Spektrum an potenziellen Bedrohungen »von arglosen Nutzern und Fehlkonfigurationen bis hin zu Angreifern, die versuchen, Cloud-Server zu übernehmen, um bösartige Container-Images einzusetzen.« Schließlich biete sich durch die Integration von immer mehr Drittanbietern auch die Möglichkeit, über exponierte APIs Zugang zu vertraulichen Kundendaten, Quellcodes und Back-End-Services zu erhalten.

Gefahren durch Ranshameware, Archivdateien und Deep Fakes

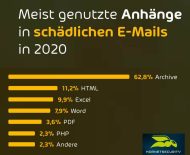

Auch bei bösartigen E-Mail-Anhänge gab es Hornetsecurity zufolge 2020 nachhaltige Veränderungen. 2019 setzten die meisten Angriffe noch auf Word- und Excel-Dateien. 2020 lagen dagegen Archivdateien (68 Prozent) einsam an der Spitze. Weit zurück folgen mit gut 11 Prozent HTML-Dateien und erst dann Excel-Dateien (10 Prozent) und Word-Dateien (8 Prozent). Grund ist, dass die Angreifer mit Archivdaten in vielen Fällen die direkte Überprüfung der einzelnen Dateien durch Antispam- und Antivirenprogramme verhindern und ihre Erfolgschancen erhöhen.

Wird 2021 das Jahr der Deep Fakes?

Bereits 2020 tauchten vermehrt Deep Fakes auf. Bei Deep-Fake-Videos kommen Mittel der Computeranimation zum Einsatz, um Gestik, Mimik und Stimme eines Menschen zu manipulieren. Betrachter eines solchen Videos können kaum unterscheiden, ob eine gezeigte Handlung oder Aussage tatsächlich von der jeweiligen Person stammt oder nicht. Wie weit fortgeschritten diese Technologie bereits ist, zeigt sich in Vorführungen von Forschern, wonach sich solche Videos in lediglich fünf Minuten erstellen lassen.

Auf der von Avast ausgerichteten, virtuellen Konferenz CyberSec& AI, Connected prognostizierte Professor Hany Farid von der UC Berkeley, dass sich die Technologie schnell weiterentwickelt und die Erstellung von Deep Fakes immer einfacher wird. Auch die Geschwindigkeit, mit der sich Deep Fakes über Social Media verbreiten, nehme stark zu. Farid wies auf die Gefahr hin, dass „nichts mehr wahr sein muss“, also dass Menschen die Fälschungen für wahr halten – insbesondere, wenn es sich um politische Deep-Fake-Videos handelt.

»Deep Fakes erreichen wahrscheinlich bereits 2021 eine Qualität, bei der sie aktiv zur Desinformation eingesetzt werden können«, kommentiert Petr Somol, AI Research Director bei Avast. »Die Pandemie, die daraus resultierende Zunahme der Zahl von Menschen im Home-Office und ihre Abhängigkeit von Online-Konnektivität sowie der wachsende wirtschaftliche Druck, verbunden mit der Unsicherheit unter den Menschen – das alles wird wahrscheinlich dazu beitragen, die Wirksamkeit von Deep Fakes zur Desinformation zu erhöhen.«

- IDC Cyber-Security 2020: IT-Sicherheit immer noch bedenklich

- Cybersicherheit: Die Einschläge kommen näher

- IT-Sicherheit: Cyberkriminelle sind KMUs weit voraus

- IT-Security benötigt Wissen, Strategie und Automatismen

- Cyberkriminalität 2019: Mehr als jeder zweite Onliner betroffen

- Cybersicherheit: Gefährdungen strategisch und proaktiv begegnen