Selten, dass sich die Virenspezialisten dieser Welt so uneinig sind. War gar der Virenausbruch letzte Woche kein klassischer Verschlüsselungs-Trojaner (Ransomware), sondern ein »Wiper«, der absichtlich Daten vernichtet, um einfach nur größtmöglichen Schaden anzurichten?

Selten, dass sich die Virenspezialisten dieser Welt so uneinig sind. Bereits bei der Namensgebung hadert man (immer noch). Und nun kommt auch die Erklärungsvariante hoch, dass es evtl. gar kein klassischer Verschlüsselungs-Trojaner (Ransomware) ist, sondern ein »Wiper«, der absichtlich Daten vernichtet, um einfach nur größtmöglichen Schaden anzurichten.

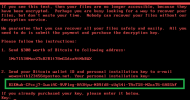

Recherchen von Kaspersky Lab zufolge wurden umgerechnet nur knapp 6.000 US-Dollar bezahlt – dann allerdings hat der deutsche E-Mail-Provider Posteo.net die vom Virus übermittelte Kontakt-E-Mail »[email protected]« deaktiviert, und so war die Kommunikation vom und zum Erpresser unterbrochen.

Bekam überhaupt jemand einen Entschlüsselungscode?

»Dieser Angriff begann in der Ukraine und nutzte einen ganz gewöhnlichen E-Mail-Dienstleister ohne besonderen Schutz als Kommunikationskanal«, meint beispielsweise Bogdan Botezatu, Leitender Analyst für digitale Bedrohungen bei Bitdefender. »Dies wäre eine schlechte Wahl für eine Organisation, die versucht, den finanziellen Gewinn zu maximieren.«

Auch beim Prozess für Zahlung und Erhalt des Entschlüsselungs-Key fehlt es an Automatisierung. Das mache es fast unmöglich für die Angreifer, ihr Versprechen einzuhalten, denjenigen einen Schlüssel für die Datenwiederherstellung zu geben, die das Lösegeld heute bezahlen. Ein weiteres Indiz für die Bitdefender-Theorie, dass es um die Zerstörung von Daten geht, ist die schlechte Umsetzung des Services, der die Zahlung bestätigen soll.

»Der Benutzer muss manuell eine extrem lange Zeichenfolge eingeben, die aus dem ‚persönlichen Installationsschlüssel‘ und einem ‚Wallet‘ besteht – dies ist sehr anfällig für Tippfehler«, sagt der Bitdefener-Spezialist Botezatu. »Normalerweise haben Ransomware-Kampagnen, die erhebliche Gewinne generieren wollen, einen hohen Grad an Automatisierung, der den Zahlungsprozess einfach und sicher macht, fast auf dem Niveau von professionellem Online-Banking. Im aktuellen Fall besteht ein totales Durcheinander in Bezug auf Nutzbarkeit.«

Petya/NotPetya startete durch ein Update der ukrainischen Online-Buchhaltungs-Software MeDoc

Dass sich Petya/NotPetya nicht über eine klassische Phishing-E-Mail-Kampagne verbreitete, sondern über ein ganz normales Update der ukrainischen Online-Buchhaltungs-Software MeDoc, spricht weder für die eine noch über die andere Theorie. Der oder die Erpresser hatten sich vermutlich über einen ganz normalen Hacker-Einbruch Zugang zu diesem Unternehmen verschafft, und den Schadcode in das Update eingeschleust. Der restliche Verbreitungsweg ist (leider) fast schon Standard: vor allem über ungepatchte Windows-Systeme.

Was die Nicht-Reparaturmöglichkeit von Petya/NotPetya angeht: So fand Matt Suiche von Comae heraus, dass die Malware Teile des MBR irreversibel überschreibt – also keine Möglichkeit besteht, den Originalzustand wiederherzustellen. Zu einem ähnlichen Ergebnis kommt Kaspersky in ihrer Analyse, wonach Petya/NotPetya sich nicht einmal die Mühe mache, eine echte ID für den infizierten Rechner zu erstellen. Diese ID muss das Opfer üblicherweise bei der Bezahlung angeben. Da sie jedoch keine Informationen zu den verschlüsselten Daten enthält, können die Erpresser sie auch keinem Schlüssel zuordnen. Und das würde bedeuten: Selbst wenn sie wollten, können die Petya/NotPetya-Codeschreiber den Opfern keine Hilfe bei der Wiederherstellung der überschriebenen bzw. verschlüsselten Daten geben.

Das lässt eigentlich nur den Schluss zu, dass die Virenautoren den größtmöglichen Schaden durch die Vernichtung von Daten anrichten wollten. Ein solches Schadprogramm wird üblicherweise »Wiper« genannt. Dass sich die Virenschreiberlinge dabei als Verschlüsseler mit Lösegeldforderungen ausgaben, wäre demnach nur ein Ablenkungsmanöver, bzw. ein großer Bluff.

Klassische Datenrettung könnte bei Petya/NotPetya helfen

Sollte dies der Fall sein, zeigt sich eigentlich erneut, dass gegen Ransomware wie beispielsweise auch WannaCry oder sonstige Viren nur drei Dinge helfen: Backup, Backup, und noch mal Backup. Und gegen die vorherige Verbreitung hilft laut Thomas Tschiersich, Internal Security & Cyber Defense bei T-Systems, vor allem eines: »Patchen, patchen, patchen, und noch mal patchen, patchen, patchen.«

Übrigens: Petya/NotPetya ging ja etwas fieser vor als WannaCry, weil sie auch die »Master File Table« (MFT) der Festplatten verschlüsselt. Dadurch wird der Zugriff auf die Dateien unmöglich gemacht, egal, ob verschlüsselt oder nicht, und egal, ob man theoretisch entschlüsseln kann oder nicht.

Doch genau hierin könnte eine Chance zum Recovern der Dateien liegen. Der Datenretter Kroll Ontrack verweist darauf, dass Datenrettungsunternehmen eigentlich gute Chancen sehen, Dateien zu retten, wenn lediglich die MFT fehlt oder beschädigt ist – oder wie im Fall von Petya/NotPetya verschlüsselt ist. »Wenn diese Ransomware allerdings immer noch nur das MFT verschlüsselt, könnte es möglich sein, scheinbar verlorene Daten wiederherzustellen«, erklärt Peter Böhret, Managing Director der deutschen Kroll-Ontrack-Niederlassung in Böblingen. – Ein Versuch wär’s wert.

Die größten Schäden: die fünf gefährlichsten Computerwürmer

Wissen Sie, wie viel Schaden die bislang fünf gefährlichsten Computerwürmer angerichtet haben: 93 Milliarden Euro waren es, recherchierte das Vergleichsportal Netzsieger. Bei mancher Schadsoftware war die Bedrohung so groß, dass sogar Kopfgelder auf die Schöpfer der Schadsoftware ausgesetzt wurden. Gut möglich, dass dies jetzt auch bei Petya/NotPetya der Fall sein könnte – denn manche betroffene Firmen sind stocksauer. Anhand des wirtschaftlichen und allgemeinen Schadens sowie der Anzahl der infizierten Computer hat das Netzsieger die verursachten Ausfälle der fünf gefährlichsten Computerwürmer des 21. Jahrhunderts analysiert.

► Platz 1 – MyDoom: Dieser Wurm war bereits vor über zehn Jahren aktiv und infizierte weltweit etwa zwei Millionen PCs. Bei MyDoom, der auch unter den Namen Novarg und Shimparmi bekannt ist, handelte es sich um den bislang schnellsten Wurm. Bereits seit dem Jahr 2004 gelangte er über den Anhang von E-Mails in private und öffentliche Systeme und richtete in der freien Wirtschaft seither einen Schaden von rund 38 Milliarden US-Dollar an. Des Weiteren verlangsamte er bei Attacken auf Google und Yahoo das gesamte Internet um zehn Prozent. Grund genug für Microsoft, ein Kopfgeld über 250.000 Dollar auf die Schöpfer des Wurms auszusetzen.

► Platz 2 – Sobig.F: Schon ein Jahr vor dem MyDoom-Wurm startete Sobig.F, der vermutlich über ein pornographisches Forum freigesetzt wurde und dabei ebenfalls rund zwei Millionen PCs infizierte. Im Gegensatz zum MyDoom-Wurm öffnet der eingenistete Sobig.F auf den befallenen Rechnern Ports zum Internet, installiert einen eigenen Mailserver und sendet parallel unablässig infizierte E-Mails an beliebige Empfänger. Neben diversen gestrichenen Flügen und blockiertem Mail-Verkehr beziffert sich der entstandene Schaden auf rund 37 Milliarden US-Dollar. Ähnlicher Schaden, gleiches Kopfgeld: Das dachte sich wohl auch Microsoft, denn genau wie beim MyDoom-Wurm beläuft sich das Kopfgeld auf eine Viertelmillion US-Dollar.

► Platz 3 – Loveletter/I Love You: Der Loveletter, oder auch »I Love you«-Virus, ist wohl einer der bekanntesten Würmer. Im Jahr 2000 gestartet, hat der Loveletter über 50 Millionen PCs infiziert und dabei nicht nur unzählige Passwörter gestohlen sowie 15 Milliarden Dollar Schaden verursacht, sondern unzählige MByte persönlicher Bilder gelöscht. Dabei ging der Loveletter besonders tückisch vor: Neben der Neugier erweckenden Betreffzeile »ILOVEYOU« verschickte er sich an Einträge aus dem Adressbuch des befallenen Opfers, so dass er die generelle Empfehlung, kein Nachrichten von fremden E-Mail-Adressen zu öffnen, umging. Übrigens konnte der mutmaßliche Schöpfer des Wurms, der Phillipine Onel de Guzam, aus Mangel an Beweisen nicht verurteilt werden.

► Platz 4 – Code Red: 359.000 infizierte Rechner in nur 14 Stunden und ein entstandener Schaden von 2,6 Milliarden Dollar. Ursprünglich wurde der Wurm programmiert, um die Internetpräsenz des weißen Hauses anzugreifen, doch die Systemadministratoren konnten rechtzeitig die IP-Adresse des Dienstes ändern. Der Name des Wurms ist eine Hommage an die Analysten, die, als sie den Wurm entdeckten, den Softdrink »Mountain Dew Code Red« tranken.

► Platz 5 – SLQ-Slammer: Zwar infizierte der sogenannte SLQ-Slammer nur 75.000 Rechner, allerdings sorgte er für vierstündige Internetausfälle – und das weltweit. Noch weitaus dramatischer hätte aber der Befall des David-Besse-Atomkraftwerkes in Ohio enden können. Der Wurm legte das komplette Sicherheitssystem für fünf Stunden lahm. Die Urheber des Wurms konnten nie gefasst werden. Die Polizei vermutet aber, dass die Virenschreibergruppe 29A hinter dem Anschlag steckt.

- Mehr über Viren, Computerwürmer und Antiviren-Software im Vergleichsportal Netzsieger

- White-Paper von speicherguide.de über Phishing-E-Mails: »16 Tipps, dem E-Mail-Betrug zu entgehen«

- Buchbesprechung: »Dark Web« legt das Darknet schonungslos offen

- Buchbesprechung: »Hacken für Dummies« hilft beim Selbstschutz

- Mehr über Backup/Recovery, unternehmensweiten Datenschutz, Datenschutz-Grundverordnung (DSGVO) und das IT-Sicherheitsgesetz (IT-SiG) im speicherguide.de-Special 02-2017: Data-Protection

- Ransomware: WannaCry-Nachfolger EternalRocks infiziert erste PCs

.