Dem von IDC und EfficientIP vorgelegten 2020 Global DNS Threat Report zufolge berichteten rund 80 Prozent der Unternehmen von DNS-Angriffen. In Deutschland führen erfolgreiche DNS-Attacken vor allem zu Ausfallzeiten bei unternehmensinternen Anwendungen, Einschränkungen bei Websites und dem Ausfall von Cloud-Diensten. Betroffenen kostet im Schnitt kostet ein erfolgreicher Angriff rund 820.000 Euro.

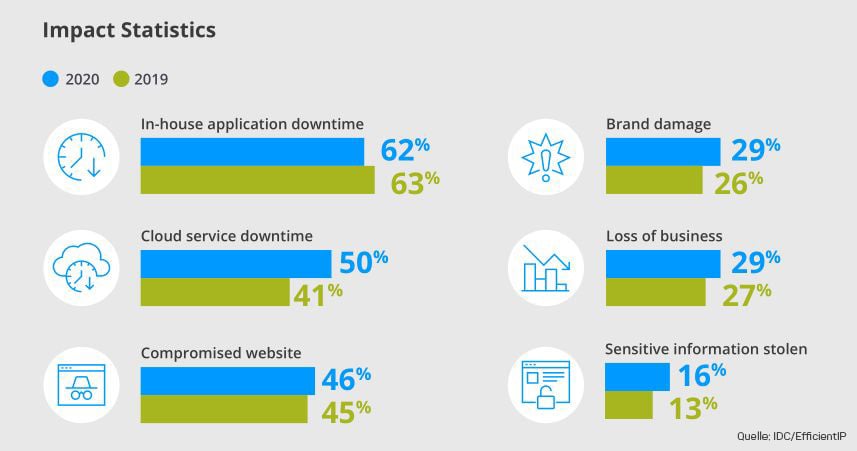

Mit der zunehmenden Anzahl geschäftskritischer Anwendungen in Hybrid-Cloud-Umgebungen, hat auch die Angriffsfläche für Cyberkriminelle zugenommen. Der Anteil der Unternehmen, die in den vergangenen Monaten Ausfälle von Cloud-Diensten verzeichneten, kletterte von 41 Prozent im Jahr 2019 auf 50 Prozent im Jahr 2020. Das ist eines der zentralen Ergebnisse des 2020 DNS Threat Report, den EfficientIP, Spezialanbieter im Bereich DNS-Sicherheit, zusammen mit IDC erstellt und vorgelegt hat.

Die jährlich durchgeführte Studie gibt Aufschluss über die Häufigkeit unterschiedlicher Arten von DNS-Angriffen auf Unternehmen und die damit verbundenen Kosten. Von den befragten Unternehmen berichteten 79 Prozent von DNS-Angriffen. Im Schnitt waren es 9,5 Angriffe pro Jahr. Die durchschnittlichen Kosten pro Angriff beliefen sich auf rund 820.000 Euro. In Europa insgesamt gingen die durchschnittlichen Kosten eines DNS-Angriffs laut Umfrage von 1,08 Millionen Euro im Jahr 2019 auf rund 802.000 Euro im Jahr 2020 zurück. In Deutschland reduzierten sie sich dagegen lediglich von rund 956.000 Euro 2019 auf etwa 922.000 Euro im Jahr 2020.

Die häufigsten Folgen der DNS-Attacken waren hierzulande Ausfallzeiten bei unternehmensinternen Anwendungen (58 Prozent), in ihrer Funktion gestörte Websites (42 Prozent) und Ausfälle bei Cloud-Diensten (39,5 Prozent). Die Umfrage hat IDC zwischen Januar und April 2020 durchgeführt. Alle Angaben beziehen sich daher auf Erfahrungswerte aus dem Vorjahr. Befragt wurden 900 IT-Entscheider in Europa, Nordamerika und Asien.

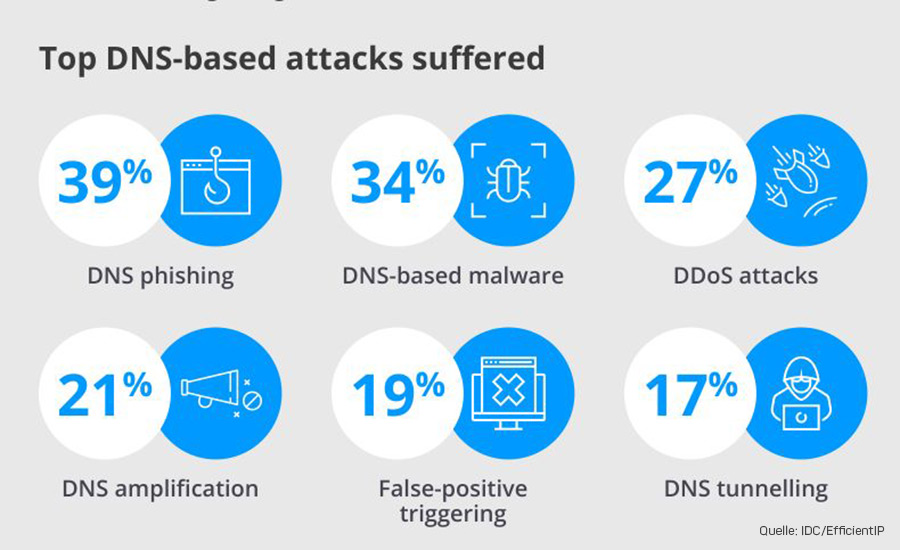

Arten von DSN-Angriffen und ihre Häufigkeit

In Deutschland erfolgen DNS-Angriffe am häufigsten mittels Domain-Phishing (auch als DNS-Hijacking bezeichnet). Rund 40 Prozent der Unternehmen in Deutschland waren davon betroffen. Beim Domain-Phishing versuchen Angreifer, eine seriöse Domain zu einer alternativen Domain umzuleiten, die von ihnen kontrolliert wird. Gelingt das, können die Angreifer unter Umständen vertrauliche Informationen wie Nutzernamen, Passwörter, PINs und Kreditkartendaten abgreifen. Die werden dann für weitere kriminelle Aktivitäten verwendet.

Am zweithäufigsten sind in Deutschland DDoS-Angriffe (32 Prozent der befragten Firmen). Unabhängig von der aktuellen IDC-Studie stellen Experten seit längerem fest, dass DDoS-Angriffe immer tiefer in die Anwendungsebene eingreifen. Besonders häufig sind hier sogenannte Verstärkungsangriffe (Amplification Attack). Bei ihnen erzeugen die Angreifer eine große Anzahl an großen Datenpaketen, indem sie bewusst viele kleine Anfragen stellen, auf die eine große Antwort gegeben wird. Oft sind das DNS-Anforderungen mit einer gefälschten Quelladresse.

Bei Reflexionsangriffen (Reflection Attacks) fälscht der Angreifer die IP-Adresse des Opfers und sendet via UDP eine Anfrage an Server, von denen bekannt ist, dass sie auf diese Art von Anfragen antworten. Die Server senden die Antwort dann an die IP-Adresse des Opfers. Senden viele Server, überlastet das die Internetverbindung des Angegriffenen. Als Reflektor kann hier prinzipiell jeder Server verwendet werden, der mit dem Internet kommuniziert und UDP-basierte Dienste ausführt.

Weitere Angriffsarten sind in Deutschland DNS-basierte Malware (29 Prozent der Firmen in Deutschland) und DNS-Tunneling (20 Prozent der Firmen). Dabei nutzen infizierte Endpunkte innerhalb eines Unternehmens das DNS, um mit Befehls- und Kontrollservern zu kommunizieren und Daten zu stehlen. Beim DNS-Tunneling werden Daten unbefugt nach außen übertragen, indem sie verschlüsselt und in legitime DNS-Abfragen eingebettet werden. Zudem nutzten Angreifer hierzulande in 15 Prozent der Fälle Cloud-Fehlkonfigurationen für DNS-Angriffe aus.

Firmen schlecht auf DNS-Angriffe vorbereitet

Insgesamt waren viele der befragten Unternehmen nicht gut auf solche Angriffe vorbereitet: 54 Prozent der in Deutschland befragten Entscheider gaben an, dass die betroffenen Anwendungen einfach abgeschaltet wurden. Allerdings wächst das Bewusstsein für die Problematik. 77 Prozent der befragten Unternehmen sehen DNS-Sicherheit inzwischen als wichtig an. Um sie zu erreichen, setzten zunehmend mehr Firmen auf ein Zero-Trust-Konzept. In der IDC-Umfrage waren es 2020 fast ein Drittel der Unternehmen, im Vergleich zu 17 Prozent im Vorjahr. Noch populärer ist der Einsatz von Predictive-Analytics. Hier kletterte die Zahl der Anteil der Anwender unter den Befragten von 45 auf 55 Prozent.

»Die meisten Unternehmen sind inzwischen regelmäßig von DNS-Angriffen oder entsprechenden Schwachstellen betroffen«, sagt Romain Fouchereau, Research Manager European Security bei IDC. »Demnach sind sich inzwischen auch 77 Prozent der Befragten bewusst, wie wichtig DNS-Sicherheit für ihr Unternehmen ist.« Den Markt entdecken daher immer mehr Anbieter für sich. Viele davon setzen auf Services, mit denen sie Firmen die komplexen Aufgaben rund um DNS-Sicherheit abnehmen. Zu ihnen gehören etwa Akamai, Cloudflare, F5 Networks, Infoblox sowie der deutsche Anbieter Link11.

Abwehrmöglichkeiten von DNS wenig bekannt

Nach Ansicht von Ronan David, VP Strategy bei EfficientIP, besteht hier noch Nachholbedarf und sollte DNS »eine viel größere Rolle im Sicherheitsökosystem spielen. Es bietet wertvolle Informationen, die Sicherheitsstrategien gegen Hacker viel proaktiver und präventiver machen können.« Beispielsweise sollte eine DNS-Sicherheitslösung Daten und Ereignissen auch an SIEM und SOC leiten, um so die Erkennung und Abwehr von Angriffen zu erleichtern und zu beschleunigen.

Der komplette 2020 Global DNS Threat Report steht auf der Webseite des Herstellers gegen Registrierung zum Download zur Verfügung.

- EfficientIP

- EfficientIP: Weiter Nachholbedarf bei Compliance & Datensicherheit

- IDC Cyber-Security 2020: IT-Sicherheit immer noch bedenklich

- Cybersicherheit: Die Einschläge kommen näher

- Bitdefender: Firmen zu wenig auf Cyberangriffe vorbereitet

- IT-Sicherheit: Cyberkriminelle sind KMUs weit voraus

- IT-Security benötigt Wissen, Strategie und Automatismen

- Cybersicherheit: Gefährdungen strategisch und proaktiv begegnen