Deutsche Unternehmen sind nicht die leichtesten Opfer, aber die lukrativsten. Der von Cyberattacken verursachte Schaden in Deutschland lag 2021 im Mittel bei rund 20.000 Euro. Die von der Polizei registrierten Cyberangriffe sind vergangenes Jahr um zwölf Prozent gestiegen. Wichtig: Bei 94 Prozent der bisher Betroffenen wurde das Backup angegriffen.

Über 6,2 Milliarden Euro haben deutsche Unternehmen laut Bitkom 2021 für IT-Sicherheit in den Bereichen Hardware, Software und Services ausgegeben. Das ist ein neuer Rekord. Dennoch registrierte die Polizei 2021 bundesweit 146.363 Cybercrime-Delikte – ein Anstieg um mehr als zwölf Prozent gegenüber dem Vorjahr und ebenfalls ein neuer Höchstwert. Weil die Täter überwiegend aus dem Ausland agieren und die Anonymisierung im Netz beherrschen, ist die Aufklärungsquote niedrig. Sie lag bei 29,3 Prozent. Zum Vergleich: Bei Kfz-Diebstahl liegt sie bei 31,2 Prozent, bei als Wohnungseinbruchdiebstahl bei 19,5 Prozent und bei gefährlicher und schwerer Körperverletzung bei 83,9 Prozent.

Bei der Vorstellung des Bundeslagebilds Cybercrime 2021 führte Martina Link, Vizepräsidentin des Bundeskriminalamtes (BKA), die Zunahme der darin dokumentierte Angriffe – vor allem Ransomware- und DDoS-Angriffe –vorrangig darauf zurück, dass Deutschland als »lukratives Angriffsziel« gilt. Deutsche Unternehmen sind also nicht besonders leichte Opfer, wie man befürchten könnte, sondern besonders attraktive Opfer.

Indirekt bestätigt die Aussagen der BKA-Vizepräsidentin auch der »Cyber Readiness Report 2022« des Versicherungsunternehmens Hiscox. Demnach lag der von Angreifern verursachte Schaden in Deutschland im vergangenen Jahr im Mittel bei 20.792 Dollar (ca. 20.028 Euro) – und damit höher als in allen anderen Ländern. Der internationale Mittelwert liegt bei 17.000 Dollar (ca. 16.235 Euro).

Höhe des Schadens durch Ransomware-Angriffe

Für Deutschland hat die Gartner-Tochter GetApp in einer Umfrage Zahlen erhoben. Hier wurde unter anderem nach der Gesamthöhe des Schadens gefragt, der durch Ransomware-Angriffe verursacht wurde. Bei 32 Prozent der Befragten waren das zwischen 10.001 und 20.000 Euro, bei 19 Prozent zwischen 20.001 und 50.000 Euro und bei 24 Prozent zwischen 50.001 und 100.000. Diese Zahlen liegen zwar höher als die im Bericht des Versicherers Hiscox, bewegen sich aber noch im selben Rahmen.

KMU rücken stärker ins Visier der Angreifer

Wichtig für den Mittelstand ist allerdings im Hiscox-Bericht, dass große Firmen zwar immer noch die meisten Angriffe abbekommen, Angreifer aber zusätzlich immer stärker mittelständische und kleine Unternehmen ins Visier nehmen. Bei Firmen mit 250 bis 999 Mitarbeiter kletterte die Zahl der durchschnittlich pro Jahr bemerkten Angriffsversuche von 45 auf 69. Bei zehn bis 49 waren es 2021 im Durchschnitt 56 Attacken (2020 nur 31). Bei Firmen mit weniger als zehn Mitarbeiter hat sich die Zahl der Angriffe im Vergleich sogar vervierfacht (von 11 auf 40). »Firmen mit einem Umsatz von 100.000 bis 500.000 Dollar müssen jetzt mit ähnlich vielen Cyberattacken rechnen, wie jene, die zwischen ein und neun Millionen Dollar jährlich erwirtschaften«, schreibt Hiscox in seinem Bericht.

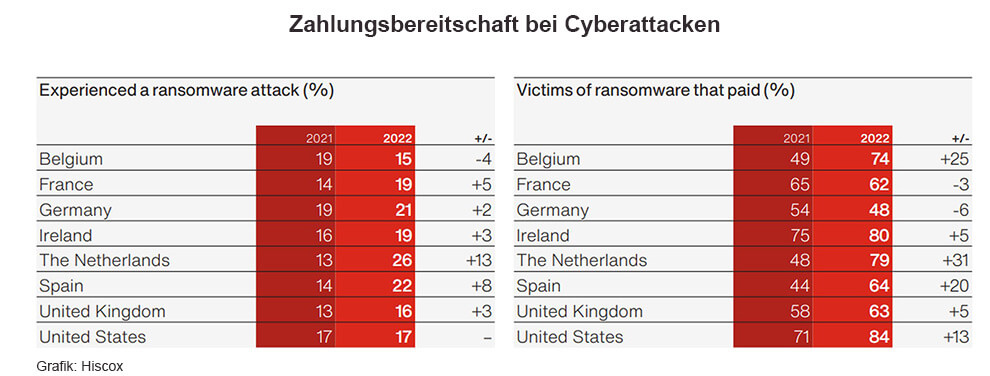

Den vom Versicherer Hiscox erhobenen Zahlen zufolge, hatten 2021 in Deutschland 21 Prozent der Firmen eine Ransomware-Attacke. Mit 48 Prozent der Betroffenen ist die Bereitschaft zur Zahlung von Lösegeld in Deutschland jedoch deutlich geringer als in anderen europäischen Ländern.

Perspektivwechsel gefragt

Das ist unfair. Denn schließlich verfügen sie über ein deutlich kleineres Budget – selbst, wenn sie so wie die größeren ebenfalls gut ein Viertel ihres IT-Budgets für IT-Sicherheit ausgeben. Aber Kriminelle kümmern sich nun mal nicht um Fairplay. Peter Kruth, Executive Solution Principal bei Huawei Deutschland, hat daher auf einer Konferenz des Herstellers im Mai schon vorgeschlagen, die Perspektive zu ändern: Statt immer weiter aufzurüsten und weiterhin der Illusion anzuhängen, der unbefugte Zugriff auf die Firmendaten ließe sich unterbinden, sollten Unternehmen davon ausgehen, dass er eines Tages unweigerlich erfolgen wird – und sich darauf vorbereite, was dann zu tun ist und wie der Schaden minimiert werden kann.

Das bedeutet längst nicht, dass klassische Sicherheitskonzepte wie Software zur Malware-Erkennung – einst »Antivirus«, heute »Endpoint Detection and Response« (DER) respektive »Extended Detection and Response (XDR), Firewalls beziehungsweise UTM-Appliances (Unified Threat Management), E-Mail-Security, VPN und ähnliches abgeschafft werden sollen. Es bedeutet jedoch, einen Perspektivwechsel vorzunehmen und lieber bislang wenig oder gar nicht berücksichtigte Bereiche zu stärken, als zu versuchen, Angreifer mit immer mehr vom selben fernzuhalten.

Nur 19 Prozent machen alles richtig

Denn eines ist auch klar. Sich auf Cyberversicherungen zu verlassen und darauf, dass sich nach der Lösegeldzahlung die Daten schon wieder herstellen lassen, ist ein riskantes Spiel. Gründe nennt unter anderem Veeam in seinem »Ransomware Trends Report 2022«. Demnach gelingt es Cyberkriminellen durchschnittlich, 47 Prozent der Produktionsdaten zu verschlüsseln. Die Opfer können davon nur gut zwei Drittel Prozent wieder herstellen. Oder anders gesagt: Bei einem erfolgreichen Ransomware-Angriff gehen rund 15 Prozent aller Daten verloren.

Lösegeldzahlung ist auch keine Lösung. Früher warnten Behörden und Sicherheitsexperten davor, um Kriminellen das Geschäft zu vermiesen. Heute muss man außerdem davor warnen, weil der Erfolg der Lösegeldzahlung ungewiss ist. Für den »Ransomware Trends Report 2022« von Veeam wurden 1.000 IT-Führungskräfte befragte, deren Unternehmen in den zwölf Monaten zuvor mindestens einmal erfolgreich von Ransomware angegriffen wurde. 76 Prozent davon haben entgegen dem Rat aller Experten das Lösegeld gezahlt. 52 Prozent der Befragte konnten ihre Daten nach der Lösegeldzahlung auch tatsächlich wiederherstellen. 24 Prozent haben zwar das Lösegeld gezahlt, konnten ihre Daten aber trotzdem nicht wiederherstellen.

19 Prozent der befragten Unternehmen haben übrigens kein Lösegeld gezahlt, weil sie ihre Daten selbst wiederherstellen konnten. Und das müsste eigentlich das Ziel jedes Unternehmens sein. Denn die für die Studie von Veeam befragten sind noch glimpflich davongekommen. Dem vom Security-Anbieter Cybereason erstellten Bericht »Ransomware: The True Cost to Business Study 2022« zufolge wurden sogar bei 54 Prozent der Unternehmen, die sich für die Zahlung eines Lösegelds entschieden haben, während des Wiederherstellungsprozesses einige oder alle Daten beschädigt. In Deutschland liegt dieser Wert mit knapp 70 Prozent noch einmal deutlich höher.

Warum man nicht zahlen sollte

Wie hoch der Anteil, der um ihr Lösegeld betrogenen letztlich ist, ist auch gar nicht so wichtig. Wichtig ist festzuhalten, dass bezahlen keine gute Lösung ist. »Cyberkriminelle für die Wiederherstellung von Daten zu bezahlen, ist keine Datenschutzstrategie«, sagt Danny Allan, CTO bei Veeam. »Es gibt keine Garantie für die Wiederherstellung von Daten, die Risiken von Rufschädigung und Vertrauensverlust der Kunden sind hoch, und vor allem erhöht es den Anreiz, wenn man kriminelle Aktivitäten auf diese Weise belohnt.«

Der Cybereason-Bericht zeigt noch einen anderen Grund auf: Wer sich einmal erpressen lässt, den erpresst man gerne wieder. 82 Prozent der Unternehmen in Deutschland (80 Prozent weltweit), die Lösegeld bezahlt haben, wurden bald darauf ein zweites Mal Opfer eines Ransomware-Angriffs: 60 Prozent schon binnen sieben Tagen, weitere 15 Prozent in den zwei oder drei Wochen danach. Offenbar kalkulieren die Angreifer damit, dass die Unternehmen in der Kürze der Zeit noch keine ausreichenden Vorkehrungen getroffen haben – und dass sie zahlungskräftig und zahlungswillig sind, wissen sie ja bereits.

Was Ransomware-Opfer nachher besser machen: Backups schützen

Die Ergebnisse der Veeam-Umfrage weisen auf einen weiteren wichtigen Aspekt hin. 94 Prozent der Befragten erklärten, dass die Angreifer versuchten, Backup-Repositories zu zerstören. In 72 Prozent der Fälle waren sie dabei zumindest teilweise erfolgreich. Dass Firmen auch Backups vor Ransomware schützen müssen, ist zwar nicht ganz neu. Wichtig festzuhalten ist aber, dass bei einem Ransomware-Angriff inzwischen quasi immer auch das Backup angegriffen wird – meist sogar zuerst.

»Die einzige Möglichkeit, sich gegen dieses Szenario zu schützen, besteht darin, mindestens eine unveränderliche oder physisch und logisch isolierte Schutzebene als Teil der Infrastruktur der Datensicherung verankert zu haben«, empfiehlt Veeam. 95 Prozent der befragten Unternehmen tun das inzwischen auch. Als Ransomware-Opfer werden sie wissen warum. Viele Unternehmen gaben sogar an, dass sie ein gewisses Maß an Unveränderlichkeit oder Air-Gap-Medien in mehr als einer Ebene ihrer Festplatten-, Cloud- und Tape-Strategie haben: 74 Prozent nutzen Cloud-Repositories, die Unveränderlichkeit bieten,67 Prozent verwenden lokale Festplatten-Repositories mit Unveränderlichkeit oder Locking-Funktion und 22 Prozent setzen auf Tapes, die unveränderlich sind.

Auch für bisher sehr teure Bereiche – etwa Penetrationstests – gibt es inzwischen erschwingliche Alternativen. Die Schwachstellentests der österreichischen Firma Lywand Software, der belgischen Sweepatic oder des deutschen Unternehmen Greenbone können die zwar nicht komplett ersetzen, bieten aber die Möglichkeit, die extern sichtbare Angriffsfläche zu ermitteln und damit gezielt zu verringern – statt auf gut Glück neue Technologie zu beschaffen.

Ganz oben auf der Liste steht bei Hitachi Vantara das eigentlich selbstverständliche Testen der Recovery-Optionen. Aber auch das Üben der Abläufe bei und nach einem Angriff ist wichtig. Nur wer übt, at im Notfall die Chance, richtig und in der angemessenen Geschwindigkeit zu reagieren. Ebenfalls wichtig und durchaus auch für KMU machbar ist die regelmäßig wiederkehrende Aufklärung und Schulung der Mitarbeiter. Die sollte nicht nur theoretisch sein: Auch ein aktives Phishing-Simulations-Tool wird empfohlen, damit es erst gar nicht zu einem Vorfall kommt. Denn gleich nach Cloud Servern sind E-Mails laut der Hiscox-Erhebung, die dabei mit vielen anderen übereinstimmt, das häufigste Einfallstor für Angreifer. Solche Simulationen bieten zum Beispiel G Data und Sophos an.

Hessen: Cyberangriff mit weitreichenden Folgen

Die Auswirkungen von Ransomware erleben gerade die Menschen in Hessen. Der IT-Dienstleister Count + Care ist einem Hackerangriff zum Opfer gefallen. Dies hat enorme Auswirkungen: Betroffen sind unter anderem mehrere Kommunen, ein Energieversorger, Verkehrsunternehmen und die Mainzer Stadtwerke. Bei einigen Unternehmen sind Webseiten und E-Mail-Konten lahmgelegt, im Raum Mainz und Darmstadt kommt es im öffentlichen Nahverkehr zu Verspätungen und Fahrtausfällen. Aktuell werden Beweise gesichert und am Wiederaufbau gearbeitet.

Über welchen Weg die Kriminellen den Weg ins System gefunden haben, gibt es noch keine öffentlichen Erkenntnisse. Oft genug handelt es sich um einen Nutzer, der irgendwann einen schadhaften Anhang geöffnet hat. Der Expertenrat lautet daher, »werden Sie nicht müde, die Kolleg:Innen immer wieder zu erinnern und zu sensibilisieren«. Auch der Geschäftsleitung muss klar sein, Backups sind nur einzelne einer Bausteine einer Datensicherungsstrategie. Ein Widerherstellungsplan und regelmäßige Notfallübungen unerlässlich. Lesen Sie hierzu auch unseren

- Hiscox Cyber Readiness Report 2022

- Hitachi-Vantara-Studie »The Long Road Ahead to Ransomware Preparedness«

- GetApp-Studie zur Entwicklung bei Ransomware

- Letzte Verteidigungslinie: Backups vor Ransomware schützen

- IT-Sicherheitsbudget: 86 Prozent planen Erhöhung bis 2024

- Mimimi – die Industrie und das Gejammer über Ransomware

- Backups sind für Disaster-Recovery nutzlos

- Die fünf populärsten Backup-Methoden im Überblick

- World Backup Day 2022: Absicherung der Unternehmensfreiheit

.