Die Sicherheitsforscher des ThreatLabZ von Zscaler, Inc. haben eine neue auf Windows basierende Malware identifiziert, die einen Registrierungsschlüssel unter dem Namen FFDroider erstellt. Aufgrund dieser Beobachtung gab ThreatLabZ diesem neuen Infostealer den Namen Win32.PWS.FFDroider.

Er sammelt Anmeldedaten und Cookies und leitet diese an einen Command & Control-Server weiter. FFDroider tarnt sich auf den Rechnern der Opfer als die beliebte Instant-Messaging-Anwendung Telegram.

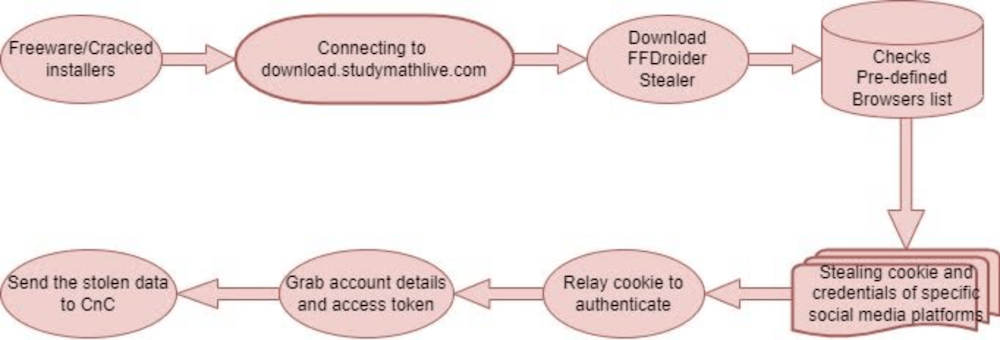

Der Diebstahl von Anmeldedaten zählt heute zu den am häufigsten auftretenden Cyberangriffen. Malware-Akteure verwenden dazu entwickelte Schadprogramme, um sensible Information zu erbeuten, die dann wiederum zur Vorbereitung weiterer Attacken eingesetzt werden. Zu den Infostealing-Taktiken zählen Keylogging und Cookie-Diebstahl. Zscaler beobachtet derzeit unterschiedliche Kampagnen, um FFDroider auf Systemen einzuschleusen. Dazu wird die URL download.studymathlive[.]com/normal/lilay.exe eingesetzt, die in verschiedene kompromittierte Installer und Freeware injiziert wurde.

Bild: Der Infektionszyklus von FFDroider

Um die Funktionsweise des Stealers besser zu verstehen, entpackte und entschlüsselte ThreatLabZ diese Malware. Mit dem neuen Infostealer haben es Hacker auf Cookies und Anmelde-Informationen in Verbindung mit Social-Media-Plattformen der Opfer abgesehen. Die Diebe melden sich mithilfe gestohlener Cookies dort im Namen der Opfer an und extrahieren Konto-Informationen, wie z.B. aus dem Facebook Ads-Manager, um bösartige Werbung mit den dort gespeicherten Zahlungsinformationen zu schalten. Dabei nutzen die Kriminellen die Whitelisting-Regeln für eingehende Daten in der Windows-Firewall aus, damit die Malware an den gewünschten Ort kopiert werden kann. Außerdem wurde aufgedeckt, dass die Angreifer iplogger.orgverwendeten, um die Anzahl der Infektionen zu verfolgen.

www.zscaler.de