Bitdefender hat aktuelle Forschungsergebnisse einer derzeit laufenden Kampagne von Cyberkriminellen auf die im Hotel- und Gaststättengewerbe genutzte Buchungsplattform IRM-NG veröffentlicht. Die Angreifer nutzen Schwachstellen in der Plattform in Kombination mit Backdoors und Techniken, um die Kennwortvalidierung auf dem Endgerät zu umgehen und so Kreditkartendaten, Passwörter und persönliche Daten der Kunden zu stehlen.

Bitdefender hat über Monate hinweg keine Reaktion des Herstellers Resort Data Processing (RDP) auf seine Hinweise erhalten. Die Schwachstelle besteht weiterhin.

Bitdefender konnte die Angriffe bis in den Sommer 2022 zurückverfolgen und einer speziellen Gruppe zuordnen. Der maßgeschneiderte Angriff der Gruppe besteht aus mehreren Modulen, die so konzipiert sind, dass sie sich in die legitime Software einfügen und unauffällig arbeiten. Die Malware und andere Tools deuten darauf hin, dass die Gruppe die interne Funktionsweise von IRM-NG sehr gut kennt und dass dies wahrscheinlich nicht die erste Operation ist, die sie gegen diese Software gestartet hat.

Angreifer können Passwörter selbst generieren

Die IRM-NG-Engine ermöglicht es Mitarbeitern des Herstellers RDP, sich über ein spezielles Administratorenkonto bei den Clients ihrer Kunden anzumelden – wobei die Passwortüberprüfung auf dem Endgerät und nicht auf den Servern des Herstellers erfolgt. Der Algorithmus zur Kennwortvalidierung befindet sich in der Dynamic Link Library (DLL) und ist nach Meinung der Bitdefender-Experten schwach. Angreifer können über diese Schwachstelle das tägliche Passwort selbst generieren und sich so erfolgreich bei jedem Account des Kundenunternehmens anmelden.

Sicherheitslücke ist weiterhin ungesichert

Bitdefender hat über Monate den Kontakt mit RDS gesucht, unter anderem über E-Mail, Twitter, LinkedIn und ein offizielles Bug-Bounty-Programm, hat jedoch keine Antwort erhalten. Die Sicherheitslücke ist damit weiter ungesichert und Anwender bleiben verwundbar. Deshalb rät Bitdefender Organisationen im Gastgewerbe, die IRM-NG einsetzen, um erhöhte Wachsamkeit und die Prüfung der IOCs aus der von Bitdefender vorgestellten Untersuchung. Die Verteidigung gegen moderne Angriffe wie diesen sollte eine „Defense-in-Depth“-Architektur umfassen, die Bedrohungsprävention, -erkennung und -reaktion durch Lösungen wie XDR/EDR oder verwaltete Sicherheitsdienste wie MDR beinhaltet.

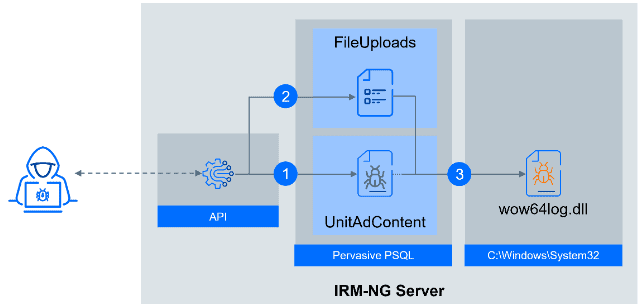

Bild: Das Vorgehen der Hacker: 1. Der Inhalt der Webshell wird in den Datenbankeintrag hochgeladen. 2. Es wird ein neuer Datensatz mit Anweisungen für den Datei-Upload-Dienst erstellt. 3. Der Dienst speichert den Inhalt einer Zelle in einer Bibliothek im Ordner System32. (Bildquelle: Bitdefender)

www.bitdefender.com