TEHTRIS, Entwickler der ersten europäischen XDR-Plattform (eXtended Detection and Response), hat eine Analyse zu der am Wochenende bekannt gewordenen ESXiArgs-Ransomware-Attacke veröffentlicht. Dabei kommen die Security-Experten von Tehtris zu dem Schluss, dass den Angriffen bereits etliche Aktivitäten vorangingen, bevor die eigentliche Attacke erfolgte.

Für ihre Untersuchung analysierten die Sicherheitsforscher insbesondere Aktivitäten rund um den Port 427, der bei den aktuellen Attacken von großer Bedeutung ist.

Die ESXiArgs-Cyberkampagne erhielt ihren Namen, da sie für jedes verschlüsselte Dokument eine .args-Datei erstellt. Dieser ESXiArgs-Ransomware-Attacke haben die Cybersecurity-Forscher von Tehtris nun einen eigenen Blog-Beitrag gewidmet. Er erläutert nicht nur die Hintergründe zu den Angriffen, sondern erlaubt auch Rückschlüsse auf vorangegangene Aktivitäten der Täter.

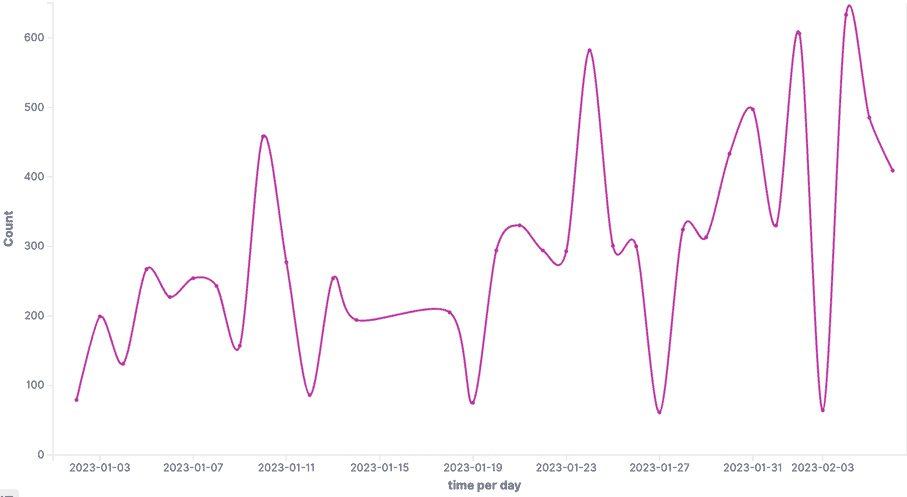

Dank seines weltweiten Netzwerks von Honeypots konnte Tehtris feststellen, dass der am Wochenende bekannt gewordene Angriff nicht erst vor wenigen Tagen begann. Die nachstehende Zeitleiste, die auf Daten von Tehtris seit dem 1. Januar 2023 basiert, zeigt, dass es bereits am 10. und 24. Januar zu einer Spitze von Angriffen auf Port 427 kam. Diese Aktivitäten stiegen dann Anfang Februar wieder an.

Einige der bösartigen IPs, die Tehtris in diesem Zusammenhang in seinem Honeypot-Netzwerk überwacht, haben vor dem 3. Februar versucht, unter dem Radar zu bleiben. Sie verhielten sich zwar sehr diskret, indem sie nur einen einzigen Aufruf tätigten, aber sie erreichten eine große Anzahl der Honeypots. Betrachtet man das weltweite Honeypot-Panel, so zeigt sich, dass die meisten über Port 427 eingehenden Angriffe auf den östlichen Teil der USA, den nordöstlichen Teil des asiatisch-pazifischen Raums und Westeuropa abzielen, und zwar praktisch auf dem gleichen Niveau.

Weitere Untersuchungsergebnisse inklusive einer Analyse der IP-Adressen, von denen die Angriffe ausgehen, finden sich im neuesten Blog-Beitrag von Tehtris.

tehtris.com