Manipulierte oder gecrackte Apps sind für Hacker ein einfach verfügbares und beliebtes Tool, um mobile Geräte für ihre Zwecke zu verwenden. Sie zu entdecken ist für IT-Sicherheitslösungen aber nicht immer leicht und auch vom Beobachten anomalen Verhaltens von Apps abhängig.

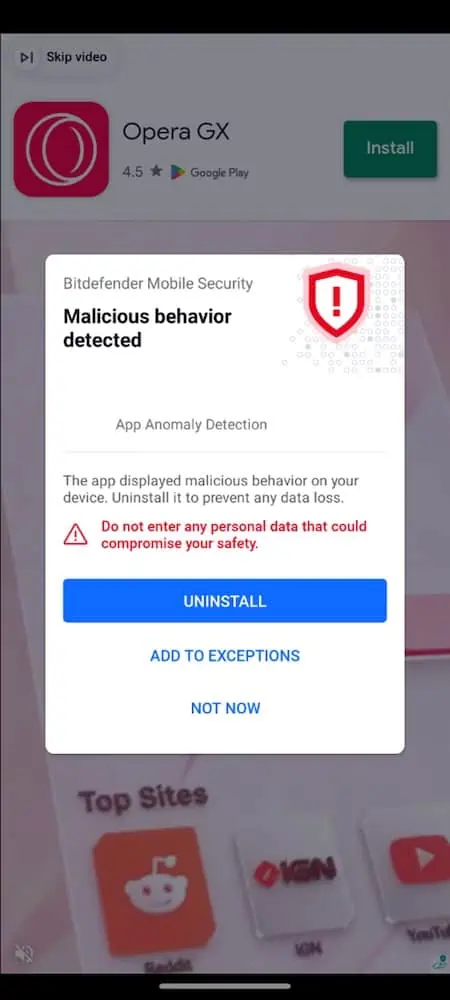

In einem aktuellen Fall konnten die Experten der Bitdefender Labs eine seit mehr als sechs Monaten laufende vollautomatische Kampagne zum Ausspielen von gecrackten oder modifizierten populären Apps oder Game Assets nur aufgrund der Analyse anomalen App-Verhaltens entdecken. Hacker nutzen in der untersuchten Kampagne vermeintlich vertrauenswürdige Apps zum Ausspielen von Adware über den gesamten Bildschirm des Smartphones. Sie könnten aber auch mit geringer Modifikation der Angriffstechnik jede andere Malware, bis hin zu Ransomware, installieren. Mobile Abwehrapps können das Anzeigen der Adware verhindern. Eine Abwehrlösung für Smartphones erkennt das anomale Verhalten einer bösartigen getarnten App und fordert den Anwender auf, sie zu deinstallieren.

Für ihre Analyse nutzten die Sicherheitsforscher der Bitdefender Labs die innovative Technologie zum Erkennen anomalen App-Verhaltens. In Abwesenheit einer Verhaltensanalyse für Android lief die Kampagne wohl seit bisher mehr als sechs Monaten. Ihr Schwerpunkt liegt in den Vereinigten Staaten mit 55,3 % der Fälle. Aber auch aus der deutschen Telemetrie sind Beispiele belegt.

Gefälschte Apps mit fortgeschrittener Tarnung und auffälligem Verhaltensprofil

Zum Angebot der gefälschten Apps, welches sich unvorsichtige Anwender installieren, gehören gecrackte Versionen von Spielen, Utility Apps wie Wetterdienste oder pdf-Betrachter, gefälschte Sicherheitsprogramme, freigeschaltete Funktionen für Spiele, freie VPN-Dienste, Fake-Video-Konten, Netflix, YouTube, TikTok oder auch gefälschte Videos und Tutorials. Die Verbreitung erfolgt nicht über den Play Store. Wer auf der Suche nach gecrackten oder modifizierten Apps oder etwa in nicht offiziellen Kanälen angebotenen gesuchten Spiel-Assets ist, zählt somit zu den Opfern. Manche Apps tarnen sich dabei als eine offizielle App aus dem Play Store.

Anwender, die nach solchen Apps suchen, werden dann auf eine Adware Seite oder auf eine zufällig gewählte Malware-Seite gelenkt. Nutzer müssen zwar die Erlaubnis zum Download geben. Danach beginnt die App sich aber zu tarnen. Hierfür umgeht sie die Schutzmechanismen von Google, die ab dem Google-Play-Level API 30 und aufwärts gelten. Seitdem ist es nicht mehr möglich, ein App-Icon zu verbergen, sobald ein Launcher registriert wurde. Dies gilt aber nur wenn die App einen Launcher sofort registriert. Um diesen Schutz zu umgehen, unterlässt die App die Registration und verlässt sich auf den Anwender und das übliche Verhalten bei einer Android-Installation, die App zum ersten Mal zu starten.

Vermeintlich erfolglose Installation

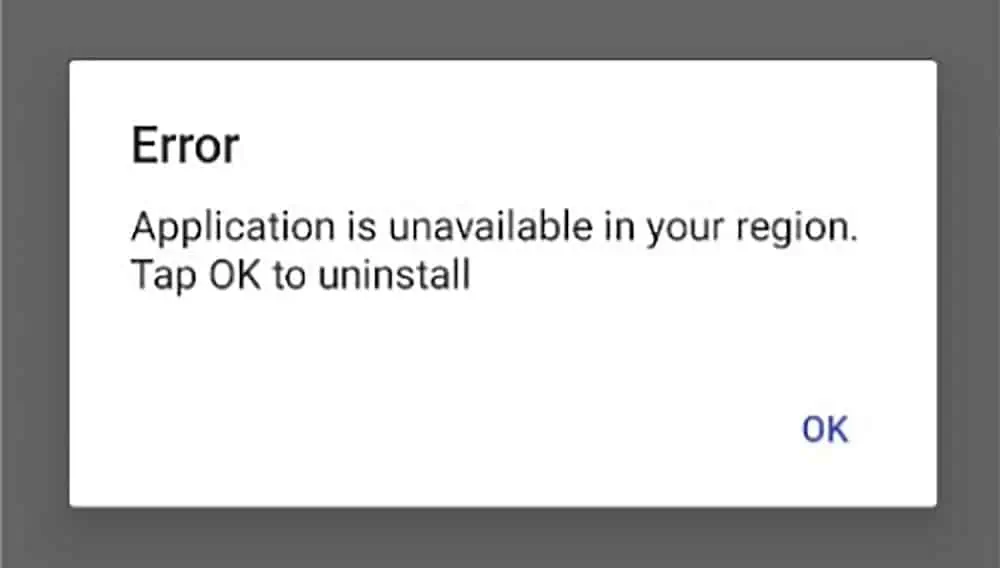

Beim Herunterladen der App sieht dann der Anwender als letzte Anzeige eine „Open“-App und erhält danach die Meldung, dass die Anwendung in der Region des Nutzers nicht verfügbar ist und nicht installiert worden sei.

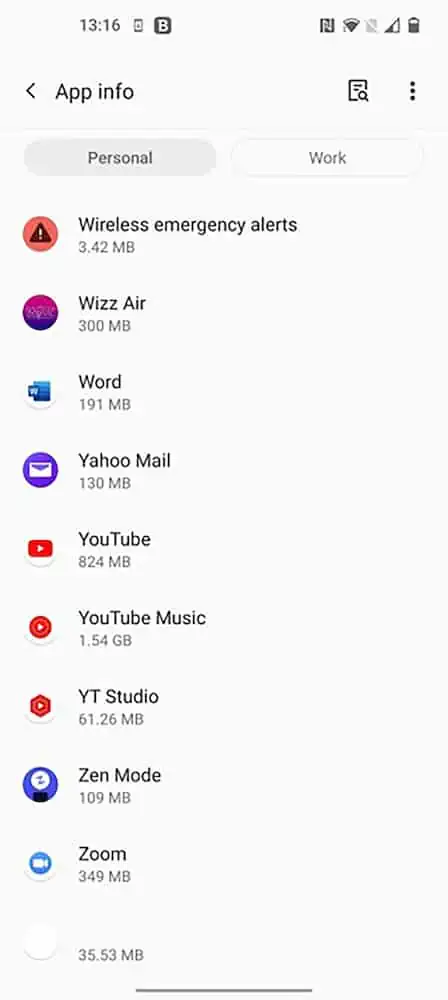

Die Angreifer verlassen sich darauf, dass der Nutzer eine solche App, deren Installation in seinen Augen vermeintlich nicht erfolgte, nicht deinstallieren wird. Das Opfer denkt ja, sie sei nicht vorhanden. Ohne ein Icon und durch einen eingebauten UTF-Charakter in der Nichtverfügbarkeitsmeldung der App ist der Hinweis auf die doch vorhandene App schwer zu finden und die Deinstallation erschwert. Zum Zweck der Tarnung ist die Malware-App auch immer am Ende der App-Auflistungen aufgeführt.

Verzögerte Aktivierung

Die App entzieht sich den Augen der IT-Abwehr auch durch weitere Methoden – ein ebenfalls anomales Verhalten. So ist sie innerhalb der ersten zwei Stunden nach Installation inaktiv. Sie registriert sich nur für zwei Aktionen entweder beim Aufruf im Boot-Prozess oder wenn Anwender das Smartphone entriegeln – letzeres auch erst nach einigen Tagen.

Verschlüsselung

Zudem nutzt die Malware einen effizienten Packer mit einem SQLcipher-Paket, um Schadinhalte zu laden. Normalerweise ist eine SQLite-Datenbank nicht verschlüsselt, so dass beim Öffnen der Datenbank mit einem Text Editor alle Einträge sichtbar sind. Das SQLcipher-Paket verschlüsselt alle gespeicherten Daten.

Abwehrmöglichkeiten

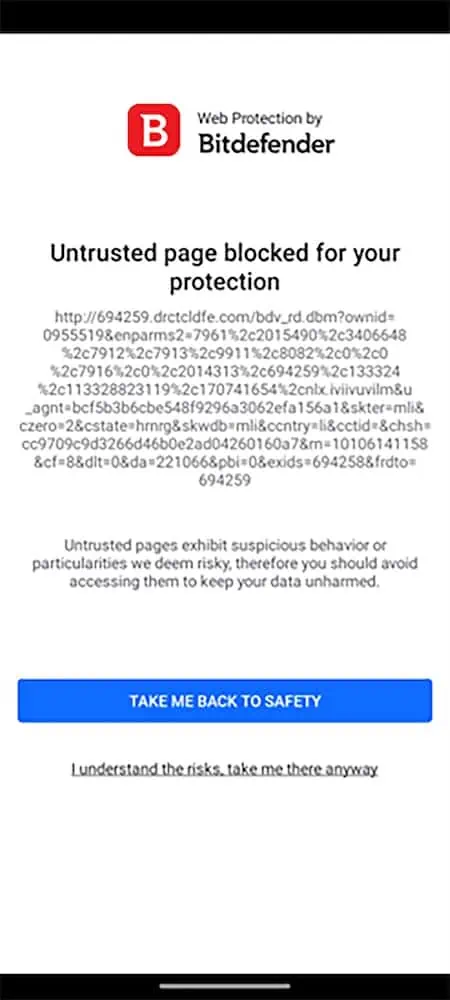

Beim Entriegeln eines infizierten Smartphones erhält die App eine Adware-URL vom Server. Dafür nutzt die App eine Adware Library, um eine Anzeige in einer Webansicht über den gesamten Full Screen anzuzeigen. Eine mobile Sicherheitslösung unterbindet die Anzeige oder warnt vor anomalem Verhalten und fordert den Anwender zur Deinstallation der App auf, die der Nutzer nicht auf seinem Smartphone vermutete.

Wirksamen Schutz gegen solche Angriffe bieten nur Mobile-Security-Lösungen, die anomales Verhalten von Apps erkennen. Anwender sollten nur in seriösen Quellen nach Apps suchen und beim Download auf verdächtige Rückmeldungen achten.

Weitere Informationen:

Den kompletten Report mit weiteren Informationen finden Sie zum Download hier.

Ein Video zur Erkennung auffälligen Verhaltens hier:

www.bitdefender.com