Wer sich Apps auf sein Android-Smartphone oder -Tablet herunterlädt, sollte tunlichst eine Sicherheitssoftware installiert haben. Ansonsten blüht eine böse Überraschung, wenn sich beispielsweise die gewünschte Übersetzungs-App als Spionagetool entpuppt – und plötzlich persönliche Daten den Besitzer wechseln. Genau dies passiert aktuell im Iran, haben Forscher des IT-Sicherheitsherstellers ESET festgestellt.

Offensichtlich fährt die iranische APT-C-50-Gruppe „Domestic Kitten“ eine solche Kampagne. Sie versteckt in einer Übersetzungs-App eine neue Version der Android-Malware FurBall. Diese sammelt eine Vielzahl an Information des betroffenen Gerätes und schickt sie an die Hackerbande zurück.

„Inwieweit die aktuelle Version von FurBall mit den Unruhen im Iran im Zusammenhang steht, ist nicht klar. Es ist aber schon ein seltsamer Zufall, dass eine lokale Hackergruppe, die den Machthabern nahestehen soll, gerade jetzt wieder im großen Stile Überwachungssoftware illegal verbreitet“, sagt Thorsten Urbanski, Sicherheitsexperte bei ESET Deutschland. „Domestic Kitten ist dafür bekannt, dass sie mobile Überwachungsmaßnahmen gegen iranische Bürger durchführt – und das schon seit mindestens 2016.“

„Klassische“ Verbreitung

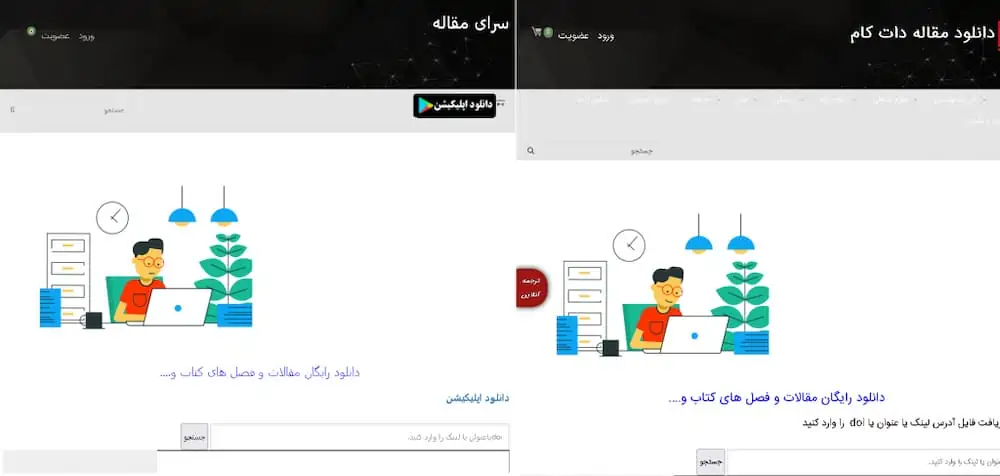

Besonders einfallsreich geht die APT-Gruppe bei ihrer Kampagne allerdings nicht vor. Sie stellte die Kopie einer bekannten iranischen Webseite (https://www.downloadmaghaleh.com) ins Internet, die Übersetzungen von Artikeln, Zeitschriften und Büchern aus dem Englischen ins Persische anbietet. Als zusätzlichen „Service“ wird eine Übersetzungs-App offeriert, die man per Klick auf das illegal verwendete Google Play-Logo downloaden kann. Natürlich lädt man die Software nicht aus dem offiziellen Google Play Store herunter, sondern direkt von den Servern der Cyberkriminellen. Ausgehend von den Kontaktinformationen auf der legitimen Website wird diese Dienstleistung vom Iran aus angeboten. Diese Tatsache legt nahe, dass die gefälschte Website auf iranische Bürger abzielt.

(Quelle: Eset)

Altbekannte Funktionen

Diese neue Version von FurBall verfügt über dieselben Überwachungsfunktionen wie frühere. Da sich die Funktionalität dieser Variante nicht geändert hat, scheint der Hauptzweck dieses Updates darin zu bestehen, der Entdeckung durch Sicherheitssoftware zu entgehen. Die Änderungen haben jedoch auf ESET-Produkte keine Auswirkungen, sie erkennen diese Bedrohung als Android/Spy.Agent.BWS. FurBall. Die Android-Malware wurde auf Grundlage des kommerziellen Stalkerware-Tools KidLogger erstellt.

Sobald die Malware installiert ist, hat der Angreifer Zugriff auf viele Informationen wie:

- Text aus der Zwischenablage

- Gerätestandort

- SMS-Nachrichten

- Kontakte

- Anrufprotokolle

- aufgezeichnete Anrufe

- Texte aller Benachrichtigungen von anderen Anwendungen

- Gerätekonten

- Liste der Dateien auf dem Gerät

- laufende Apps

- Liste der installierten Apps

- Geräteinformationen

Das von den ESET-Forschern analysierte Beispiel forderte nur eine einzige Erlaubnis an – den Zugriff auf Kontakte. Der Grund dafür könnte das Ziel sein, unter dem Radar zu bleiben. Andererseits könnte dies auch darauf hindeuten, dass es sich nur um die vorangehende Phase eines Spearphishing-Angriffs handelt, der über Textnachrichten durchgeführt wird.

Weiterer Informationen:

Eine detaillierte Analyse haben die ESET-Forscher auf dem Security-Blog veröffentlicht.

www.eset.com