Fast so alt wie die IT sind auch die Diskussionen über das Zugangs-, Berechtigungs- oder Zugriffsmanagement. Das Privileged Access Management (PAM) entwickelte sich vom einfachen Zugriffsschutz zum zentralen Sicherheitselement.

Als Nachfolger von IAM und PIM schützt PAM sensible Unternehmensdaten durch präzise Zugriffskontrolle privilegierter Nutzer in vernetzten IT-Umgebungen und ist eines der wichtigsten Instrumente für den Schutz sensibler Informationen und die Gewährleistung der Privatsphäre.

Der lange Weg zur modernen Kontrolle

Ein kurzer historischer Abriss zeigt, dass schon immer die Notwendigkeit bestand, den Zugang zu IT-Systemen und deren Daten zu begrenzen.

Die ersten Systeme, die ein Zugriffsmanagement implementierten, tauchten in den 1960er Jahren auf, als die Computertechnik in wenigen Unternehmen und Universitäten Einzug hielt. Das damalige Zugriffsmanagement war eine einfache Identifikation der Benutzer über ein Passwort. Mit der Zunahme der Nutzung von Computern in verschiedenen Bereichen wuchs die Notwendigkeit einer besseren Organisation und Kontrolle des Zugriffs. Access-Control-Listen (ACLs) ermöglichten es, Rechte für einzelne Benutzer oder Benutzergruppen festzulegen, was ein erster Schritt in Richtung differenziertes Zugriffsmanagement war.

In den 1980er Jahren nahm der Einsatz von Mehrbenutzerbetriebssystemen wie UNIX – später Microsoft Windows – an Bedeutung zu. Insbesondere UNIX führte komplexere Mechanismen zur Authentifizierung und Rechtevergabe ein, darunter die Möglichkeit, verschiedene Benutzergruppen zu erstellen und ihnen unterschiedliche Berechtigungen zuzuweisen. Spätere, zentralisierte Authentifizierungssysteme markierten einen bedeutenden Schritt in Richtung einer sicheren Zugriffsverwaltung in verteilten Systemen.

Ab den 1990er Jahren stand die IT-Industrie vor einer neuen Herausforderung: dem Internet. Unternehmen mussten ihre IT-Infrastruktur so gestalten, dass sie nicht nur lokalen, sondern auch entfernten Benutzern sicheren Zugriff auf Daten und Anwendungen ermöglichen konnten. In dieser Zeit rückten Konzepte wie beispielsweise das Single Sign-On (SSO) oder das Lightweight Directory Access Protocol (LDAP) in den Fokus.

Der Paukenschlag, der bis heute nachhallt, war die Entwicklung eines umfassenden Zugriffsmanagements in den 2000er Jahren. Identity and Access Management (IAM) wurde zum wichtigen Bestandteil von IT-Sicherheitsstrategien. IAM-Systeme ermöglichten eine zentrale Verwaltung von Identitäten, Authentifizierung, Autorisierung und Audit-Protokollen. Sie bildeten die Grundlage für eine systematische Kontrolle darüber, wer auf welche Ressourcen wann zugreifen durfte – allerdings nicht ohne erheblichen Aufwand bei der Implementierung und im Betrieb.

PAM stellt sicher, dass autorisierte Benutzer mit Zugriff auf die wichtigsten und sensiblen Informationen genau überwacht werden.

Darren Guccione. Keeper Security

Die heutige Rolle des IAM

Ein modernes IAM-System ist heute mehr als das Zugriffsmanagement der 2000er Jahre. Es ist ein Sicherheitswerkzeug und ein Mittel zur Effizienzsteigerung, Risikominimierung und zur Einhaltung gesetzlicher Vorgaben. Und es bildet den Rahmen für viele weitere Sicherheitssysteme, darunter Privileged Identity Management (PIM) und PAM. IAM ermöglicht es Organisationen, Identitäten sicher zu verwalten, Zugriff auf Ressourcen zu steuern und Compliance-Anforderungen zu erfüllen. Es zeichnet sich durch folgende Komponenten aus:

➤ Identitätsmanagement (Identity Management):

• Verwaltung von Identitätsdaten (Benutzerprofile, Rollen, Berechtigungen).

• Zentralisierte Benutzerverzeichnisse (zum Beispiel Active Directory, LDAP).

➤ Authentifizierung (Authentification):

• Sicherstellung, dass der Benutzer derjenige ist, der er vorgibt zu sein.

• Methoden: Single Sign-On (SSO), Passwortlose Authentifizierung, Biometrie, MFA.

➤ Autorisierung (Authorization):

• Regelbasierte Entscheidung, welche Ressourcen ein Benutzer nutzen darf.

• Implementierung von Rollenbasierter Zugriffskontrolle (Role-Based Access Control, RBAC) oder Attributbasierter Zugriffskontrolle (Attribute-Based Access Control, ABAC).

➤ Zugriffsverwaltung (Access Management):

• Durchsetzung von Zugriffskontrollrichtlinien in Echtzeit.

• Adaptive Zugriffskontrollen basierend auf Kontextfaktoren wie Standort, Gerät oder Verhalten.

➤ Self-Service-Portal:

• Ermöglicht Benutzern, ihre Profile zu aktualisieren, Anfragen zu stellen oder Zugriffe zu verwalten.

• Reduziert den Verwaltungsaufwand für IT-Teams.

➤ Provisionierung und Deprovisionierung:

• Automatisierung der Benutzerzugriffsbereitstellung bei Neueinstellungen und deren Entzug bei Austritt.

• Integration mit HR-Systemen zur Synchronisierung von Lebenszyklusereignissen.

➤ Überwachung und Reporting:

• Überwachung von Benutzeraktivitäten und Sicherheitsvorfällen.

• Bereitstellung von Berichten für Audits und Compliance.

➤ Privileged Identity Management (PIM):

• Verwaltung und Sicherung von privilegierten Identitäten und Zugriffen

➤ Privileged Access Management (PAM):

• Verwaltung und Schutz privilegierter Benutzerkonten (Admins, Superuser).

• Reduziert das Risiko durch Missbrauch hochsensibler Zugriffe.

IAM-Systeme stellen Unternehmen aufgrund ihrer Vielfalt und Komplexität vor große Herausforderungen bei der Implementierung und der fortlaufenden Verwaltung. Für IAM in seiner gesamten Bandbreite sind meist hohe Budgets und personelle Ressource nötig, so dass IAM eher großen Konzernen vorbehalten ist.

Glücklicherweise haben sich einzelne Elemente des IAM stark weiterentwickelt und avancieren für alle Unternehmensgrößen, von großen Konzernen über den Mittelstand bis hin zu kleineren Unternehmen, zu effizienten Alternativen. Zu diesen Security-Lösungen gehören beispielsweise Privileged Identity Management und allen voran das Privileged Access Management.

Ein Buchstabe macht den großen Unterschied

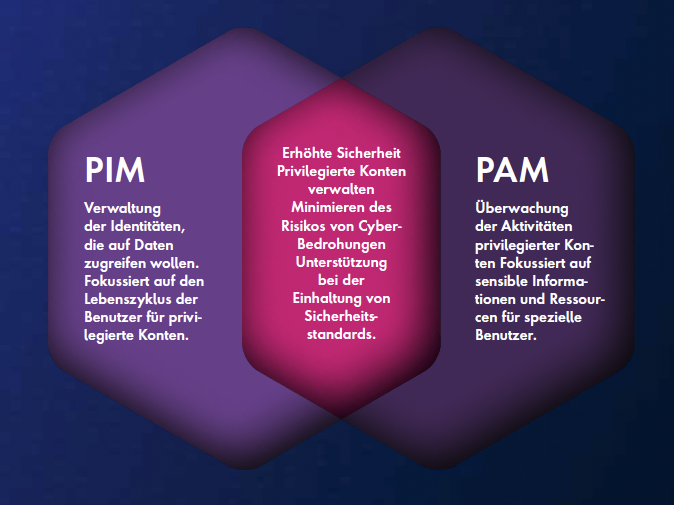

Beleuchtet man PIM und PAM wird schnell klar, welche Rolle sie in der Security spielen und wie unterschiedlich die beiden Konzepte sind. Beim Privileged Identity Management geht es um die Identitäten in einem Unternehmen und um die Verwaltung der Personen, die auf die Daten oder das Netzwerk eines Unternehmens zuzugreifen. Im Gegensatz dazu konzentriert sich Privileged Access Management auf die Überwachung des Zugriffs auf sensible Informationen und Daten eines Unternehmens.

Konten, die regelmäßig auf sensible Systeme zugreifen, wie die IT-Abteilung oder die Personalabteilung, müssen vor unbefugten Benutzern geschützt werden. Ist diese Kontrolle lückenhaft, entstehen Sicherheitslücken, die zu einer Datenschutzverletzung führen können. Mit PAM behält ein Unternehmen die Kontrolle über Konten und den Zugriff auf die wichtigsten Unternehmensdaten und es stellt sicher, dass die Aktivitäten der privilegierten Benutzer granular überwacht werden.

PAM wird erwachsen

Den großen Unterschied zwischen PIM und PAM sehen nicht nur Hersteller von Lösungen, sondern auch diejenigen, die die Märkte und die Entwicklungen dieser zunehmend wichtigen Technologie für die Cybersicherheit regelmäßig beleuchten. Trend- und Marktforscher beschäftigen sich seit einigen Jahren mit PAM – mutmaßlich, weil sie darin großes Marktpotenzial sehen.

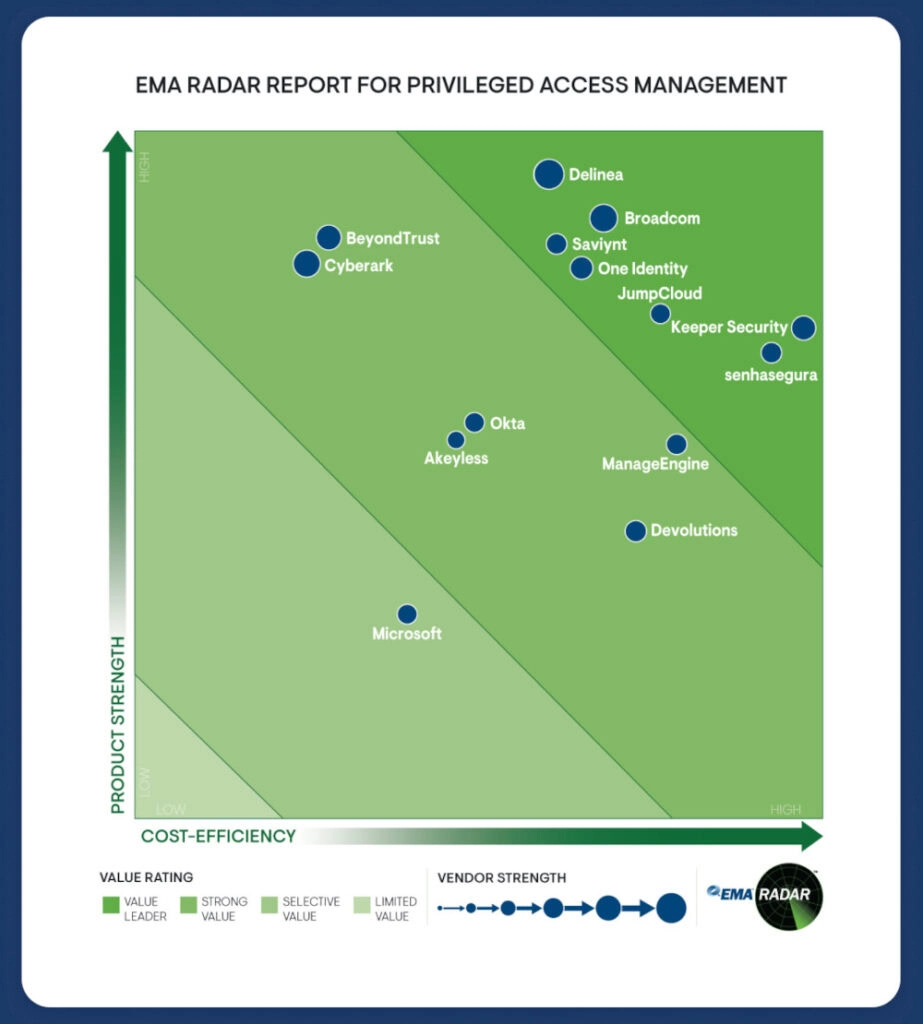

In der Betrachtung von EMA Radar werden die Hauptakteure am Markt nach Stärke der Lösung im Verhältnis zur Kosteneffizient eingestuft. Keeper Security ist eines der Unternehmen, das mit wenigen anderen an der Spitze dieser Bewertung stehen. Neben der Kosteneffizienz unterstreicht der 2024 EMA PAM Radar Report Stärken in mehreren Schlüsselbereichen. Dazu gehört, dass eine Installation schnell und mit minimalen Unterbrechungen durchgeführt werden kann sowie die Anpassungsfähigkeit über unterschiedliche Geräte und Betriebssysteme hinweg. Zudem baut das Sicherheits-Framework auf den Prinzipien von Zero-Trust und Zero-Knowledge auf und bietet umfassenden Schutz für alle Benutzerkonten und sensiblen Daten.

Eine weitere Einschätzung des Marktes für Identitätsschutz bietet GigaOm mit seinem GigaOm Radar Report for Enterprise Password Management. Der Bericht bewertet dreizehn Passwortverwaltungslösungen und konzentriert sich auf Schlüsselmerkmale, Geschäftskriterien und neue Technologien. Auch bei dieser Einschätzung erzielt Keeper hohe Bewertungen und zeichnet sich durch Innovation sowie seine Zero-Trust-Lösung für privilegiertes Zugriffsmanagement (PAM), KeeperPAM, aus.

Die Qual der Wahl

IAM, PIM, PAM: Was sollten Unternehmen in Betracht ziehen und für welchen Zweck? Jedes Unternehmen weiß, dass es den bestmöglichen Schutz seiner digitalen Assets gewährleisten sollte und dass die Resilienz der Sicherheit ein wichtiges Kriterium bezüglich der sicherheitstechnischen Zukunftsfähigkeit ist.

Um die Szenerie von PIM, PAM und IAM zu verdeutlichen, eignet sich eine einfache Analogie: Das IAM kann man sich als Sicherheitspersonal bei einem Konzert vorstellen. IAM stellt sicher, dass nur Personen mit einem gültigen Ausweis und einer gültigen Eintrittskarte Zutritt haben. PIM hingegen funktioniert wie das System, das die Konzertkarten erstellt, verwaltet und festlegt, wer näher an der Bühne sitzen darf. PAM ist in diesem Zusammenspiel die VIP-Konzertkarte, die es nur besonderen Zuschauern erlaubt, bestimmte, sensible Bereich zu betreten – beispielsweise hinter die Bühne zu gehen und die Künstler zu treffen.

PAM stellt sicher, dass autorisierte Benutzer mit Zugriff auf die wichtigsten und sensiblen Informationen genau überwacht werden. Zudem enthalten moderne PAM-Lösungen viele PIM-Funktionen, um die Gesamtsicherheit eines Unternehmens zu verbessern.

Fortschrittliche Lösungen wie Keeper-PAM konsolidieren wichtige PAM-Funktionen in einem Cloud-Tresor, der den sicheren Zugriff auf jede geschützte Ressource wie Datenbanken, Webanwendungen, Server und Workloads ermöglicht. Innerhalb eines einheitlichen Interface bietet die Cloud-native Plattform die Verwaltung von Geheimnissen, Verbindungsmanagement, Zero-Trust-Zugriff und Remote-Browser-Isolation.

Sicherheits-, Compliance- und Technik-Teams können KeeperPAM für ihre spezifischen Anwendungsfälle nutzen. Sicherheitsteams können den Zugriff auf Systeme und Daten zentralisieren, MFA für alle Ressourcen durchsetzen und jeden Benutzer im Unternehmen durch automatische SCIM-Bereitstellung schützen. Audits werden für Compliance-Teams durch detaillierte Protokolle, Sitzungsaufzeichnungen und automatisierte Berichte mühelos möglich. Engineering-Teams können moderne Tools für den Zugriff auf Infrastruktur und Workloads verwenden, zum Beispiel ihr bevorzugtes Datenbankverbindungstool oder die Integration mit Terraform, um die Ausbreitung von Geheimnissen zu verhindern.

Letztendlich kann KeeperPAM jeden Benutzer im Unternehmen schützen und unbefugten Zugriff und Sicherheitsverstöße verhindern.