Cyber-Sicherheit ist in aller Munde und nicht mehr wegzudenken aus dem Verantwortungsbereich aller CIOs und CISOs.

Da sich diese Sicherheit nicht mehr nur noch aus der richtigen Auswahl an Tools speist, sondern ein allumfassendes Thema ist, muss ein IT-Verantwortlicher sich nicht nur in der Endpunkt-Sicherheit auskennen, sondern auch die Awareness aller Mitarbeiter im Blick haben. Ein schwieriges Unterfangen, zumal sich die Gefahr nach innen durch Cloud- und Webdienste und mit dem digitalen Fußabdruck externer Nutzer wesentlich vergrößert. Die intrinsische Sicht reicht so nicht mehr aus.

IT-Sicherheit ist ein Bestandteil von Cyber-Sicherheit

Häufig wird Cyber-Sicherheit falsch verstanden. Zum einen besteht sie nicht aus einzelnen Maßnahmen und Programmen, die man durchführt oder installiert. Zum anderen sind weit mehr Verantwortliche betroffen als vermeintlich angenommen.

Die IT beispielsweise führt Identity & Access Management zwar zumeist ein, IAM betrifft jedoch das gesamte Unternehmen und die Stakeholder – externe Verbindungen in der Lieferkette, ob Partner, Kunden oder Lieferanten. IAM spielt bei den Vorgaben der neuen Cyber-Regularien eine tragende Rolle, auch wenn NIS2 diese Komponente nicht explizit nennt.

IAM ist ein präventiver Teil von Cyber-Abwehr

IAM-Systeme entstanden aus Compliance-getriebenen Gründen und um intern Daten und Systeme vor unbefugtem Zugriff zu schützen. Die IT-Abteilung ist dafür zuständig, in großen Unternehmen sogar ein eigenständiges IAM-Team. Aber auch HR-Bereiche können federführend sein.

Cyber-Sicherheit aller Identitäten, die ein Unternehmen verwaltet, ist nicht mit Hilfe eines internen IAM-Systems zu lösen.

Stephanie Ta, Syntlogo GmbH

Die identitätsrelevante Komponente, wie der Datenschutz und die Prozesse für On- und Offboarding, auch als User-Life-Cycle bekannt, komplettierten später die Aufgaben interner IAM-Systeme. Cyber-Sicherheit für Identitäten entstand durch die Ausweitung der identitätsbezogenen Informationssicherheit um mobile oder Cloud-Dienste und mit der Digitalisierung der Lieferkette wie etwa Services für Externe. Ein Dreh- und Angelpunkt hierbei ist die Verantwortlichkeit für die Sicherheit externer Identitäten, die nicht bei der IT-Abteilung liegt. Häufig tun sich Unternehmen schwer das richtige Maß zu finden, auch diese Nutzer entsprechend zu schützen.

Führungskräfte vernachlässigen externe Nutzer-Sicherheit

Meist haben Geschäftsleiter diesen Aspekt gar nicht auf dem Schirm, denn das Marketing, der Einkauf oder ein Product Owner einer Anwendungssoftware ist gleichzeitig der Sicherheitschef externer Identitäten. Nur Datenschützer bilden dabei eine Querschnittsfunktion. Es ist nun an der Geschäftsführung sich dieser Verantwortung anzunehmen und wichtige Aufgaben, Maßnahmen und technische Anforderungen an die richtigen Verantwortlichen zu delegieren.

Um echte Cyber-Resilienz gemäß NIS2 zu erreichen, resultieren neue Anforderungen an die Identitätsverwaltung:

● Zero Trust-Prinzip

● Ende-zu-Ende-Sicherheit

● DSGVO-Umsetzung und Cyber-Sicherheit für alle mit dem Unternehmen vernetzten Nutzer

● Mehrstufige Strategien und Technologien, um eine erfolgreiche Cyber-Abwehr für diese Identitäten bereit zu stellen

● Interne IT-Sicherheit mit identitätsbezogenen Prozessen zu einer allumfassenden Cyber-Sicherheit verknüpfen

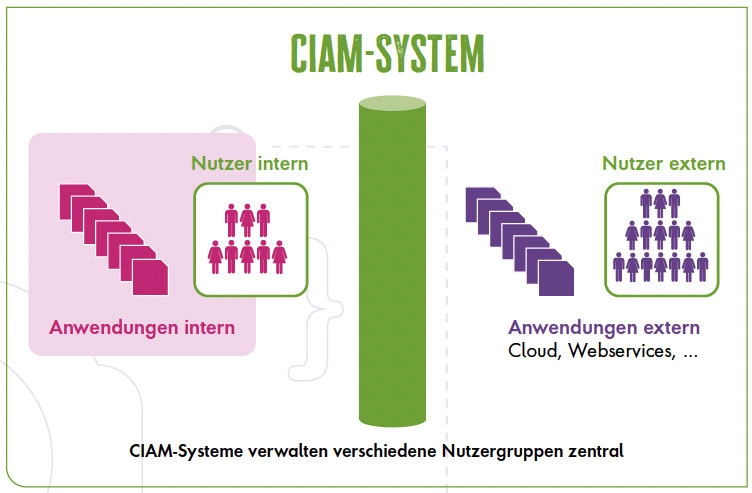

Durch die Verschmelzung identitätsbezogener, interner Prozesse mit der Außenwelt, wird es umso wichtiger eine zentrale „Single Source of Truth“ zu haben, die die Kontrolle und die Steuerung von Identitäten und ihren Berechtigungen ganzheitlich erledigt. Das kann bedeuten, dass interne und externe Quellen mit einem zentralen Customer Identity & Access Management-System verknüpft sind, welches insbesondere für die Cyber-Sicherheit und die effiziente Verwaltung der Nutzer verantwortlich ist.

Sicheres Berechtigungsmanagement als Wettbewerbsfaktor

Letztendlich darf die Geschäftsleitung diesen Aspekt nicht vernachlässigen, da die richtigen IAM-Funktionen das Unternehmen nicht nur cyber-resilient machen, sondern auch einen enormen Wettbewerbsvorteil bringen.

Zum Beispiel ist die Einführung von Single-Sign-On (SSO) – ein einziger Login für alle angeschlossenen Anwendungen – ein fruchtbarer Boden, der nicht nur die Sicherheit erhöht. Ein kleiner Exkurs dazu: Sicherheit durch Open Source Software.

In einem größeren Projekt im Jahr 2015 führte Syntlogo beispielsweise die IAM-Lösung Keycloak ein. Ursprünglich sollte der Einsatz der Open Source Software das Problem der vielen Logins in verschiedene Kundenportale lösen. Durch die hiermit wesentlich verbesserte User Experience erhöhte sich neben der Cyber-Sicherheit auch die Nutzungsrate des Online-Angebotes um 240 Prozent. Ein Effekt, von dem manche Unternehmen nur träumen können.

Open Source für SSO und MFA

Die Einführung von SSO bereitet sogar die Grundlage zur Einführung von Multi-Faktor-Authentifizierung (MFA), die mit Keycloak out-of-the-box für verschiedene Technologien bereitsteht.

Die Open Source-Lösung beinhaltet die, auf den neuesten Standards basierende Technik zur sicheren Authentifizierung. Durch die lebendige Community sind alle Login- und Registrierungsprozesse sicherheitstechnisch up-to-date.

Mit seiner Flexibilität verschiedene Verzeichnisdienste und Identity Provider anzubinden, dient Keycloak als zentrale Nutzerverwaltung zwischen internen und externen Diensten und Anwendungen. Das Self-Hosting oder ein Keycloak as a Service bietet vergleichsweise günstige und schnelle Wege, um die Cyber-Sicherheit stark zu erhöhen. Und zwar aller Identitäten, die ein Unternehmen zu verwalten hat.

Die Lösung besitzt eine moderne REST-Schnittstelle, unterstützt perfekt die Standardprotokolle OIDC und SAML2 und lässt sich einfach um eigene Erweiterungen ergänzen. So kann diese Software auch den heutigen Enterprise-Anforderungen gerecht werden.

Erweiterung als CIAM-System

Möchte man Keycloak als CIAM-System einsetzen, dann ist ein zentraler Aspekt die User Experience. Durch die Adaptier- und Erweiterbarkeit der Oberflächen kann eine nahtlose Integration erfolgen. Damit die Lösung als zusätzliche Sicherheit nicht zur Hürde für den Nutzer wird, lassen sich Registrierungs- und Anmeldeprozesse optimal anpassen.

Gerade für NIS2 spielen Berechtigungen eine tragende Rolle. Oft bedarf es einer ausgefeilten Berechtigungsverwaltung in Form dezentraler Berechtigungsstrukturen. Die manuelle Verwaltung von Identitäten kann zu einer mühseligen Aufgabe für einen zentralen IT-Support mutieren. Nur durch Automatisierung und Dezentralisierung lässt sich eine moderne Vergabe und Kontrolle von Rechten und Rollen effizient und sicher umsetzen.

Interessante Funktionen können die sogenannte Delegierte Administration sein, die im B2B-Bereich mit einer dezentralen Organisationsverwaltung durch Business Administratoren oder Projektleiter möglich ist. Im Consumer-Bereich ist die Abbildung von Familien-Accounts enorm praktisch, wenn Kinder oder Jugendliche noch nicht die gleichen Rechte besitzen, wie die erwachsenen Eltern.

Auch hier ist der Einsatz einer durch Keycloak-gestützten MFA-Technologie realisierbar. Sogar die neuesten Entwicklungen mit Passkeys sind damit problemlos umsetzbar.