In einer vernetzten Welt, in der immer mehr Identitäten (Kunden, Communities, Special Interest Groups, Partner, aber auch Mitarbeiter), Geräte und Anwendungen von verschiedenen Standorten aus sicheren Zugriff auf Unternehmensdaten benötigen, ist Digitale Transformation längst keine Zukunftsmusik mehr, sondern bereits Realität.

Herkömmliche Lösungen für das Zugriffsmanagement (IAM/Identity Access Management) sind mit diesen Herausforderungen aufgrund der großen Datenmenge und der -komplexität überfordert, liegt ihr Schwerpunkt doch auf der internen Sicherheit und mitarbeiterbezogenen Aktivitäten. Sie wurden für die Verwaltung der Identitäten einer festen Anzahl von Benutzern konzipiert, die eine bestimmte Zahl von Aufgaben erledigen.

Die für eine effektive digitale Transformation erforderliche Strategie stellt diese konventionelle Herangehensweise jedoch auf den Kopf, indem sie sie um die externe (Kunden)identität ergänzt und diese ins Zentrum des Modells rückt.

Vom reinen Besucher zum bekannten Kunden

Gefragt sind ein klarer Plan und ein wirksames Instrumentarium für jeden Kanal und jedes Gerät, um anonyme Besucher in bekannte Benutzer zu verwandeln, eine einheitliche Sicht auf jeden Besucher über sämtliche Kontaktpunkte hinweg zu gewinnen und deren oft spezifischen Zugriff auf die Unternehmensdaten zu organisieren.

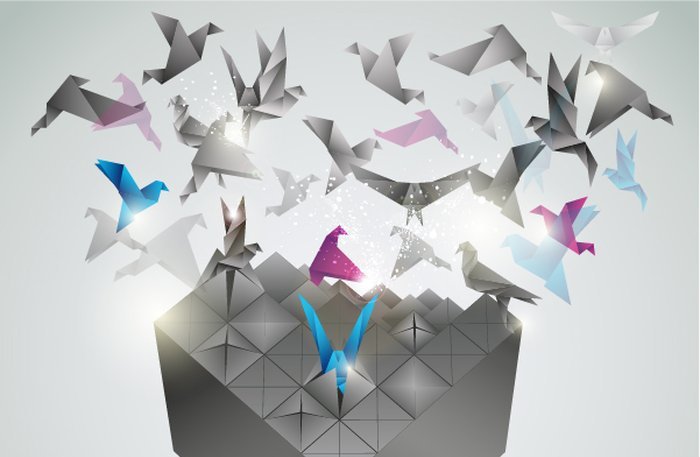

Bild 1: Die Evolution der Identität (Quelle Gigya).

Das ist sicher leichter gesagt als getan. Vor allem große Multi-Marken-Unternehmen mit komplexen Strukturen und Datenbeständen, die getrennt voneinander in mehreren Abteilungen gelagert werden, werden sich hier schwer tun. Diese Lücken mit internen Ressourcen zu schließen, und Identitäten mittels individueller Lösungen zu verwalten oder bestehende Systeme in einem Standard-IAM-System „On-Premise“ zu konsolidieren, dürfte sich als äußerst aufwendig und kostspielig erweisen. Schließlich wurden die traditionellen Lösungen besonders im Hinblick auf Sicherheit entwickelt und bieten daher keinesfalls die erforderliche skalierbare und flexible Performance, um in einer modernen digitalen Welt konkurrenzfähig zu bleiben.

Eine Lösung zur Bewältigung dieser Herausforderung bietet eine neue Generation von Cloud-basierten Lösungen für Customer Identity Access Management (CIAM), wie sie der amerikanische CIAM-Spezialist Gigya anbietet. Eine solche Plattform tritt ergänzend zur traditionellen IAM-Lösung hinzu, indem sie unterschiedliche Systeme und Daten durch die Kombination von anpassbaren traditionellen und modernen Anmeldeformen, modernem Profil-Management, Analytik sowie Tools für soziales Engagement und Loyalität integriert.

Das neue Technologiekonzept zeichnet sich durch vier wichtige Aspekte aus:

- Flexibel: kann sich an neue Geräte, Authentifizierungsmethoden und digitale Technologien anpassen

- Erweiterbar: fähig zur dynamischen Skalierung, um massiven Traffic zu verarbeiten und gleichzeitig zuverlässig und dauerhaft die Leistung aufrechtzuerhalten

- Kundenorientiert: kann nahtlos eine Vielzahl von Daten sammeln, zusammenführen und verwalten und in Echtzeit für das gesamte Unternehmen verwertbar machen

- Datenschutzkonform: unterstützt Unternehmen bei der Umsetzung der lokalen und internationalen Datenschutzrichtlinien für digitale User

Worin unterscheiden sich IAM und CIAM?

Dimensionen

- IAM: Systeme wurden für den Einsatz durch interne Mitarbeiter, Auftragnehmer und Partner entwickelt und umfassen Hunderttausende Identitäten.

- CIAM: Systeme wurden für die Nutzung durch Endkunden entwickelt und umfassen Millionen, manchmal sogar Milliarden Identitäten.

User Experience

- IAM: IT initiiert die Bereitstellung firmeneigener Profile, die in der Regel aus HR-Systemen stammen.

Self-Service-Optionen für Benutzer werden durch IT-Richtlinien bestimmt.

Die User Experience wird durch vom Benutzer vorgegebene Prozesse und Berechtigungen defniert, Vertrauen wird vorausgesetzt. - CIAM: Identitäten werden im Lauf der Zeit aus verschiedenen Quellen gewonnen und daher extern, statt firmeneigen.

Benutzer registrieren sich freiwillig selbst und können sich über verschiedene Berührungspunkte anmelden.

Die User Experience definiert sich durch personalisierte Interaktionen auf der Basis von Daten, die der Kunde zur Verfügung stellt, Vertrauen wird verdient.

Performance

- IAM: Die Performance wird in erster Linie im Hinblick auf Sicherheit optimiert.

Da Identitäten firmeneigen sind, gibt es eine relativ hohe Latenztoleranz, wenn Geschäftsprozesse genutzt werden.

Datenpunkte werden durch die IT vorgegeben und in stark strukturierten Verzeichnissen und relationalen Datenbanken gespeichert. - CIAM: Systeme wurden für den Einsatz durch interne Mitarbeiter, Auftragnehmer und Partner entwickelt und umfassen Hunderttausende Identitäten.

Diese Konferenz könnte Sie interessieren:

IAM CONNECT vom 19.-21.03.2018 in Berlin

Die Basis für neue Geschäftsmodelle

mit unserem Autor Roland Markowski von Gigya

Gesetzliche Anforderungen

Ein wichtiger Aspekt beim Management externer Identitäten ist dabei das Thema Datenschutz, dessen Anforderungen unaufhaltsam steigen. Im April 2016 verabschiedete die EU ihre neue Datenschutz-Grundverordnung (EU-DSGVO), die alle Unternehmen weltweit, die personenbezogene Daten von EU-Bürgern erfassen, bis Mai 2018 umsetzen müssen – anderenfalls drohen hohe Geldbußen.

Die neue Verordnung stellt erhebliche Herausforderungen an die Data Governance in Unternehmen, da der Begriff der „personenbezogenen Daten“ sehr umfänglich definiert ist und sämtliche IDs in allen digitalen Marketing-Systemen einschließt. Neben der ausdrücklich einzuholenden Einwilligung des Kunden zur Nutzung seiner Daten hat er zukünftig ein umfassendes Informationsrecht, das Recht auf „Vergessenwerden“ und in Verbindung mit dem Rückzug der Einwilligung ein Recht auf das „Einfrieren“ der Nutzung seiner Daten. Um diese Vorgaben zu erfüllen, müssen sich Unternehmen von Punktlösungen verabschieden und eine Plattform für das Vorhalten aller personenbezogenen Daten – im weit gefassten Sinne – rund um die externe Identität aufbauen. Nur so können sie allen Informationspflichten nachkommen und das Vergessenwerden sowie das Einfrieren der Nutzung personenbezogener Daten steuern.

Convenience rückt in den Vordergrund

Externe Nutzer von digitalen Services erwarten, insbesondere bei mobilen Geräten, einfach zu bedienende Identifikationsverfahren. Unternehmen forcieren daher zunehmend die Einführung sicherer, moderner Anmeldealternativen. Dazu zählen zum Beispiel Social Login, bei dem Verbraucher sich mit einem bereits existierenden Konto bei einem sozialen Netzwerk, z.B. Facebook, an anderer Stelle anmelden können, die Zwei-Faktor-Authentifizierung, die traditionelle Benutzernamen und Passwörter mit einer persönlichen Sicherheitsfrage oder einem Bestätigungs-Code per SMS kombiniert, und die biometrische Authentifizierung, wie Fingerabdruck-Scan, Spracherkennung, Gesichtserkennung oder Iris-Scan.

Bild 2: So werden Kunden überzeugt (Quelle Gigya).

Biometrische Identifizierungsverfahren, die deutlich sicherer sind als alte passwortbasierte Verfahren, werden dabei in naher Zukunft mit Sicherheit noch an Bedeutung gewinnen. Noch vor wenigen Jahren galten diese Verfahren als zu langsam, teuer und eher unzuverlässig. Insbesondere fehlte es aber an der nötigen Benutzerakzeptanz, wobei berührungslose Techniken noch eher akzeptiert wurden als solche mit Körperkontakt, da bei letzteren höhere Hemmschwellen zu überwinden waren.

Mittlerweile sind Hard- und Software effizienter geworden und die Systeme entsprechend zuverlässiger und schneller. Darüber hinaus sinkt die Nutzungshemmschwelle, je länger die Technologien bekannt sind und je einfacher sie in der Handhabung werden. Dies bestätigen auch die Ergebnisse einer Umfrage unter insgesamt 4.000 Verbrauchern in den USA und Großbritannien, die Gigya in Auftrag gegeben hat. Demzufolge gaben 52 Prozent der Befragten – aus jeder Generation, vom Baby-Boomer bis hin zum Millennial – an, bei der Anmeldung lieber alternative Methoden als die herkömmliche Variante „Benutzername plus Passwort“ zu nutzen.

User Experience

Mit den neuen Möglichkeiten steigen auch die Anforderungen seitens des Kunden an die Anwendererfahrung, die „User Experience“. Der digitale Konsument von heute ist mobil und hochselektiv. Er bewertet jede Interaktion nach Wert und Bequemlichkeit. Gefragt ist ein hohes Maß an Personalisierung, die durch eine wahre Flut „cooler“ Apps mit immer weiter gespannten Funktionalitäten zur Selbstverständlichkeit wird. Nach und nach werden sich die Anwender – nicht zuletzt in Reaktion auf innovative Projekte von Versicherern und Krankenkassen – auch zunehmend des Werts ihrer Daten bewusst.

Folglich wird die User Experience in einer digitalen Welt, die von hoher Komplexität geprägt ist, zum entscheidenden Wettbewerbsfaktor. Um diesen Faktor richtig einzuschätzen und zu messen, reicht es nicht mehr aus, die User Experience anhand einzelner Transaktionen und Kontaktpunkte zu messen. Vielmehr müssen sogenannte Journeys erfasst werden, die mehrere digitale und reale Berührungspunkte überspannen. Die Bereitstellung einer reibungslosen, vertrauenswürdigen und zuverlässigen Erfahrung über alle Geräte und Kanäle hinweg ist nicht nur die Anwender attraktiv, sondern trägt entscheidend dazu bei, langfristige gegenseitige Kundenbeziehungen aufzubauen.

Für eine erfolgreiche digitale Transformation ist daher entscheidend, dass sämtliche Abteilungen im Unternehmen die Bedeutung der Benutzer- und Kundenidentität verstehen. Gefordert ist hier die enge Zusammenarbeit von IT, IAM-Abteilung und digitalem Marketing, um trotz unterschiedlicher Zugriffsrechte und Sicherheitsabwägungen und angesichts des Volumens, der Vielfalt und der Geschwindigkeit, mit der Daten aus dem neuen digitalen Markt und dem Internet der Dinge anfallen, allen Anwendern eine überzeugende User Experience zu bieten.

Schließlich wollen Kunden durchaus neue Technologien verwenden, benötigen jedoch darüber hinaus die Sicherheit, dass ihre Identität geschützt und die Freigabe ihrer Daten auf verantwortungsvolle Weise erfolgt. Unternehmen, die dieses Potenzial effizient nutzen, können gefragte Dienstleistungen und Informationen zielgenau sowie zum richtigen Zeitpunkt über das am besten geeignete Medium bereitstellen. Letzten Endes werden nur Unternehmen, denen es gelingt, traditionelles IAM und modernes CIAM effizient miteinander zu verbinden, ihr Potenzial voll ausschöpfen und die digitale Transformation erfolgreich bewältigen.