Er ist eine der schillerndsten Figuren der Hackerszene: IntelBroker macht immer wieder mit spektakulären Angriffen auf namhafte Unternehmen von sich reden. Doch wer ist dieser Hacker überhaupt? Was treibt ihn an? Und was kommt als nächstes auf uns zu?

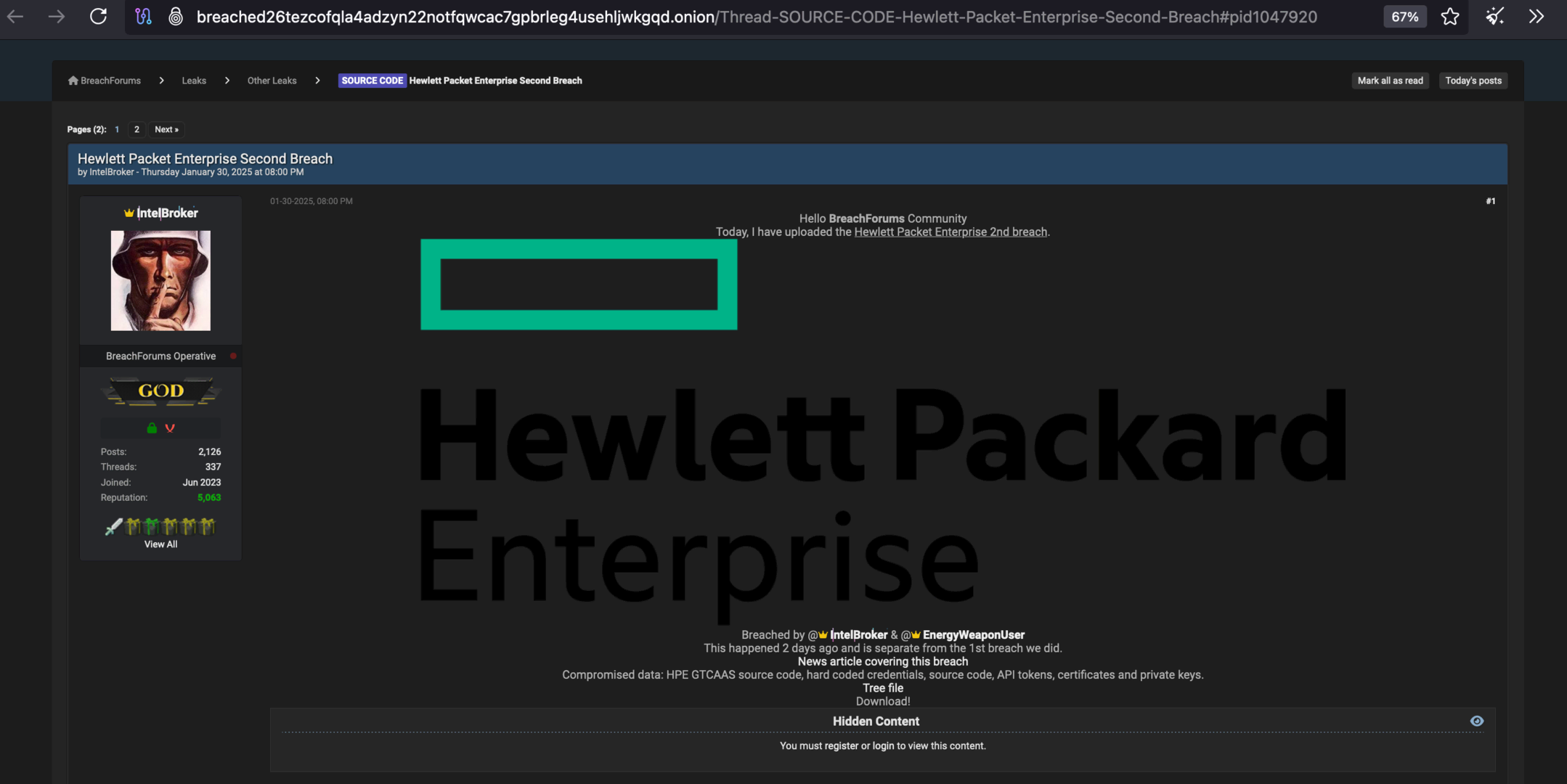

Für Hewlett Packard Enterprises (HPE), eines der größten IT-Unternehmen der USA mit 60.000 Mitarbeitern, begann das Jahr 2025 mit einem schwerwiegenden Sicherheitsvorfall. IntelBroker behauptete in einem Post seines berüchtigten BreachForums, zusammen mit zwei anderen Hackern diverse Unternehmensdaten erlangt zu haben und bot diese dort zum Verkauf an. Dies war bereits sein zweiter Diebstahl bei HPE. Zu den erbeuteten Daten gehörten diesmal Quellcode aus privaten Github Repositories, Docker Builds sowie Zertifikate mit privaten und öffentlichen Schlüsseln. Zudem waren offenbar Source Code von Zerto sowie der Server-Management-Schnittstelle iLO mit dabei. Quasi als „Dreingabe“ gab es Zugänge zu APIs, WePay und Github.

HPE reagierte umgehend und gab bekannt, dass der Geschäftsbetrieb nicht betroffen sei. Auch seien keine Kundendaten kompromittiert worden. Ob das stimmt? Unklar, denn das klingt wie eine typische Beschwichtigung nahezu aller Unternehmen, die von IntelBrokers in den letzten Jahren angegriffen wurden. Doch vielleicht war ja alles gar nicht so schlimm und einer der der prominentesten Hacker hat sich einmal wieder nur sehr öffentlichkeitswirksam in Szene gesetzt? Die Erfahrung zeigt, dass man die Aussagen von IntelBroker durchaus ernst nehmen muss, auch wenn es die eine oder andere branchenübliche Übertreibung gibt.

So musste beispielsweise selbst Europol im Mai vergangenen Jahres einräumen, Opfer eines Angriffs geworden zu sein. Man betonte dort zwar ebenfalls, dass die Kernsysteme nicht betroffen seien, doch man konnte nicht umhin, einzuräumen, dass unter anderem die Europol Platform for Experts (EPE) betroffen war. Das ist eine sichere Kommunikationsplattform zur Zusammenarbeit von Spezialisten verschiedener Polizeibehörden. Zudem veröffentlichte IntelBroker ein paar Beispieldatensätze und Screenshots, die nahelegen, dass er zumindest Zugriff als authentifizierter Nutzer auf das European Cybercrime Centre (EC3) hatte.

Vom Amateur zum Profi-Hacker

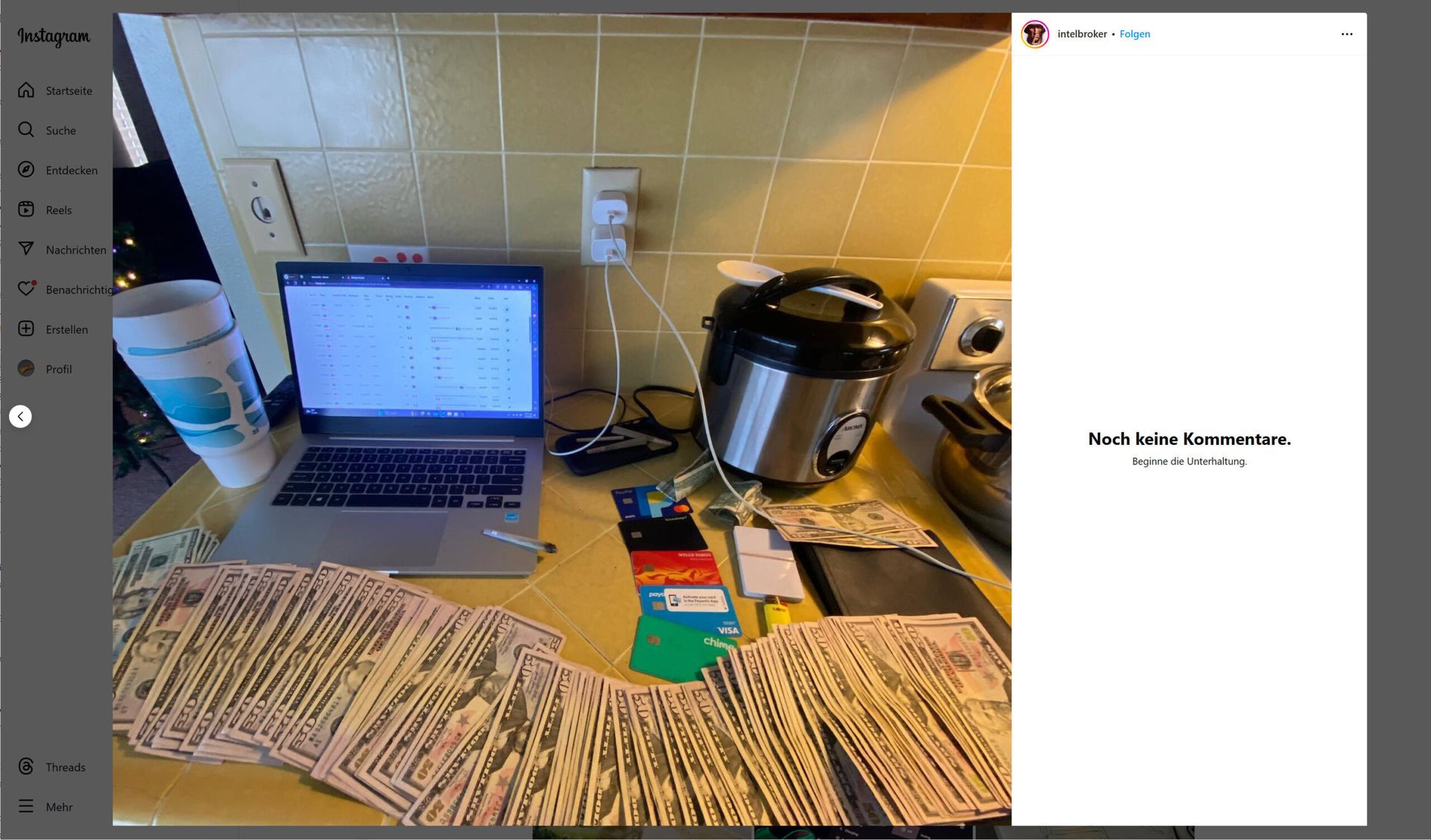

Auch wenn man sich klar machen muss, dass „IntelBroker“ ein Pseudonym ist, hinter dem alles Mögliche stecken könnte und dass sich andere Personen damit ebenfalls „schmücken“ könnten, geht doch eine besondere Faszination von dieser Person aus. Dies gilt umso mehr, als IntelBroker nicht nur durch spektakuläre Hacks auf sich aufmerksam macht, sondern sich auch geschickt zu inszenieren weiß. Das fängt mit der Übernahme des BreachForums im August 2024 an und reicht sogar bis zu einem Instagram-Account mit knapp 12.000 Followern. Auf diesem umgibt sich wer auch immer mit den Insignien des plötzlichen Reichtums und nutzt als Avatar das Bild des Wehrmachtssoldaten mit Finger vor dem Mund. Das ist das neue, mittlerweile berühmt-berüchtigte Erkennungszeichen von IntelBroker. Die Posts zeigen iPhones, Kreditkarten Autos, Marihuana und immer wieder große Mengen amerikanischer Dollarscheine. Willkommen in der Gangster-Welt.

Wie finanziell erfolgreich IntelBroker tatsächlich ist, darüber lässt sich nur spekulieren. In einem in mehrfacher Hinsicht bemerkenswerten Interview im deutschsprachigen Podcast „Inside Darknet“ spricht er von Einnahmen von bis zu 800.000 Dollar pro Jahr. Bemerkenswert ist dieses Interview auch insofern, als es alle journalistischen Standards unterläuft. So wird etwa nicht angegeben, wann und in welcher Form das Interview geführt wurde.

Zudem ist es per KI übersetzt und in deutscher Sprache ausgegeben, angeblich, da IntelBroker Englisch nur schlecht beherrscht und um das Gespräch „flüssiger“ erscheinen zu lassen. Ein weiteres Interview hat er der englischsprachigen Security-Website „The Cyber Express“ gegeben, die dies allerdings auch nur in stark bearbeiteter Form und ohne Angabe zu den Hintergründen des Interviews veröffentlicht hat – in Form von Exzerpten. In beiden Interviews bestreitet IntelBroker vehement, Teil eines größeren Teams zu sein. Denn immer wieder wurde der Hacker mit anderen Gruppierungen in Verbindung gebracht, etwa einer iranischen Persistent Threat Group. Zudem gehört IntelBroker einer inzwischen inaktiven Gruppe des BreachForums an, die den rassistischen Titel „CyberNiggers“ trägt. Doch selbst in diesem Zusammenhang betont IntelBroker immer wieder seine Eigenständigkeit, auch wenn die Gruppenmitglieder wohl zumindest teilweise eng zusammengearbeitet haben.

Damit kommen wir zur Biografie des Hackers, die wie alle anderen Angaben mit Vorsicht zu bewerten ist. IntelBroker behauptet, aus Serbien zu stammen, aus Sicherheitsgründen jedoch derzeit in Russland zu leben. OSINT-Informationen zeigen eine Verbindung zu einem Minecraft-Account, der mit ihm in Verbindung gebracht wird und der als serbisch gelistet ist. Auch zahlreiche von IntelBroker genutzte VPN-Verbindungen stammen aus Serbien. Das alles könnte allerdings ebenso gut eine bewusst gelegte falsche Fährte sein. Nach seinen eigenen Angaben im Podcast-Interview hat IntelBroker mit 20 Jahren mit dem Hacken angefangen. Und dies, obwohl er damals in Serbien zuvor nur als normaler Netzwerktechniker gearbeitet hatte und lediglich über einfache Programmierkenntnisse verfügte. Durch das Hacken von Online-Spielen und Reverse Engineering habe er seine Fähigkeiten dann aber nach und nach erweitert.

Mit Erfolg offenbar, denn die Liste der von ihm angegriffenen Unternehmen ist ebenso lang wie hochkarätig. Über 80 Beiträge auf BreachForums von ihm behandeln Leaks, Zugangsverkäufe und den Verkauf von Vulnerabilities. Darüber hinaus erwähnt er Verkäufe für Zugänge von über 400 Unternehmen. Man kann daher davon ausgehen, dass zumindest Hunderte von Unternehmen von ihm ins Visier genommen wurden. Zu den prominentesten Opfern zählen neben HPE und Europol etwa General Electric, AT&T, Verizon, Cisco, Apple und AMD. Hinzu kommen hochvolumige Daten-Leaks, die auf ihn zurückzuführen sind. Beim Los Angeles International Airport Data Breach wurden beispielsweise 2,5 Millionen Datensätze mit persönlichen Daten gestohlen. Beim Leak des größten US-amerikanischen Asia-Lebensmittelladens „Weee!“ waren gar elf Millionen Kunden betroffen.

Der Modus Operandi von IntelBroker

Doch wie geht IntelBroker bei seinen zahlreichen Angriffen vor? Alle bisherigen Data Breaches von ihm sind ähnlich wie Ransomware-Angriffe opportunistisch und ungezielt. Intelbroker sammelt zumeist Daten aus der erstmöglichen Quelle und verkauft diese an andere. Das unterscheidet ihn von anderen Hacker-Gruppen, die eine komplette Kompromittierung der Infrastruktur des Opfers anstreben und es anschließend erpressen. Von den klassischen Advanced Persistent Threats (APT) muss man IntelBroker daher ganz klar abgrenzen, obwohl er sich selbst wohl gerne als eine solche Bedrohung ansehen würde.

Doch IntelBroker hat weder die Ressourcen noch die Expertise, um auf diesem Level zu operieren. Zudem scheint er über keine klare Zielsetzung zu verfügen. Betrachtet man etwa Gruppen wie APT28 und Lazarus, werden diese Unterschiede deutlich. Allerdings ist die Bezeichnung „Gruppe“ etwas ungenau und man sollte besser von „Clustern“ sprechen. Die Attribution ist schließlich in den meisten Fällen schwierig und wahrscheinlich agieren oft mehrere Teams unter einem gemeinsamen Schirm. So verfolgt der APT28-Cluster etwa rein politische und militärische Ziele, während der Lazarus-Cluster sowohl politische als auch finanzielle Ziele anstrebt.

IntelBrokers Data Breaches sind deswegen jedoch keineswegs als eine geringere Bedrohung einzustufen. Das gilt umso mehr als er – einmal sogar unwissentlich wie er selbst einräumt – Daten bereits an Geheimdienste verkauft hat. Nach seinen Aussagen in verschiedenen Foren-Beiträgen umfasst sein Modus Operandi mehrere Techniken wie beispielsweise das Ausnutzen von Schwachstellen in öffentlich zugänglichen Anwendungen, um sich etwa einen ersten Zugang zu den Zielorganisationen zu verschaffen. Es kann aber nicht ausgeschlossen werden, dass IntelBroker auch von anderen Akteuren Informationen und Daten erwirbt. Gängige Methoden für die Beschaffung von Zugangsdaten sind zudem Stealer-Protokolle. Hieraus können etwa personenbezogene Daten für Angriffe gewonnen werden. Aus seinen Leaks lässt sich zudem entnehmen, dass IntelBroker nach dem Eindringen unautorisierte Befehle ausführt und Konten manipuliert.

Offenbar erweitert IntelBroker gezielt seine Privilegien in kompromittierten Netzwerken. So erhält er Zugriff auf höhere Ebenen und umgeht Sicherheitsmaßnahmen. Wie viele andere Hacker wendet er dabei Taktiken zur Verschleierung an, um seine Aktivitäten schwerer erkennbar zu machen. Diese Aktivitäten könnten also über den anfänglichen Zugang und die Persistenz deutlich hinausgehen. Insofern ist es fraglich, ob die oft schnell veröffentlichten Statements der betroffenen Organisationen über die Begrenztheit der Schäden tatsächlich immer zutreffend sind. Man sollte schließlich nicht unterschätzen, dass IntelBroker sensible Daten über Befehls- und Kontrollkanäle exfiltriert, wodurch er möglicherweise umfassende sensible Informationen gewinnt.

Who’s next?

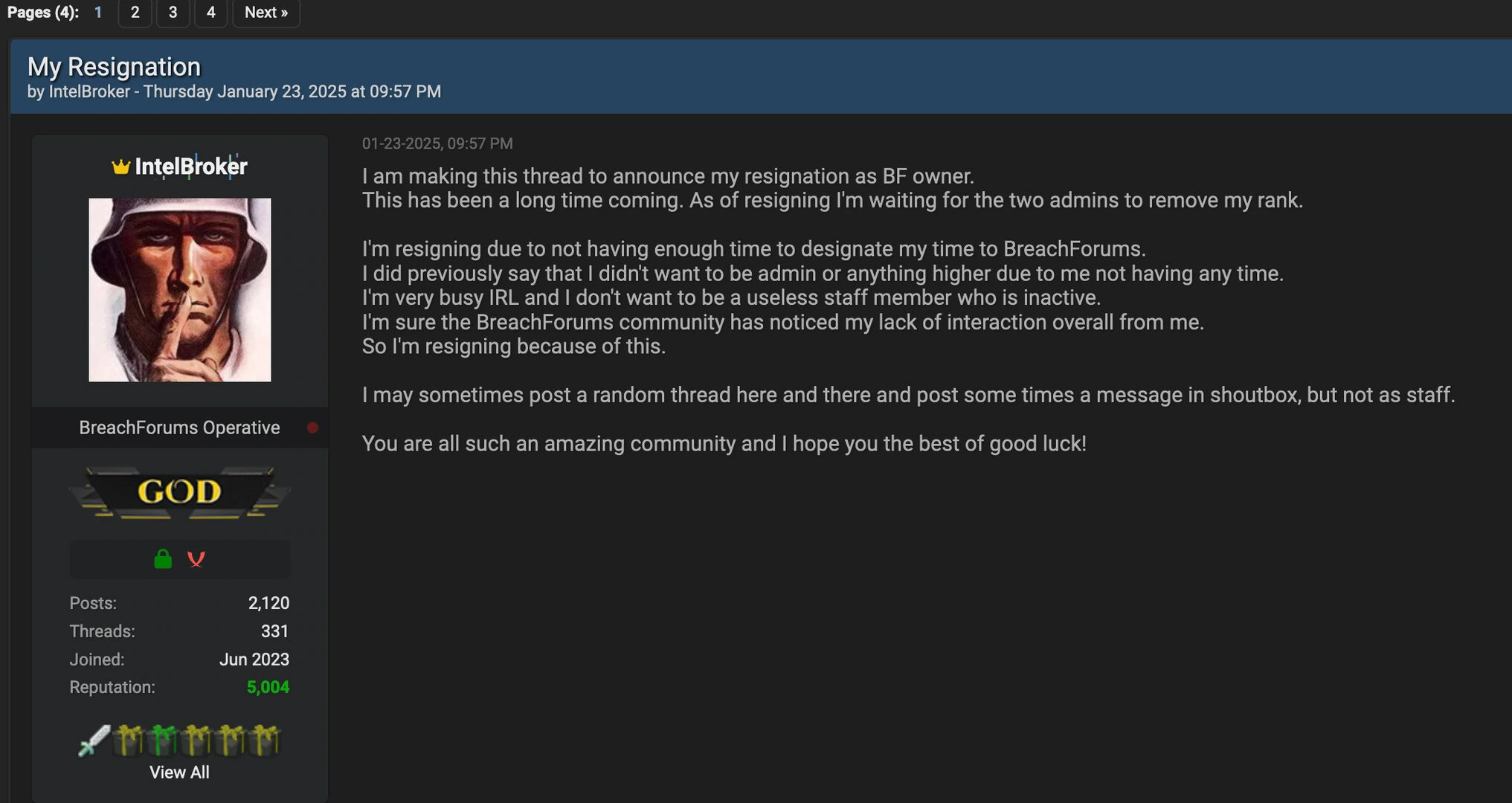

Am 23. Januar 2025 überraschte IntelBroker nicht nur seine Community, sondern auch viele Beobachter der Hacker-Szene: In einem „My Resignation“ betitelten Post gab er bekannt, dass er als Owner des BreachForums zurücktritt. Das bedeutet aber nicht, dass das Forum aufgelöst wird, auch wenn es im Jahr zuvor vom FBI kurzzeitig vom Netz genommen wurde. In diesem Zusammenhang wurde der damalige Owner („Baphomet“) festgenommen. Ihn ereilte damit das gleiche Schicksal wie zuvor bereits „Pompompurin“. Dass IntelBroker ebenfalls eine Verhaftung befürchtet, ist eher unwahrscheinlich. Im Gegenteil, er schreibt, dass er für BreachForums einfach nicht mehr genügend Zeit habe. Er sei momentan sehr beschäftigt in seinem realen Leben – was immer das heißen mag. Für BreachForums kündigt er jedenfalls bereits zwei neue Admins an und auch er selbst wolle sich ab und an mit einem Post zu Wort melden. Bereits zwei Wochen ließ er seinen Worten Taten folgen. Im Februar bot IntelBroker bereits wieder einen Breach an, diesmal die Datenbank des peruanischen Pharmazieunternehmens Inkafarma.

Es ist also nicht davon auszugehen, dass sich IntelBroker dauerhaft zur Ruhe setzt. Doch selbst wenn, würde die Gefahr für Unternehmen nicht geringer werden. Es gilt daher, das Dark Web weiterhin genau zu beobachten. Denn auch wenn man die Identität von IntelBroker und anderen Hackern nie herausfinden wird, kann man doch zumindest ihr Vorgehen analysieren – und daraus geeignete Maßnahmen zum Schutz seiner Organisation ableiten.

In diesem Zusammenhang ist zunächst die Absicherung und das Monitoring von Cloud-Umgebungen wichtig. Genauso müssen aber auch die Clients gegen Infostealer Breaches abgesichert werden. Hier hat sich etwa eine Endpoint Detection and Response (EDR) nahezu überall durchgesetzt. Darüber hinaus sollte man aber auch das Dark Web auf Breaches hin überwachen und bei bekannt gewordenen Infostealer Dumps sofort hellhörig werden. Ebenfalls wichtig ist es, die eigenen, aus dem Internet erreichbaren Systeme und Applikationen auf Schwachstellen zu überprüfen. Hier ist es empfehlenswert, ein Vulnerability Management zu etablieren. Schließlich hat IntelBroker in der Vergangenheit oft Lücken oder Fehlkonfigurationen ausgenutzt, beispielsweise in „Jenkins“.

Auf Unternehmen kommt also einiges an Arbeit in Bezug auf ihre IT Security zu. All diese Anstrengungen werden Angriffe von Hackern nicht aufhalten. Doch gerade IntelBroker hat gezeigt, dass Bedrohungsakteure oft opportunistisch vorgehen und den Weg des geringsten Widerstandes wählen. Und zumindest davor kann man sich schützen. Auf den „Ruhm“, sich als ein weiteres Opfer von IntelBroker in die lange Liste einzureihen, kann jedes Unternehmen jedenfalls gut verzichten.

Die Informationen und Analysen in diesem Artikel stammen vom SECUINFRA Falcon Team, das auf Digital Forensics und Incident Response spezialisiert und aktive Forschung im Bereich Threat Intelligence betreibt.