Die Zahl der Angriffe auf Systeme, Anwendungen und Infrastrukturen steigt unaufhörlich, und die Schadenssummen für die Anwenderunternehmen steigen mit.

Allein in Deutschland entstanden laut Bitkom im Jahr 2023 Schäden in Höhe von über 200 Milliarden Euro – eine Verdoppelung gegenüber 2019. Und das, obwohl auch die IT- und insbesondere die Security-Budgets in Unternehmen und Behörden kontinuierlich erhöht werden. Offensichtlich hat man in den Unternehmen die Gefahr erkannt, die Mittelbereitgestellt – aber das Problem trotzdem nicht in den Griff bekommen. Zeit für eine Analyse.

IT-Systeme sind komplex. Neue Infrastrukturen müssen viele Vorgaben erfüllen – aktuelle und meist auch zukünftige. IT-Security steht oft nicht an erster Stelle dieser Anforderungen. Sie soll häufig erst später nachgerüstet werden, um die Systeme gegen Angriffe immun zu machen.

Während es für die Funktionalität eines IT-Systems eine definierte und überprüfbare Anforderungsliste gibt, lässt sich eine solche für die IT-Sicherheit nicht erschöpfend erstellen. Denn es gibt unendlich viele denkbare Szenarien, die das System beeinträchtigen könnten – vom Anwenderfehler bis hin zum gezielten Angriff. Hinzu kommt: Cyberkriminelle entwickeln ihre Angriffsmethoden ständig weiter. Um bei der IT-Sicherheit die gleiche Gewissheit zu haben wie bei der Funktionalität, müsste ungleich mehr Zeit und Geld in das Härten des Systems als in dessen Entwicklung gesteckt werden. Trotzdem ist eine abschließende Prüfung auf Sicherheit unmöglich.

Security von Beginn an mitdenken

Um die Kosten im Griff zu behalten und das geforderte Sicherheitsniveau zu gewährleisten, bedarf es einer grundlegend anderen Herangehensweise an die IT-Sicherheit. Statt sich zunächst nur auf die Funktionalität von Systemen, Lösungen und Infrastrukturen zu konzentrieren und dann zu versuchen, Sicherheit nachträglich zu integrieren, muss die Security von Beginn an elementarer Bestandteil der Produkt- und Lösungsentwicklung sein. Sie ist keine Produkteigenschaft, sondern ein Entwicklungsziel – meist als Security by Design bezeichnet. Statt also erst überall Türen zu verbauen und anschließend ein Brandschutzkonzept umzusetzen, muss erst das Brandschutzkonzept stehen. Notwendige Türen sollten dann Teil dieses Konzepts sein.

Sicherheit von Grund auf: Security by Design, Security by Default und Zero Trust sind gelebte Firmen-DNA von IT-Security-Spezialist genua. Produkte wie die Central Management Station genucenter und Fernwartungslösung genubox erfüllen höchste Sicherheitsstandards. (Bildquelle: genua GmbH)

Ein weiteres Ziel ist Security by Default, also sicher vorkonfigurierte Lösungen out of the box. Nur mit diesen beiden Prinzipien lassen sich echte Sicherheitsfortschritte in IT-Infrastrukturen erzielen.

Technik allein löst das Problem allerdings nicht. Eine wesentliche Voraussetzung für bessere Sicherheitssysteme ist die Firmenkultur: Diese muss darauf ausgerichtet sein, Security by Design und Security by Default nachhaltig umzusetzen. Dies gilt für alle Unternehmen in der Lieferkette, denn der Endkunde allein kann keine umfassende Sicherheit gewährleisten. Zudem setzt nachhaltige Sicherheit ein proaktives Herangehen voraus. Reaktive Lösungen mit immer neuen Patches helfen wenig, da bis zum Einspielen dieser Flicken reale Sicherheitslücken existieren – und das, wie die Praxis zeigt, oft über Tage, Wochen oder gar Monate.

Auch führt das Patchen zu Störungen der Betriebsabläufe und zu Ausfallzeiten. Insbesondere nicht homogene Systeme, die nachträglich gehärtet wurden, sind davon betroffen. Denn Entwicklung und Sicherung solcher Systeme erfolgen nicht aus einer Hand. Am Ende sind diese Systeme bestmöglich nach außen geschützt, aber niemand weiß, ob nicht in einer Subroutine potenziell maliziöser Code schlummert, der ohne Patch und Update jahrelang läuft und plötzlich zu einem Problem werden kann – Stichwort Log4j. Hier ist nicht Open-Source-Software das Problem, sondern Entwicklungspraktiken die eher auf schnelle Ergebnisse als auf nachhaltige Wartbarkeit und Sicherheit ausgerichtet sind.

Einen proaktiven Ansatz wählen

Security by Design fördert einen proaktiven Ansatz für die IT-Sicherheit, in dem von Anfang an Schutzmaßnahmen gegen potenzielle Bedrohungen aufgebaut werden, anstatt erst nach deren Auftreten darauf zu reagieren. Sicherheitsbedrohungen werden frühzeitig im Entwurfsprozess antizipiert und entschärft, was Unternehmen erhebliche Kosten im Zusammenhang mit Sicherheitsvorfällen sparen kann. Systeme, die nach den Grundsätzen von Security by Design entwickelt wurden, genießen zudem oft größeres Vertrauen bei Anwendern und Kunden.

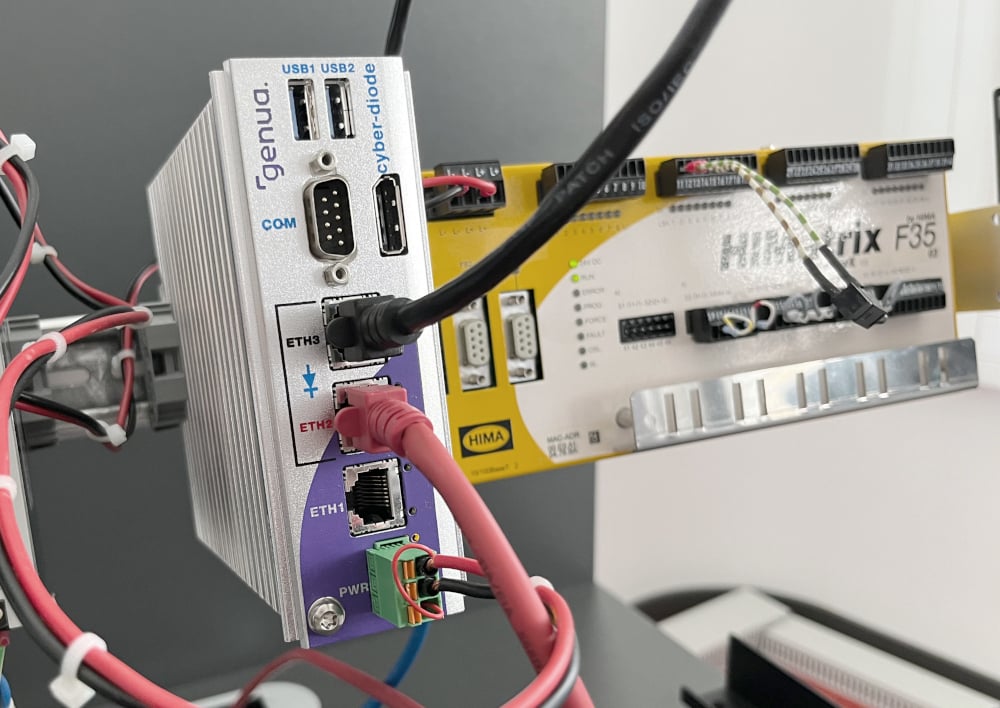

Richtungsweisend: Die cyber-diode von genua sendet Daten per OPC UA sicher aus einer Sicherheitssteuerung (hier: HIMatrix) an eine Cloud-Anwendung, um Prüfzyklen für Geräte und Steuerungen zu berechnen. (Bildquelle: genua GmbH)

Aber auch bei einer durchdachten Sicherheitsarchitektur gibt es keine hundertprozentige Sicherheit. Deswegen muss neben der Prävention auch dafür Sorge getragen werden, dass ein erfolgreicher Angriff nur minimalen Schaden anrichten kann. Mehrschichtige Sicherheitskonzepte, bei denen verschiedene Ebenen mit automatisierten Funktionen zum Erkennen und Abwehren von Angriffen (Detection and Response) abgesichert sind, können potenzielle Schäden drastisch reduzieren und sind daher ebenso Teil der Architektur wie leistungsfähige Recovery-Funktionen. Denn am Ende gilt der Grundsatz: Egal, was man an wen delegiert – den Schaden hat man selbst.

Zero Trust: Vertrauen ins Misstrauen

Das Reduzieren der Komplexität eines Systems ist ein wichtiger Schlüssel, um das höchstmögliche Maß an Security zu erlangen. Gleichzeitig ist genau das unglaublich schwierig, eben weil die Umgebungen so komplex sind und viele meist dynamische Anforderungen erfüllen müssen.

Anstatt eine bestehende Lösung ständig zu erweitern, ist es sinnvoller, sie in einfache Module zu zerlegen – oder zumindest in Komponenten mit einfachen, klar definierten Schnittstellen. Das Zusammenspiel dieser Komponenten über diese Schnittstellen muss leicht zu beschreiben, einzuschränken und kontrollierbar sein. Wie bei Anwendern sollte man das Prinzip der geringsten Rechte umsetzen. Die separierten, robusten Komponenten dürfen sich zudem nicht negativ beeinflussen können. Eine solche Separation führt zu mehr Robustheit gegenüber potenziellen Bugs, menschlichen Fehlern und Angriffen und hilft, das Schadenspotenzial zu verringern.

Security by Design setzt grundsätzlich eine Zero-Trust-Mentalität voraus, die in der Unternehmenskultur verankert sein muss. Das bedeutet, dass man nicht einmal dem eigenen Code vollständig vertrauen sollte, geschweige denn dem von Zulieferern.

Defense in Depth

Heutige Systeme und Netzwerke sind sehr komplex und dadurch fehleranfällig. Wirklich zu schützen sind sie nur durch mehrschichtige Sicherheitsmaßnahmen, die sich gegenseitig unterstützen, um bei Fehlern angemessen reagieren zu können (Defense in Depth). Ein solcher Multilayer-Ansatz sollte sowohl im Code als auch in der Infrastruktur verfolgt werden.

Darüber hinaus sind Penetration-Tests wichtig, um die Widerstandsfähigkeit gegen typische Angriffe zu testen und gezielte Härtungen vorzunehmen. Wobei klar sein muss, dass sich Security nicht in ein System „hineintesten“ lässt. Unabhängige Audits durch Experten und darauf aufbauende Zertifizierungen sind ein weiterer Baustein für vertrauenswürdige Sicherheit. Defense in Depth ist grundlegender Bestandteil von und damit Voraussetzung für Security by Design.

Zusätzlich zum Härten der Angriffsfläche mit Defense in Depth gilt es, auch die Größe der Angriffsfläche und den möglichen Schaden klein zu halten. Bei der eingehenden Kommunikation von extern helfen Perimeter-Firewalls, die auch ausgehende Kommunikation nach extern analysieren und filtern. Dadurch lässt sich bei einer erfolgreichen Kompromittierung die Steuerung durch den Angreifer und das Nachladen von Schadcode unterbinden. Laterale Bewegung von Angreifern, die den Perimeter bereits überwunden haben, lässt sich durch Mikrosegmentierung begrenzen. In einer solchen Situation zeigt sich dann die Stärke von Defense in Depth, da der Angreifer es zwar ins Netz geschafft hat, dort aber seine Ziele wie die Ausweitung von Zugriffsrechten nicht erreicht. Deshalb ist es wichtig, sich nie auf einzelne Schutzmechanismen zu verlassen.

Mehr Planungssicherheit durch Security by Design

Security by Design sorgt für eine bessere Planungssicherheit, denn es kann ungeplante Produktionsunterbrechungen aufgrund erfolgreicher Angriffe oder dem erforderlichen unverzüglichen Aufspielen von Not-Patches vermeiden. Auch der Personalbedarf lässt sich besser planen. Damit kann Security by Design dazu beitragen, die Gesamtkosten zu senken.

Komponenten wie das Netzmanagement oder Endpoint-Sicherheit sowie Firewalls müssen tief in das System eingreifen können und benötigen ihrerseits umfassende Zugriffsrechte. Bei falscher Auslegung oder Konfiguration können solche Lösungen schnell selbst zu Gefahrenherden werden – wie aktuelle Beispiele ausgenutzter Zero-Day-Sicherheitslücken zeigen. Daher sollten hier nur Systeme zum Einsatz kommen, die mit Security by Design und Security by Default entwickelt wurden.

Thomas Hertel (externer Fachjournalist)

genua GmbH