Die Cyberkriminellen von RedCurl setzen auf eine neue Strategie: Statt Endpunkte zu infizieren, konzentrieren sie sich gezielt auf Hypervisoren. Dieser Ansatz erlaubt es ihnen, möglichst lange unentdeckt zu bleiben und gleichzeitig erheblichen Schaden anzurichten.

Eine aktuelle Analyse von Bitdefender Labs belegt erstmals einen digitalen Erpressungsangriff dieser Art durch RedCurl.

Gezielte Sabotage von Hypervisoren

Statt klassische Endpunkt-Systeme zu kompromittieren, hat RedCurl ihre Taktik geändert. Indem sie sich auf Hypervisoren konzentrieren, erreichen sie mit geringem Aufwand eine massive Wirkung: Die Verschlüsselung virtueller Maschinen macht das Booten unmöglich, wodurch Unternehmen lahmgelegt werden können. Ein weiterer Vorteil dieser Methode liegt in der Tarnung – durch den Verzicht auf die übliche Öffentlichkeitsarbeit über Leak-Seiten bleiben die Angreifer so lange wie möglich im Verborgenen. Dadurch gewinnen sie Zeit, um mit den IT-Teams der betroffenen Unternehmen zu verhandeln, ohne dass sofort eine breite Alarmierung erfolgt.

Einstieg über Phishing – bewährte Angriffsmethode

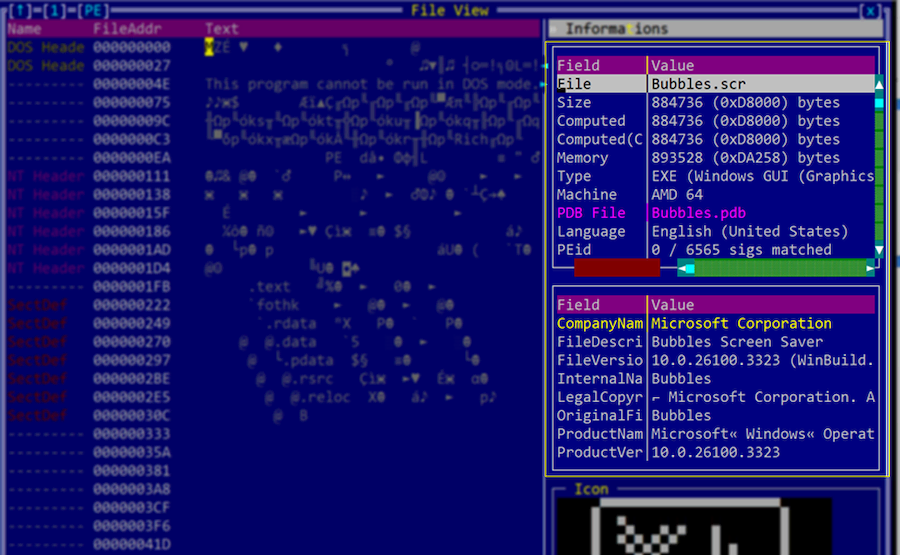

Wie bei vielen anderen Cyberangriffen beginnt auch hier alles mit einer Phishing-E-Mail. Die Angreifer versenden eine manipulierte IMG-Datei, die sich als Lebenslauf tarnt (z. B. „CV APPLICANT 7802-91542.SCR“). Diese Datei nutzt eine Schwachstelle aus: Sie wird als Disk eingebunden und führt beim Öffnen eine als Bildschirmschoner getarnte ausführbare Datei aus. Hierbei kommt eine bekannte Adobe-Sicherheitslücke für DLL-Sideloading zum Einsatz.

Missbrauch legitimer Tools zur Verschleierung

RedCurl nutzt sogenannte Living-off-the-Land-Techniken (LOTL), um möglichst unauffällig im System zu agieren. Dabei greifen sie auf legitime Windows-Tools zurück, um bösartige Prozesse auszuführen. Zu den genutzten Programmen gehören:

- pcalua.exe – eigentlich für die Kompatibilität älterer Software gedacht, wird hier für das Einschleusen von Schadcode missbraucht.

- rundll32.exe – dient dazu, bösartige DLLs auszuführen.

- powersehell.exe, wmic.exe, certutil.exe und tasklist.exe – übliche Administratoren-Tools, die zur Umgehung von Sicherheitsmaßnahmen zweckentfremdet werden.

Abbildung: Phishing-Anhang zum Start der Erpressung. Hinter einer Screensaver-Datei (.SCR) kommt nach Umbenennung eine ausführbare Datei zum Vorschein. Bildquelle: Bitdefender.

Gezielte Löschung von Backups

Besonders perfide ist die Strategie der Angreifer im Umgang mit Datensicherungen. Ihr Hauptskript enthält Mechanismen, um gezielt Backup-Verzeichnisse und virtuelle Hard-Disk-Dateien nach Hostnamen zu identifizieren und zu löschen. Dadurch verlieren Unternehmen die Möglichkeit einer schnellen Wiederherstellung, was den Druck zur Zahlung eines Lösegelds erheblich erhöht.

QWCrypt – Neue Ransomware von RedCurl

Die von Bitdefender identifizierte Schadsoftware trägt den Namen QWCrypt. Bislang war RedCurl primär für Cyberspionage und Datenexfiltration bekannt und arbeitete dabei ebenfalls mit LOTL-Techniken. Die neue Ransomware-Strategie stellt daher eine bemerkenswerte Erweiterung ihres kriminellen Portfolios dar.

Die Hintergründe dieser Entwicklung sind unklar. Zwar könnte es sich um eine rein finanzielle Motivation handeln, doch bisher gibt es keine Hinweise darauf, dass RedCurl gestohlene Daten verkauft. Andererseits könnte die breite geografische Streuung der Angriffe – unter anderem in den USA, Deutschland, Spanien, Mexiko und möglicherweise Russland – auf eine staatlich gelenkte Operation hindeuten.

Eines steht fest: Die gezielte Attacke auf Hypervisoren zeigt eine alarmierende Weiterentwicklung der Bedrohungslage im Bereich der Ransomware-Angriffe.