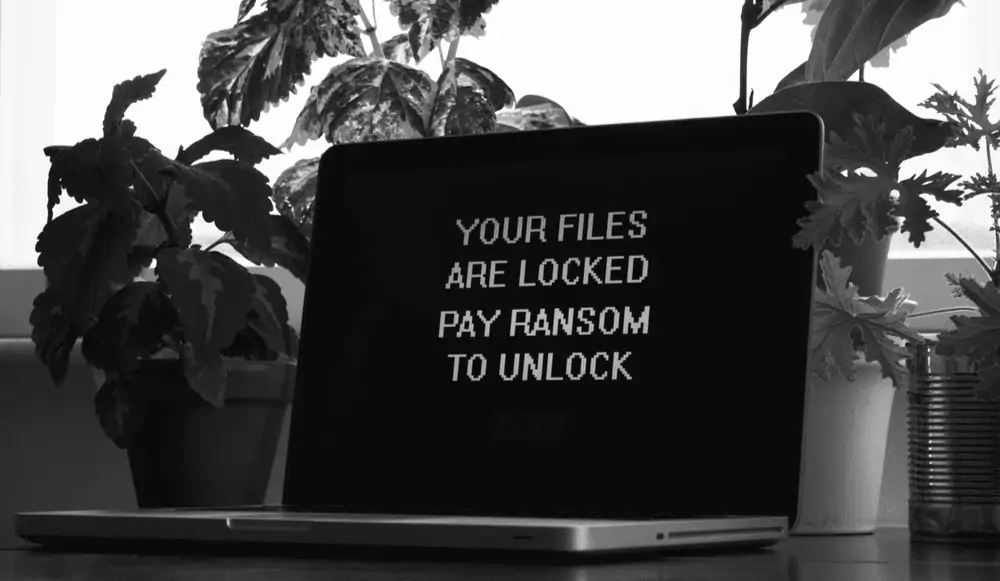

BlackByte hat sich seit Mitte 2021 einen Namen als Malware gemacht, die als Ransomware-as-a-Service (RaaS) bereitgestellt wird und damit zur Verbreitung von Lösegelderpressungen auf kritische Infrastrukturen in den USA beiträgt.

Mit Hilfe von BlackByte wurden bereits Lösegeldforderungen in Höhe von mehreren Millionen von einigen Opfern erpresst, da den Forderungen durch die Drohung der Veröffentlichung der gestohlenen Daten Nachdruck verliehen wird. Nun sind neue Varianten der Ransomware im Umlauf, die die Sicherheitsforscher von Zscaler einer genaueren Analyse unterzogen haben.

Dabei haben sie festgestellt, dass die Malware-Akteure BlackByte einem Redesign unterworfen haben und dazu von der Programmiersprache C# auf Go gewechselten. Die neue Go-Variante ist seit Februar 2022 im Umlauf und wartet mit vielen neuen Funktionen und aktualisierten Verschlüsselungsmechanismen auf. Gemeinsam ist beiden Versionen die seitliche Ausbreitung innerhalb befallener Infrastrukturen und das Exfiltrieren von Daten, bevor die Systeme verschlüsselt werden. BlackByte operiert zusätzlich mit verschiedenen Techniken, die die Analyse verhindern sollen und benutzt dazu eine Vielzahl dynamischer Verschleierungs-Algorithmen.

Bevor die neuen Versionen von BlackByte eine Dateiverschlüsselung in den infizierten Systemen vornehmen, führt die Ransomware zunächst eine Initialisierung durch. Dabei wird beispielsweise die Systemsprache mit einem ID-Wert verglichen. Wird dabei eine osteuropäische Sprache, wie unter anderem Russisch, Ukrainisch, Belarussisch, Tadschikisch, Armenisch oder Georgisch festgestellt, beendet BlackByte seine Aktivität, ohne eine Dateiverschlüsselung durchzuführen. Es ist zu vermuten, dass die Bedrohungsakteure und Erschaffer der Malware selbst in einem dieser Länder angesiedelt sind und damit Strafverfolgungsmaßnahmen in diesen Ländern verhindern wollen. Die Ransomware erstellt darüber hinaus eine Mutex mit einem Wert, der in der Malware fest einkodiert ist. Wenn diese Mutex bereits im System existiert, wird BlackByte beendet. Dadurch wird sichergestellt, dass jeweils nur eine aktive Instanz ausgeführt wird.

Ähnlich wie andere Ransomware-Familien löscht BlackByte Schattenkopien, um zu verhindern, dass ein betroffenes Unternehmen Dateien aus Backups wiederherstellen kann. Darüber hinaus schaltet es Prozesse ab, die Business Applikationen und Antiviren-Lösungen betreffen. BlackByte beendet und deinstalliert außerdem ein Anti-Ransomware-Produkt mit dem Namen Raccine.

BlackByte ist eine voll funktionsfähige Ransomware-Familie, die von einer Gruppe von Cyberkriminellen betrieben wird, die immer wieder in Unternehmen eindringt und hohe Lösegeldbeträge fordert. Die Akteure setzten doppelte Erpressungsmethoden ein, und veröffentlichen die gestohlenen Dateien ihrer Opfer, wenn das Lösegeld nicht gezahlt wird. Der Ransomware-Code selbst wird regelmäßig aktualisiert, um Fehler zu beheben, Sicherheitssoftware zu umgehen und die Malware-Analyse zu erschweren. Die fortlaufende Aktualisierung von BlackByte bedingt ein erhebliches Bedrohungspotenzial für Unternehmen.

Weitere Informationen:

Anzeichen für eine Kompromittierung, die durch die Zscaler Cloud-Sandbox erkannt werden, und die gesamte Analyse der Varianten sind im aktuellen ThreatLabZ-Blog nachzulesen.

https://www.zscaler.de/