Proofpoint hat vor kurzem eine Kampagne mit dem SugarGh0st RAT (Remote Access Trojaner) identifiziert, die auf Organisationen in den USA abzielt. Dabei gerieten akademische, private und staatliche Organisationen, die sich mit künstlicher Intelligenz befassen, ins Visier der Angreifer. Proofpoint verfolgt den Cluster, der für diese Aktivitäten verantwortlich ist, als UNK_SweetSpecter*.

SugarGh0st RAT ist ein Fernzugriffstrojaner und eine angepasste Variante von Gh0stRAT, einem älteren Standardtrojaner, der typischerweise von chinesischsprachigen Cybercrime-Akteuren genutzt wird. SugarGh0st RAT wurde in der Vergangenheit verwendet, um Nutzer in Zentral- und Ostasien anzugreifen, wie Cisco Talos erstmals im November 2023 berichtete.

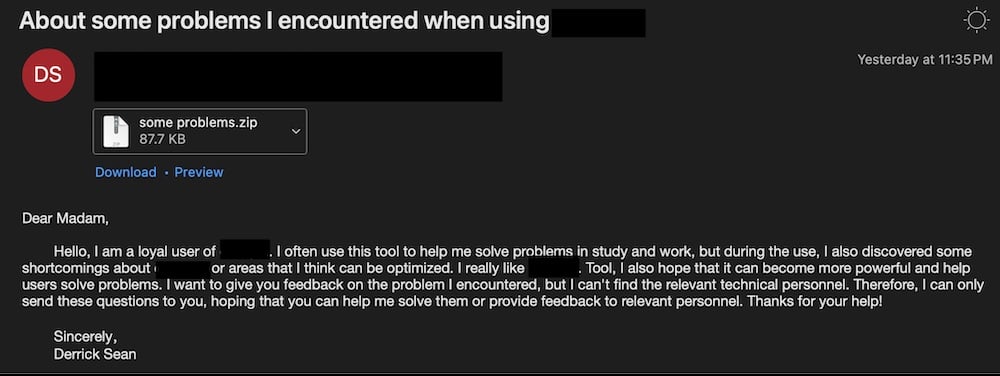

In der Kampagne vom Mai 2024 nutzte UNK_SweetSpecter ein kostenloses E-Mail-Konto, um mit dem Aufhänger KI als Köder die Zielpersonen dazu zu verleiteten, ein angehängtes Zip-Archiv zu öffnen.

*Proofpoint verwendet das „UNK_“-Präfix, um Aktivitätscluster zu benennen, die sich noch in der Entwicklung befinden und noch nicht ausreichend beobachtet wurden, um ein numerisches „TA“-Präfix (TA: Threat Actor) zu erhalten.

Nach dem Versand der ZIP-Datei verhielt sich die Infektionskette wie die von Cisco Talos gemeldete „Infection Chain 2“. Die angehängte ZIP-Datei enthielt eine LNK-Link-Datei, die einen JavaScript-Dropper zur Verfügung stellte. Die LNK-Datei war nahezu identisch mit den öffentlich verfügbaren LNK-Dateien aus den Untersuchungen von Talos und enthielt viele gleiche Metadaten-Artefakte und gefälschte Zeitstempel im LNK-Header. Der JavaScript-Dropper enthielt ein Decoy-Dokument, ein ActiveX-Tool, das registriert und dann zum Sideloading missbraucht wurde, sowie eine verschlüsselte Binärdatei, die alle in base64 kodiert waren.

Während das betrügerische Dokument dem Empfänger angezeigt wurde, installierte der JavaScript-Dropper die Bibliothek, die zur Ausführung von Windows-APIs direkt aus dem JavaScript heraus verwendet wurde. Dadurch konnte das nachfolgende JavaScript einen von DllToShellCode abgeleiteten mehrstufigen Shellcode ausführen, sodass die SugarGh0st-Payload XOR-verschlüsselt und aplib-dekomprimiert werden kann. Die Payload enthielt dieselben Methoden für Keylogging, Command-and-Control (C2) Heartbeat-Protokoll und Datenexfiltration. Die wichtigsten funktionalen Unterschiede in der Infektionskette, die Proofpoint im Vergleich zum ursprünglichen Talos-Bericht feststellte, waren ein leicht geänderter Name des Registrierungsschlüssels für die Persistenz, CTFM0N.exe, eine geringere Anzahl von Befehlen, die die SugarGh0st-Payload ausführen konnte, und ein anderer C2-Server. Das analysierte Sample hatte die interne Versionsnummer 2024.2.

Netzwerkanalyse

Die Threat-Research-Analyse ergab, dass UNK_SweetSpecter die C2-Kommunikation von zuvor beobachteten Domains auf account.gommask[.]online verlagert hatte. Diese Domain teilte sich kurzzeitig das Hosting auf 103.148.245[.]235 mit der zuvor gemeldeten UNK_SweetSpecter-Domain account.drive-google-com[.]tk. Die Untersuchung ergab, dass 43.242.203[.]115 die neue C2-Domain hostet. Die gesamte identifizierte UNK_SweetSpecter-Infrastruktur scheint auf AS142032 gehostet zu werden.

Hintergrund

Seit SugarGh0st RAT im November 2023 erstmals gemeldet wurde, hat Proofpoint nur eine Handvoll Kampagnen mit dem RAT beobachtet. Zu den Zielen dieser Kampagnen gehörten ein US-amerikanisches Telekommunikationsunternehmen, eine internationale Medienorganisation und eine südasiatische Regierungsorganisation. Fast alle E-Mail-Adressen der Empfänger schienen öffentlich zugänglich zu sein.

Die Telemetriedaten von Proofpoint stützen die Einschätzung, dass die identifizierten Kampagnen äußerst zielgerichtet waren. Die Kampagne vom Mai 2024 schien auf weniger als zehn Personen abzuzielen, die laut Open-Source-Recherchen alle eine direkte Verbindung zu einer einzigen führenden US-Organisation für künstliche Intelligenz zu haben schienen.

Zuordnung

Erste Analysen von Cisco Talos ergaben, dass SugarGh0st RAT von Chinesisch sprechenden Akteuren verwendet wurde. Die Analyse früherer UNK_SweetSpecter-Kampagnen, von denen Proofpoint wusste, bestätigte das. Zu diesem Zeitpunkt liegen Proofpoint keine weiteren Informationen vor, die diese Zuordnung bestätigen.

Obwohl Proofpoint die Kampagnen nicht mit absoluter Sicherheit einem bestimmten staatlichen Akteur zuordnen kann, sind das Thema der Köder, das sich speziell auf ein KI-Tool bezieht, die gezielte Ansprache von KI-Experten, das Interesse, mit „technischem Personal“ in Verbindung zu treten, das Interesse an einer bestimmten Software und die hochgradig zielgerichtete Natur dieser Kampagne bemerkenswert. Es ist wahrscheinlich, dass es das Ziel der Täter war, an nicht-öffentliche Informationen über generative künstliche Intelligenz zu gelangen.

Der Zeitpunkt der jüngsten Kampagne fällt mit einem Bericht von Reuters vom 8. Mai 2024 zusammen, aus dem hervorgeht, dass die US-Regierung ihre Bemühungen verstärkt, den Zugang Chinas zu generativer künstlicher Intelligenz zu beschränken. Es ist möglich, dass chinesische Einrichtungen, denen der Zugang zu Technologien verwehrt wird, die der Entwicklung von KI zugrunde liegen, sich dann auf chinesisch orientierte Cyber-Akteure stützen, die Zugang zu diesen Informationen haben, um chinesische Entwicklungsziele zu fördern.

Warum ist das wichtig?

Für die Sicherheitsexperten von Unternehmen, die sich mit zahllosen neuen Schwachstellen und Bedrohungen konfrontiert sehen, scheint die Überwachung gezielter Cybercrime-Akteure oft eine Herkulesaufgabe zu sein. Diese Kampagne ist ein Beispiel dafür, dass es sich lohnt, Baselines zu erstellen, um bösartige Aktivitäten zu identifizieren, selbst wenn die Bedrohung derzeit nicht im Bedrohungsmodell eines Unternehmens enthalten ist. Diese Aktivität zeigt auch, dass die Betreiber von gezielten Spearphishing-Kampagnen für den ersten Zugriff auf Standardwerkzeuge angewiesen sein können.

Weitere Informationen:

Die vollständigen Untersuchungsergebnisse von Proofpoint finden Sie hier.

(vp/Proofpoint)