Aqua Securitys Team Nautilus stellt eine Studie vor, die Infrastruktur, Taktiken, Techniken und den Modus Operandi der gefährlichen Malware Kinsing im Detail beschreibt. Kinsing tauchte erstmals im Jahr 2019 auf und zielt auf Cloud-Native-Infrastrukturen ab, wie z. B. falsch konfigurierte APIs.

Aquas Team Nautilus hatte die Malware im Jahr 2020 entdeckt, überwacht die Aktivitäten von Kinsing seitdem an vorderster Front und identifizierte mehr als 75 kompromittierte Anwendungen, darunter viele beliebte Cloud-Native-Anwendungen. Die neu vorgestellte Studie mit dem Titel Kinsing Exposed: From Myth to Architecture – A Complete Cybersecurity Chronicle zeigt die Bedrohungen im Detail auf, die Kinsing für Unternehmen weltweit darstellt. Der Bericht gibt der Cybersicherheits-Community detaillierte Informationen über Kinsing, zeigt das Ausmaß der Bedrohung und unterstreicht die Notwendigkeit einer internationalen Zusammenarbeit bei den Abwehrbemühungen.

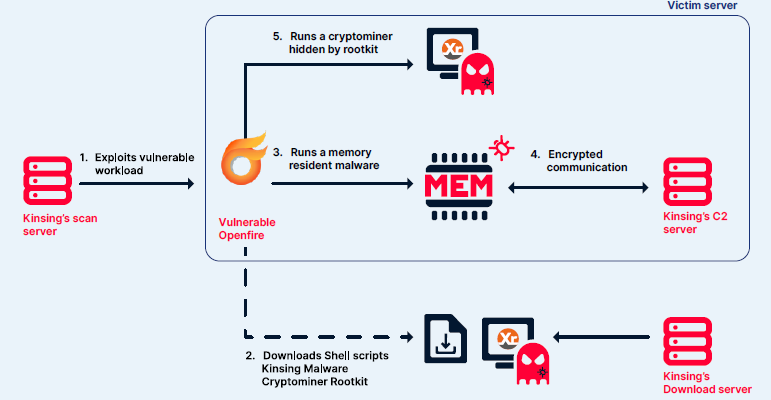

Die drei Hauptkomponenten der Kinsing-Malware: Scan- und Exploit-Server, Download-Server und Command-and-Control-Server.Bildrechte: Aqua Security

Gefährliche Malware, die ständig weiterentwickelt wird

Kinsing wird von den Cyberkriminellen ständig aktiv weiterentwickelt und angepasst. Honeypots von Aqua Nautilus wurden im Durchschnitt achtmal pro Tag von Kinsing angegriffen, wobei die Zahlen zwischen drei und 50 Angriffen pro Tag lagen. Bewaffnet mit Anonymität nutzt Kinsing Schwachstellen oder Fehlkonfigurationen in Anwendungen aus, führt Infektionsskripte aus, setzt Kryptominer ein, die oft durch Rootkits versteckt werden, und behält die Kontrolle über Server. Kinsing ist darüber hinaus in der Lage, neu entdeckte Schwachstellen in beliebten nativen Cloud-Anwendungen schnell in sein Botnet zu integrieren. Die Akteure hinter Kinsing maßschneidern dabei ihre kontinuierliche Kampagne, um die Wirksamkeit einzelner Angriffe zu maximieren. Die Reichweite der Kinsing-Malware erstreckt sich auf die ganze Welt, wobei Shodan-Scans potenziell Millionen von täglichen Angriffen aufzeigen. Der vielschichtige Ansatz der Malware beweist, dass robuste Cybersicherheitsmaßnahmen erforderlich sind, um die heimtückischen Angriffe zu erkennen, zu entschärfen und zu verhindern.

„Die fortlaufende Kampagne der Cyberkriminellen hinter Kinsing wird ständig weiterentwickelt, um der Malware neue Schwachstellen und Fehlkonfigurationen in Cloud-Native-Umgebungen hinzuzufügen. Die Angreifer agieren oft schneller als die Verteidiger – was eine echte Gefahr für Organisationen aller Größen darstellt“, betont Assaf Morag, Director of Threat Intelligence bei Aqua Nautilus. „Unser Bericht unterstreicht das allgegenwärtige Risiko, das von Kinsing ausgeht, und fordert die Cybersicherheits-Community auf, wachsam und vereint zu bleiben. Die Detailtiefe unseres Berichts zeigt das langjährige Engagement unseres Teams, die Bedrohung durch Kinsing zu verstehen und zu bekämpfen. Durch jahrelanges kontinuierliches Verfolgen und Analysieren sind wir in der Lage, einen umfassenden und robusteren Bericht vorzulegen, der ein umfassendes Verständnis des Modus Operandi von Kinsing und bessere Werkzeuge für die Abwehr bietet.“

(pd/ Aqua Nautilus)