Ransomware ist nicht nur ein Fall für die Schlagzeilen. Sie ist eine ernstzunehmende Gefahr, die im Bewusstsein der Cybersicherheitsverantwortlichen weltweit angekommen ist: 32 Prozent der Studienteilnehmer bejahten daher in einer gemeinsamen Studie von ForeNova und Cybersecurity Insiders die Frage, ob sie von Cyberkriminellen mit erpresserischer Software angegriffen worden seien.

Erfreulich: Nur sechs Prozent der betroffenen Unternehmen zahlten das Lösegeld, um ihre Daten zu retten. Beunruhigend: Nur ganze 15 % aller Befragten konnten Ransomware-Angriffe ausschließen. Weitere 17 % wussten nicht, ob sie bereits Ziel von Ransomware-Attacken waren. Alarmierend: Nur 37 % der Befragten sind sich aber äußerst oder sehr sicher, Ransomware abwehren zu können. Vor einem solchen Trugschluss ist aber nur zu warnen.

Das sind die zentralen Ergebnisse einer vom IT-Sicherheitsanbieter ForeNova beauftragten und von der Online-Community Cybersecurity Insiders im Herbst 2022 durchgeführten branchenübergreifenden Studie. Befragt wurden 236 Unternehmen unterschiedlicher Größe aus verschiedenen Branchen in den USA und Kanada.

Die Studie liefert – neben anderen Fakten zu Häufigkeit und Abwehr von erpresserischen Attacken – folgende Hauptergebnisse:

1. Das Gefahrenpotential von Ransomware ist unbestritten

53 % der Befragten sehen in der Ransomware die größte Herausforderung an die IT-Sicherheit, gefolgt von den Risiken durch Remote-Mitarbeiter (47 %). IT-Sicherheitsverantwortliche haben damit deutlich mehr Angst vor dem Erpresserschreiben als etwa vor einer eingeschränkten Sichtbarkeit in die IT (41 %) oder vor der Gefährdung hybrider Cloud-Umgebungen (40 %). Mehr als jeder zweite (52 %) sieht in ihr eine extreme Bedrohung des Unternehmensgeschäfts, 36 % eine moderate, nur 10 % eine kleine sowie 2 % überhaupt keine Gefahr. 71 % gehen davon aus, dass die Gefahr zunehmen wird. 48 % halten einen Angriff in den nächsten zwölf Monaten für sehr wahrscheinlich oder wahrscheinlich. Offenbar sind sich die potenziellen Opfer der Kompetenz der Cyberkriminellen bei erpresserischen Angriffen bewusst. Die Nichtverfügbarkeit von Daten und Systemen ist zudem für sie die größte Gefahr für das Weiterbestehen des Unternehmens.

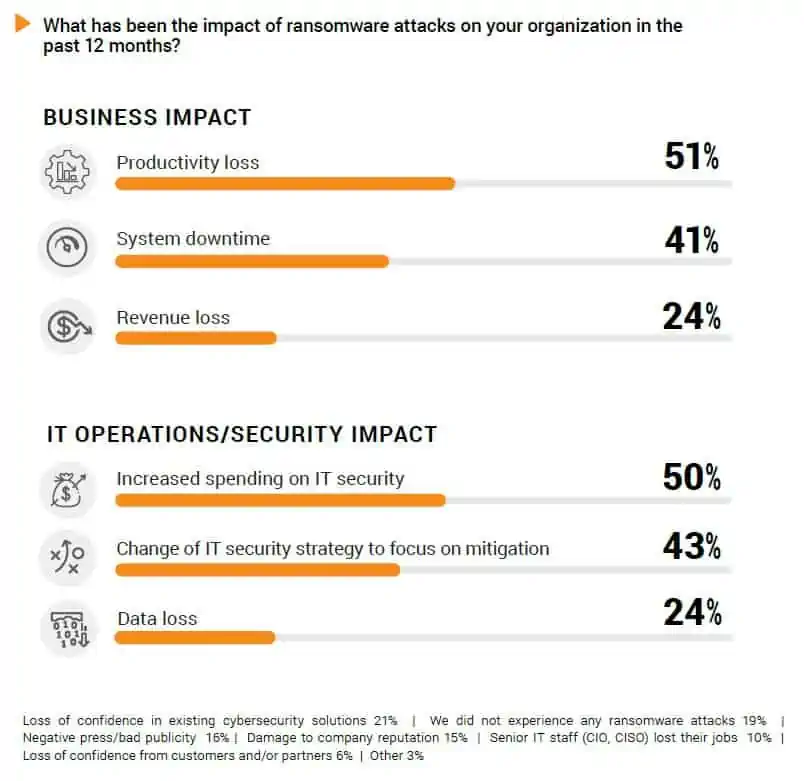

2. Spürbare Effekte von Ransomware

Der Respekt vor Ransomware bedingt sich auch aus den Folgen der stattgehabten Angriffen. 51 % der angegriffenen Unternehmen erfuhren Einbußen in der Produktivität, 41 % konnten durch Ausfallzeiten auf ihre Systeme nicht mehr zugreifen. Fast jedes vierte Unternehmen erlitt Umsatzeinbußen, ebenso viele Opfer haben ihre Daten verloren (jeweils 24 %), was existenzbedrohende Effekte nach sich ziehen kann. Jedes zweite angegriffene Unternehmen erhöhte die Ausgaben für IT-Sicherheit. Sie sind sich aber offenbar bewusst, dass sie einen weiteren Angriff nicht ausschließen können: 43 % der Befragten setzen in ihrer IT-Sicherheitsstrategie verstärkt darauf, die Folgen eines Angriffs abzumildern.

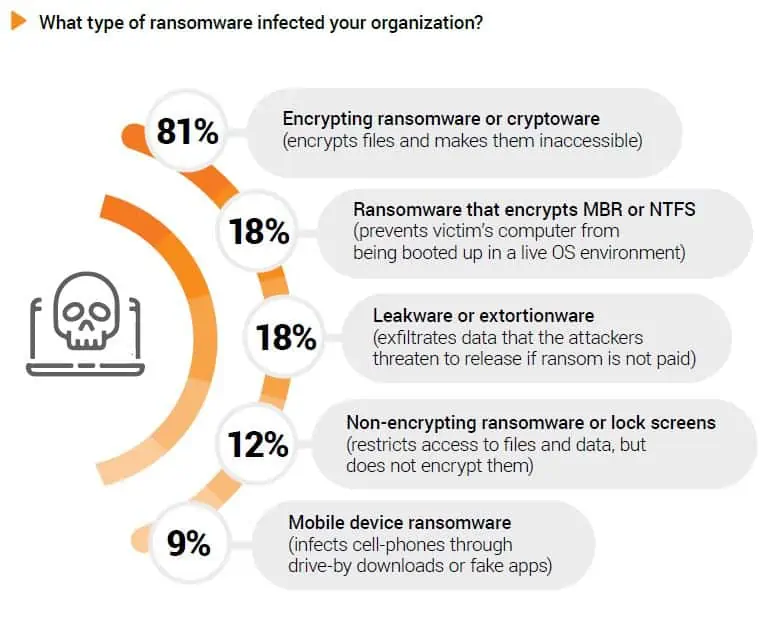

3. Ransomware-Angriffe werden vielseitiger und mobil

Daten zu verschlüsseln, bleibt das Hauptziel der Angreifer. Bei 81 % der erfolgten Angriffe nutzten die Hacker Tools, um Dateien zu verschlüsseln, damit Anwender auf sie nicht zugreifen konnten. Aber 18 % der eingesetzten Malware ging einen Schritt weiter und verschlüsselte das Master Boot Record (MBR) oder das New Technology File System (NTFS). Wenn diese zentralen Systeme zum Booten beziehungsweise zum Adressieren von Speicherplatz in einem Datenträger verschlüsselt sind, können Anwender ein Betriebssystem nicht mehr booten beziehungsweise Dateien nicht mehr finden. Das System fällt vollständig aus. Auch der Anteil der sogenannten Leakware oder Extortionware lag bei 18 %. Dadurch exfiltrieren Angreifer Daten und drohen dann damit, sie zu veröffentlichen. In 12 % der Fälle blockierte die Malware nur den Zugang zu Daten oder Dateien, ohne dass sie verschlüsselt wurden. Bei 9 % waren mobile Geräte das Eintrittstor für die erpresserische Malware. Mobiltelefone infizierten sich durch Drive-by-Downloads oder gefälschte Apps.

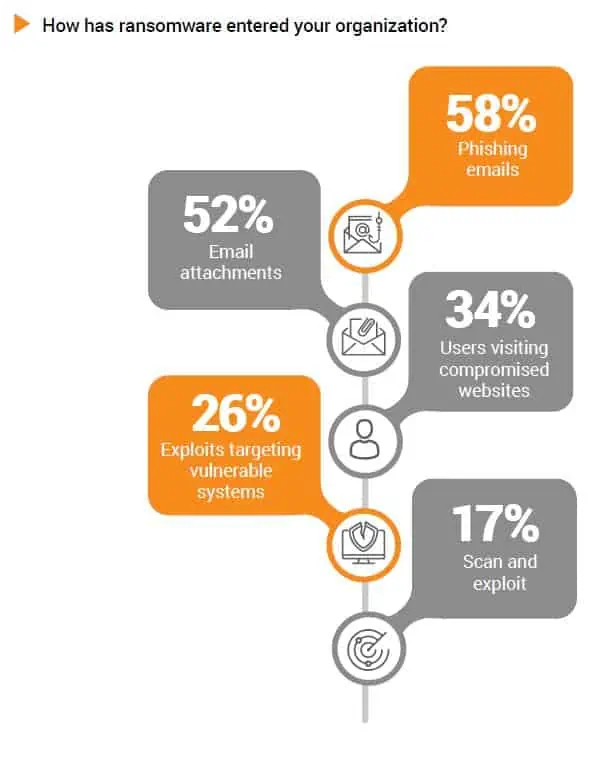

4. Hacker greifen die Nutzer an – weniger die Systeme.

Hauptinfektionsweg ist immer noch die Phishing-Mail (in 58 % der Fälle), gefolgt von E-Mail-Anhängen (52 %). Diese Tools sind wohl aufgrund ihrer Effektivität und möglichen Einfachheit unter den Cyberkriminellen am beliebtesten. Aufwändigere Methoden sind immer noch in der Minderzahl: 34 % der Angreifer nutzten kompromittierte Webseiten. Jeder vierte Angreifer (26 %) zielte auf verwundbare Systeme ab. Nur 17 % scannten gezielt nach ausnutzbaren Exploits.

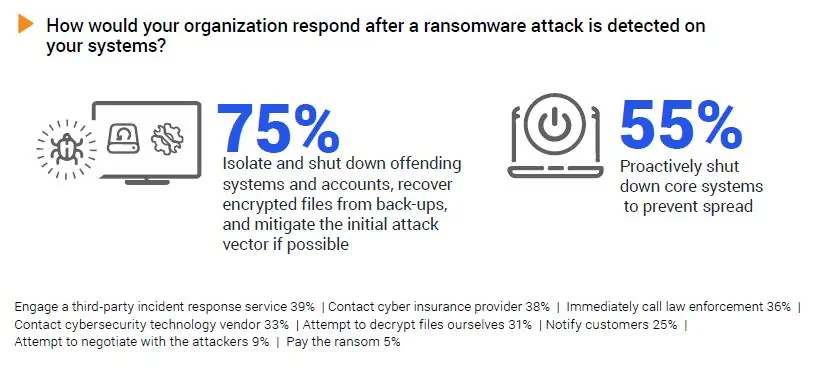

5. Abwehrreaktionen schwanken von der Abwehr bis zur Selbstaufgabe und dem Ruf nach Hilfe

Es ist nicht verwunderlich, dass Unternehmen auf eine umfassende Reaktion auf erpresserische Attacken setzen. 75 % der Studienteilnehmer würden die betroffenen Systeme und Nutzerkonten isolieren, verschlüsselte Daten über Backups wieder herstellen und wenn möglich den ursprünglichen Angriffsvektor schließen. 55 % fahren vorsorglich zentrale Systeme herunter, um zu verhindern, dass sich Malware weiter ausbreitet. 39 % sehen sich aber offenbar überfordert und würden laut Plan einen externen Abwehrdienst befragen. 31 % versuchen tatsächlich, die Daten selbst zu entschlüsseln.

Interessant: Nur jedes vierte Unternehmen informiert seine Kunden. Die meisten verweigern den Versuch, über das Lösegeld zu verhandeln. Lediglich 9 % unternehmen einen solchen Anlauf. Und nur 5 % würden das Lösegeld bezahlen.

Viele Entscheider bauen aber wohl schon dafür vor, im Zweifelsfall die Daten nicht wiederherstellen zu können. 38 % kontaktieren ihre Cyberversicherung. 36 % kontaktieren sofort die Strafverfolgungsbehörden.

Zitate

Zitat Thomas Krause, Regional Director DACH bei ForeNova: „Das Cyberkriminelle immer häufiger mit erpresserischer Malware Unternehmen der verschiedensten Größen und in unterschiedlichen Industriezweigen angreifen, lässt sich nicht wegdiskutieren. Die Ergebnisse der von Cybersecurity Insiders durchgeführten Studie zeigen ein Bild nicht nur der gefühlten Bedrohung, sondern auch der tatsächlichen Gefahrenlage sowie der Abwehrmechanismen der Unternehmen. Wir sind der Meinung, dass diese Ergebnisse auch auf Europa übertragbar sind. Ein vollständiges Bild ist allerdings nur schwer zu zeichnen. Ransomware-Attacken finden auf zweierlei Art und Weise statt: als opportunistische Angriffe mit einfachen Tools und als gezielte Advanced Persistent Threats. Gegen diese Gefahren hilft nur eine umfassende Sicherheitsstrategie, bestehend aus Endpoint Detection and Response, Network Detection and Response und der Hilfe von Experten einer Managed Detection and Response.“

Zitat Holger Schulze, Gründer und Geschäftsführer von Cybersecurity Insiders: „Unsere Studie zeigt die tatsächliche Betroffenheit und die unterschiedlichen Arten, wie Unternehmen auf Ransomware reagieren und auch den Status der Cyberabwehr vieler Unternehmen. Ransomware-Angriffe sind auf dem Vormarsch und richten mit ihrer zerstörerischen Malware großen Schaden an. Die Bedrohungen betreffen Organisationen aller Größenordnungen, von KMUs bis hin zu Großunternehmen und Regierungsbehörden. Dabei werden Sicherheitslücken ausgenutzt sowie Endgeräte und Netzwerke durch Phishing-Angriffe oder über bösartige Webseiten infiziert.“

Über die Studie:

Für die Studie befragte Cybersecurity Insiders im Herbst 2022 236 Cybersecurity-Professionelle aus den USA und Kanada. Unter den Befragten waren sowohl Direktoren, Manager, Sicherheitsspezialisten und -berater, C-Level und Administratoren wie auch Firmengründer, Geschäftsführer und Präsidenten. 43 % der Befragten kamen aus der IT-Security, 28 % aus der allgemeinen IT. Das Feld der Studienteilnehmer deckt verschiedene Unternehmensgrößen von kleinsten Unternehmen bis hin zu großen Unternehmen mit über 50.000 Mitarbeiter ab.

Die vollständige Studie zum Download hier.

www.forenova.com