Banking-Trojaner als elementare Bestandteile der Gefahrenlandschaft stellen weiterhin ein erhebliches Cyberrisiko dar. Qakbot, auch bekannt als QBot oder Pinkslipbot, sticht dabei besonders hervor.

Die hochentwickelte und hartnäckige Malware ist seit 2007 aktiv und hat bereits in verschiedenen Ländern Unternehmen erfolgreich angegriffen. Qakbot konzentriert sich in erster Linie auf den Diebstahl von Finanzdaten und Anmeldeinformationen aus Webbrowsern, dient aber auch als Hintertür für die Einschleusung von Payloads wie Cobalt Strike oder Ransomware. Die Anpassungsfähigkeit kombiniert mit Verschleierungstechniken und die globale Reichweite machen diese Malware so gefährlich. Die Analysten des Zscaler-TreatlabZ-Teams beobachten die Aktivitäten kontinuierlich und haben nun Veränderungen festgestellt, die auf eine Sommerpause hindeuten.

Die jüngsten Kampagnen zeigten, dass Qakbot sich an veränderte Bedingungen anpasst. Nachdem Microsoft Makros im Januar 2023 standardmäßig in allen Office-Anwendungen deaktiviert hatte, begann Qakbot, OneNote-Dateien als Transportmittel zur Verbreitung zu missbrauchen. Mithilfe der Zscaler Sandbox konnten die Sicherheitsforscher die Bedrohungswerte und die spezifischen MITRE ATT&CK-Techniken von Qakbot aufdecken. Mit diesem Wissen können sich Cybersicherheitsexperten weltweit besser gegen diese hartnäckige Malware wappnen und ihre Netzwerke vor bösartigen Kampagnen schützen. Im Juni konnte nun ein deutlicher Rückgang der Qakbot-Aktivitäten beobachtet werden, was auf eine mögliche Pause hindeutet. Es hat den Anschein, dass die Gruppe hinter Qakbot ihre Aktivitäten vorübergehend reduziert hat, worauf verschiedene Faktoren hindeuten.

Die fünf wichtigsten Erkenntnisse der ThreatLabZ-Analyse:

- Qakbot hat sich im Laufe der Zeit weiterentwickelt und nutzt verschiedene Techniken, um User zu infizieren und Systeme zu gefährden. Qakbot setzt verschiedene Angriffsketten, unterschiedliche Dateiformate und Verschleierungsmethoden ein, um die Erkennung durch Antimalware-Lösungen zu vermeiden und sich in infizierten Systemen festzusetzen.

- Nach der OneNote-Kampagne war Qakbot bis zur Pause im Juni weiterhin sehr aktiv und verbreitet seine Payload über verschiedene Angriffsketten. Trotz Sicherheitsmaßnahmen und Patches zur Entschärfung der Qakbot-Angriffe finden die Bedrohungsakteure immer wieder neue Wege, um ihre Payload zu verbreiten und anfällige Windows-Dateiformate auszunutzen. Die Malware nutzt verschiedene Dateiformate, darunter pdf, html, xhtml (eXtended HTML), wsf (Windows Script File), js (Javascript), ps (Powershell), xll (Excel Add-in), hta (HTML Application), xmlhttp usw., in ihrer Angriffskette, um Benutzer zu infizieren.

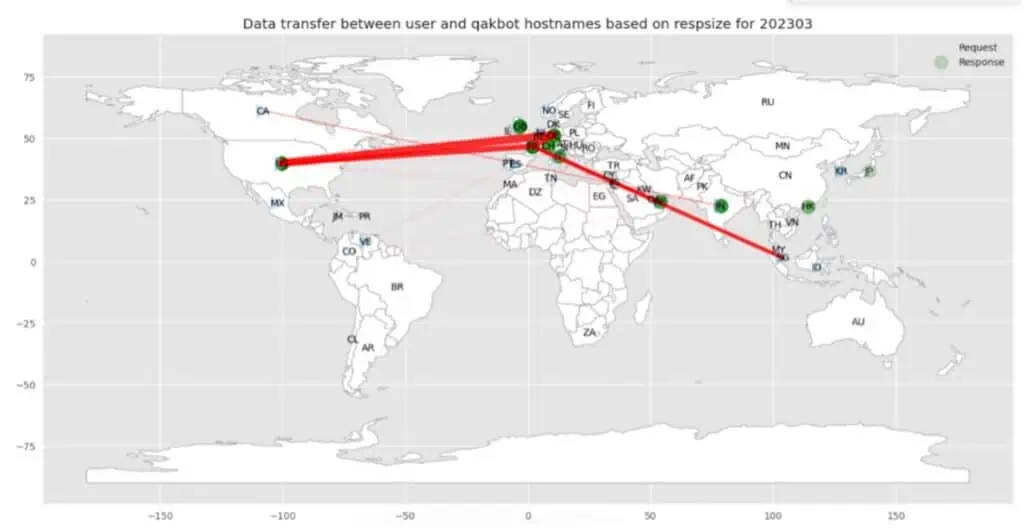

- Die Analyse der Forscher zeigt die geografische Verbreitung von Qakbot, wobei Command & Control-Server weltweit aktiv sind. Dies verdeutlicht die globale Reichweite der Malware und ihre Fähigkeit, Organisationen weltweit anzugreifen.

- Ab Juli war ein deutlicher Rückgang der Qakbot-Aktivitäten zu beobachten. Der Bedrohungsakteur hinter Qakbot scheint seine Aktivitäten vorübergehend reduziert zu haben. Die Gründe für diesen Rückgang bleiben unklar.

- Die Zusammenarbeit innerhalb der Cybersicherheits-Community, proaktives Monitoring und die Einhaltung bewährter Praktiken sind entscheidend, um die weitere Verbreitung von Qakbot einzuschränken. Die Durchsetzung von Sicherheitsvorschriften und Security Awareness-Trainings sind für den Schutz vor Banking-Trojanern wie Qakbot und die Wahrung der Integrität von Netzwerken und sensiblen Daten unerlässlich.

Eine Analyse der Qakbot-Angriffsketten

Zu Beginn des Jahres wurde Qakbot über OneNote-Dateien verbreitet. Im März fand ein Wechsel statt und PDF und HTML-Dateien wurden vermehrt für die erste Infektionswelle eingesetzt, die bei Erfolg zum Nachladen weiterer Malware und schließlich zum Ausliefern der eigentlichen Payload führte. Diese Dateiformate werden typischerweise von unterschiedlichen Malware-Akteuren für die erste Infektion des Users verwendet.

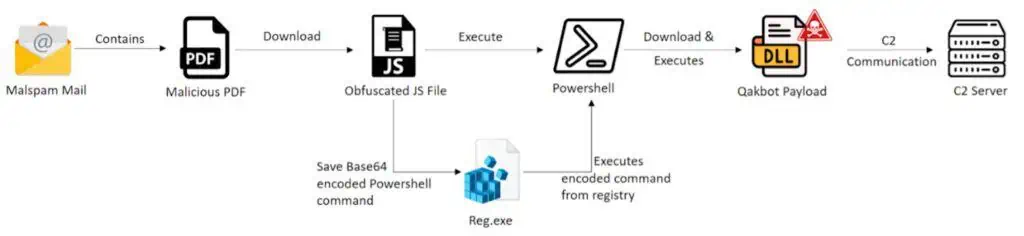

Die Analyse von Qakbot deckte multiple Angriffsketten auf, bei denen PDFs für die Erstinfektion zum Einsatz kamen. Durch Anklicken der Dateien wurde Malware aktiviert, die die nächste Stufe an Schadsoftware nachladen konnte. Verschleierte Javascript Daten mit Namen, wie „Invoice“, „Attach“, „Report“ oder „Attachment“ sollten die User auch hier wiederum zum Anklicken verleiten. Durch die Ausführung des Javascripts erstellt Qakbot einen Registrierungsschlüssel und fügt ein base64 verschlüsseltes Powershell-Kommando hinzu. Dazu wird das reg.exe Kommando-Tool eingesetzt, dass den Download und die Ausführung der Qakbot DLL ermöglicht und die Kommunikation mit dem Command&Control Server herstellt.

Kampagnenfokus auf Deutschland

Im März 2023 erlebte Deutschland einen erheblichen Anstieg der Qakbot Command & Control (C2)-Aktivitäten. In diesem Zeitraum waren wichtige Qakbot-C2-Server aus den USA, den Niederlanden und Frankreich auf Deutschland gerichtet, was auf eine gezielte Kampagne hindeutet. Ein ähnlicher Trend wurde im April 2023 beobachtet, allerdings mit einem geringeren Datenvolumen im Vergleich zum März.

Fazit

Qakbot nutzt mehrere Dateiformate und Verschleierungsmethoden in ihrer Angriffskette, so dass sie sich der Erkennung durch herkömmliche Antivirenprogramme entziehen kann. Die Malware wird per Phishing-Kampagne verbreitet und ständig an neue Verbreitungsmechanismen angepasst, um Benutzer noch effektiver zu infizieren. Durch das Experimentieren mit verschiedenen Angriffsketten wird deutlich, dass der Bedrohungsakteur hinter Qakbot seine Strategien ständig verfeinert.

www.zscaler.de