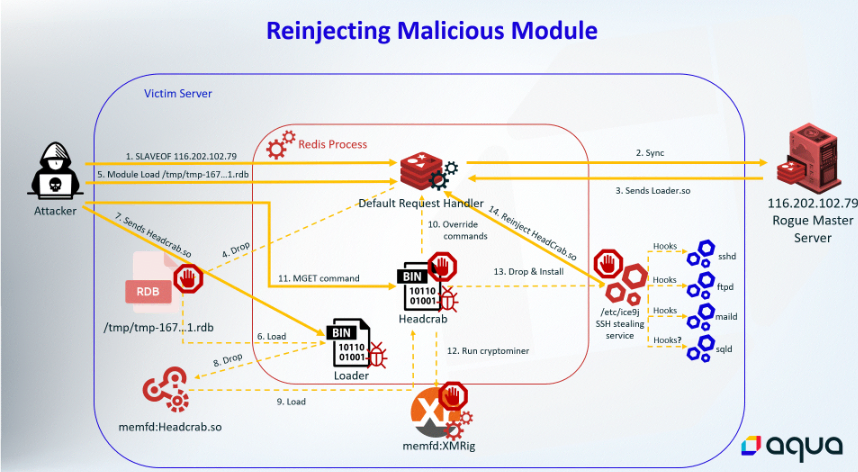

Im vergangenen Jahr sorgte die damals neuartige Malware „HeadCrab“ für Ärger. Cyberkriminelle nutzten die hochmoderne Malware, die von agentenlosen und herkömmlichen Antivirenlösungen weiterhin nicht erkannt werden kann, um Redis-Server zu kompromittieren.

- Die seit 2021 aktive Kampagne gegen Redis-Server infiziert mit neuer Version weiterhin erfolgreich Ziele

- Mini-Blog der Kriminellen im Code gibt Hinweise und teilt Seitenhiebe gegen die Verteidiger aus

Die Kampagne der Kriminellen ist seit September 2021 aktiv und hatte bis Anfang 2023 weltweit bereits 1.200 Server kompromittiert um sie für Cryptojacking zu mißbrauchen. Nun entdeckten die Security-Experten von Aquas Team Nautilus eine neue Version der HeadCrab-Malware mit neuen fortschrittlichen Mechanismen. Die kontinuierliche Untersuchung von Nautilus zeigt, dass sich das Problem seit der Bekanntmachung im letzten Jahr nicht wirklich verbessert hat. Tatsächlich konnten die Kriminellen die Anzahl der infizierten Redis-Server im Rahmen ihrer andauernden Kampagne fast verdoppeln.

| Was ist ein Redis Server? Redis ist eine Open-Source In-Memory-Datenbank mit einer einfachen Schlüssel-Werte-Datenstruktur, welche häufig in Verbindung mit Web-Applikationen eingesetzt wird. |

Seitenhiebe und Dank für die Verteidiger: Kriminelle betreiben Mini-Blog im Code

Während der kontinuierlichen Untersuchung von HeadCrab stießen die Experten des Team Nautilus bereits in der ersten Version der Malware auf einen interessanten Bestandteil: Einen Mini-Blog. In einem kleinen Text innerhalb der Malware diskutieren die Kriminellen die Strategien der Kampagne und spezifische Hinweise auf damit verbundene Ereignisse, erklären ihre Vorgehensweise – und scheuen nicht vor Seitenhieben gegen ihre Gegner des Team Nautilus zurück. Dieser Blog hat sich zu einer soliden Informationsquelle über HeadCrab entwickelt, die Einblicke direkt aus der Sicht des Angreifers gewährt.

In der ersten Version von HeadCrab, die Nautilus Anfang 2023 entdeckt hatte, wurde Aqua in diesem Mini-Blog erwähnt und auf einen früheren Blogbeitrag verwiesen, den Nautilus veröffentlicht hatte. In dieser neuen Version der Malware erwähnen die Akteure Nautilus erneut und wenden sich mit einer Erklärung direkt an sie: „…basically I agree: i mine cuz it almost doesn’t harm human life and feelings (if done right), but its a parasitic and inefficient way of making $. In fact 80% of such systems are already mining, but this is not an excuse: ppl are motivated, and if kicked out, will mine somewhere else“.

Weitere Informationen:

Eine komplette technische Analyse von HeadCrab 2.0 finden Sie hier.