IT-Sicherheit kann nur dann erfolgreich funktionieren, wenn man einen ganzheitlichen Ansatz verwendet, um sich vor Cyber-Gefahren erfolgreich zu schützen. Beispiele für eine unerwünschte Publicity gibt es aus der jüngsten Zeit mehr als genug. Unternehmen wie der amerikanische Krankenversicherer Anthem, dass Dating-Portal Ashley Madison oder die Telekom zählen zu den prominenten Opfern. Heutzutage kann jedes Unternehmen von Cyberkriminellen attackiert werden. Die Prognose “Die Frage ist nicht ob, sondern wann ein Unternehmen angegriffen wird!“ ist Realität geworden.

Der Blick zurück

Bis zum Jahr 2010 konnte man sich als CIO oder CISO durchaus auf der sicheren Seite wähnen, denn Investitionen in die traditionellen Security-Produkte wie Firewalls, Intrusion-Detection und Anti-Malware bewahrten die Unternehmen im Normalfall vor größeren Schäden. Die Cyber-Gefahren waren beherrschbar. Mit einem dahinscheiden der Amateure, bestehend aus Wochenend-Hackern, Skript-Kiddies und lockeren Gruppierungen änderte sich dieser Zustand. Organisierte Cyber-Kriminelle und technisch versierte Experten veränderten Regeln und brachen festgefahrene Strukturen auf und schafften so eine neue Bedrohungslage. Beispiele dafür:

- Einzelpersonen fügten sich zu Arbeitsgruppen (Dienstleistern) zusammen und ergänzten die einzelnen Stärken (Programmierung, Vertrieb, Forschung)

- Schadsoftware wurde maschinell modifiziert (Permutation, Polymorphismus) und spülte tägliche hunderte „neuer“ Computerviren auf den Markt

- Die Suche nach Produkt-Schwachstellen wurde intensiviert und erlaubte die Nutzung dieser Schwachstellen (z.B. Zero-Day-Exploits )

- Bekannte Angriffsvektoren wie SPAM und Phishing wurden technisch verbessert und individualisiert, um die Wirksamkeit zu erhöhen

- Die Monetisierung rückte in den Vordergrund. Die Herausforderung eines Proof-of-Concept oder „Für das eigene Image“ wurden obsolet und „Geld verdienen“ hat oberste Priorität.

Auch wenn die Namen der Attacken gleichgeblieben sind (Advanced Persistent Threats, Zero-Day-Exploits oder Distributed Denial of Service), dass technische Niveau ist immens gestiegen und damit auch das Risiko für die IT-Verantwortlichen.

Ganzheitlicher Ansatz

Cyberkriminalität entwickelt sich stetig weiter. Auch der IT-Leiter, muss die Unternehmenseigene IT-Sicherheit stetig an diese veränderte Risikolage anpassen. Einen praxisnahen Ansatz bietet dazu ein adaptiertes TOM-Modell (Bild: Dreick-Security-TOM).

Bild 1: Dreieck-Security-TOM

Während im klassischen TOM (Target Operating Model) die gesamte IT adressiert wird und der „Service“ das oberste Objekt darstellt, legt ein Security-TOM die Schwerpunkte auf die Dimensionen Technik, Organisation und Mensch und betrachtete Security als oberstes Objekt. Frühere Entwicklungen, bei denen Technik im Mittelpunkt stand, während Organisation und Mensch nur minimal beachtet wurden, sind passé. Im ganzheitlichen Ansatz, werden diese zu gleichberechtigten Dimensionen, denn sie sind für die erfolgreiche Umsetzung einer ganzheitlichen Cyber-Security unerlässlich.

|

Die Betreiber von IT Security müssen akzeptieren, dass es keinen hundertprozentigen Schutz vor allen Bedrohungs-Facetten im Cyberumfeld gibt. Das Ausrichtung aller drei Dimensionen muss daher proaktiv sein. Als Paradigma für den ganzheitlichen Security-Ansatz gilt die Prävention und Reduzierung von möglichen Bedrohungen bzw. Schäden. |

Technik

Ein Virenscanner der Malware nur per Pattern-Vergleich identifiziert ist technologisch veraltet. Zeitgemäße Anti-Malware-Technologie nutzt zwar nach wie vor eine signaturbasierte Erkennung aber auch eine Vielzahl anderer Techniken, um Schadsoftware zu identifizieren bzw. blockieren. Das finnische Security-Unternehmen F-Secure führte z.B. bereits 2008 eine heuristische Erkennung (DeepGuard) ein, die in der Lage war, Zero-Day-Attacken aufzudecken, ohne eine eindeutige Signatur.

Aber nicht nur bei Anti-Malware-Produkten, auch andere Security-Komponenten, wie ein E-Mail-Gateway-Scanner, eine Firewall, ein IDS oder ein Web-Reputationssystem wurden mit neuen Methoden und Strategien erweitert. Technologien, die im Verbund der einzelnen Security-Komponenten ihre Wirksamkeit entfalten und sich gegenseitig ergänzen. Aktuelle Security-Produkte zeigen heute nicht nur den IST-Zustand in „bunten Bildern“ an, sondern weisen konkret auf Schwachstellen und sich daraus ergebende Angriffsvektoren hin.

Ob dies nun per SIEM-Tool oder über andere Methoden realisiert wird, gibt die IT-Leitung vor. Aber eine zeitnahe Korrelation aller Daten (z.B. Patch-Stände, Verteilung der Anti-Malware-Signatur, Login-Zeiten und -Versuche, Datei-Zugriffsverletzungen, Datenfluss, E-Mail-Aufkommen, Netz-Nutzung etc.) muss überwacht und in Verbindung zueinander gebracht werden. Denn nur so lassen sich Probleme und unerlaubte Vorgänge identifizieren. Beispielsweise wenn entdeckt wird, dass der Anwender, der sich vor fünf Minuten in Köln angemeldet hat, nun ein Login in Augsburg ausführt, von einem System mit einer veralteten Anti-Malware-Signatur, einen Datentransfer startet, der verschlüsselte Daten von einem SharePoint-Server via FTP auf eine RU-Domäne transferiert.

Organisation

Was ist erlaubt, was nicht und wie geht man mit beiden Zuständen um – darum geht es, vereinfacht ausgedrückt bei der Security-Organisation.

Die möglichen Ereignisse, die im Umfeld auftreten können, müssen beschreiben und mit Leben gefüllt sein. Ein Anwender, der wegen einer Phishing-E-Mail, einen Social Engineering-Telefonanruf oder einer Web-Anwendung die unüblichen Daten vom Anwender anfordert, nach Support fragt, muss diesen auch zeitnah und versiert erhalten. Bedingt durch die Komplexität heutiger Anwendungen, ist nicht mehr nur der (offensichtliche) DDoS-Angriff eine geschäftsbedrohende Attacke, sondern auch der vermeintlich unverfängliche Telefonanruf, bei dem Mitarbeitern relevante Geschäftsdaten entlockt werden.

Die Security-Organisation muss zeitnah, besser noch vorab (!) auf neue Geschäftsfelder reagieren, mit denen sich ein Unternehmen beschäftigt. Einerlei ob dies nun BYOD betrifft, eine globale Cloud-Nutzung oder die Integration von Social Media im täglichen Business.

- Die Security-Organisation muss in Vorleistung treten, indem rechtzeitig über neue Medien und damit einhergehende Gefahren gewarnt wird (z.B.: Verschlüsselung von Laptops bei Dienstreisen)

- Ebenso muss die Organisation im Tagesbetrieb Security-Vorkommnisse zeitnah in einem Prozess bearbeiten können. Die Ergebnisse müssen als Feedback genutzt werden, um die Prozesse und das gesamte TOM Security-Modell zu optimieren.

- Die Security-Organisation muss Nacharbeiten, wenn ein Prozess fehlt oder unvollständig ist. Idealerweise wird dies durch eine Task-Force-Gruppe ausgeführt, die eine Analyse der IST-Situation durchführt und nachgelagerte Aktivitäten initiiert (z.B.: Ein Hacker wurde erst nach 3h entdeckt und aus dem System geworfen. Was hat der Hacker alles gesehen, verändert oder gestohlen – wie ist er eingebrochen?).

Mensch

Bei Security-Umfragen ist es immer wieder der Mitarbeiter, der als nennenswertes Risiko für die IT aufgeführt wird. Überraschenderweise handeln die meisten Mitarbeiter aber in gutem Glauben und wollen ihren Arbeitgeber keinesfalls Schaden zufügen. Doch durch die (private) Nutzung von Cloud-Services, dem Ausarbeiten von geschäftsrelevanten Dokumenten auf dem heimischen Familien-PC oder dem Versand eines Vertragstextes an einen freiberuflichen Sprachübersetzer zur Überprüfung, geschieht genau dies!

Der Mitarbeiter umgeht in bester Absicht definierte Wege, etabliert eine Schatten-IT und unterminiert so (unwissentlich) die konzernweite I-Sicherheit.

Security Awareness (SecAware) gilt für diese Bedrohung als etablierter Lösungsansatz, da sie das Verhalten der Mitarbeiter positiv verändern soll. Leider betrachten SecAware-Maßnahmen oft nur externe Bedrohungen. SPAM, Phishing, Passwörter und ggf. etwas physikalische Sicherheit (Besucher und unbekannte Personen im Unternehmen) sind dabei die bevorzugten Themen.

Die Lücken die der Anwender selbst öffnet, indem er beispielsweise (nicht erlaubte, nicht lizensierte, nicht getestete) Software installiert oder Browser-Erweiterungen nutzt werden oftmals nicht betrachtet. Auch das One-Way-Konzept, bei dem der Mitarbeiter nur Informationen empfängt, muss geändert werden – denn das Feedback des Mitarbeiters ist ein wertvoller Input im Konzept der ganzheitlichen IT Security.

Der ROSI (Return On Security Investment) für Mitarbeiter-Aktivitäten lässt sich nur ungenau ermitteln. Aber die Cleverness des Mitarbeiters ist immer die „Last Line of Defense“ und die Person, die einen erfolgreichen Angriff doch noch ausbremsen kann.

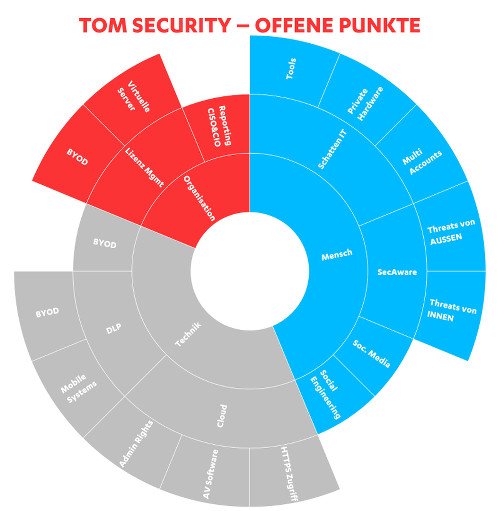

Bild 2: Identifizierte Themen, bei denen im ganzheitlichen Ansatz noch Schwachstellen existieren

|

Die Aufwendungen bei der Umstellung auf einen ganzheitlichen Security-Ansatz können viele Einzelpunkte berühren. Die Übersicht der offenen Punkte erleichtert dabei die Detailplanung (Bild 2: Offen Punkte). |

Die „TOM Security-Enabler”

IT-Sicherheit ist ein Garant für den Geschäftserfolg – denn die IT hat sich vom einfachen Service hin zur unverzichtbaren Komponente gewandelt. Sie wird aber nur dann funktionieren, wenn die Cyber-Gefahren effektiv bekämpfen werden können. Die zwei wichtigsten Enabler zur Erreichung dieses Ziels sind dabei die Security-Industrie, die unterstützende Produkte entwickelt und ein CFO, der ein ausreichendes Security-Budget bereitstellt. Ein ganzheitlicher Security-Ansatz lebt davon, die TOM-Dimensionen in Ihrer Gesamtheit zu betrachten und Ihre jeweiligen Beziehungen und Eigenschaften systemisch zu verknüpfen.

Das dies nicht kostenneutral erfolgen kann, ist klar. Es ist aber auch klar, dass ein Cyber-Vorfall mit seinen Schäden (Datenverlust, Image-Beeinträchtigung, Wirtschaftsspionage etc.) teurer kommen kann als ein ganzheitlicher Security-Ansatz!

Empfehlung

Seien Sie bereit, alte Zöpfe abzuschneiden und ggf. auch auf ein wenig Komfort zu verzichten. Wenn es erforderlich ist, trennen Sie sich von vertrauten Security-Produkten, die sich in einer technologischen Sackgasse befinden. Wechseln Sie auf Produkte, die Schnittstellen zu Ihren etablierten Tools anbieten und sich je nach Risikolage individuell anpassen lassen.

Informieren Sie Ihre Anwender, dass die neue 2-Faktor-Authentifizierung nicht dazu gedacht ist, die Smartphone-Nutzung zu erschweren. Bekennen Sie sich dazu, dass es Schwachstellen gibt, die man schließen muss, um die Integrität der Daten und Anwendungen zu bewahren. Hinterfragen Sie Organisationsabläufe und Prozesse! Prüfen Sie die Aktualität der Daten und Dokumente, verifizieren Sie Feedback-Kanäle für Probleme und stellen Sie sicher, das Security im gesamten Kontext auch maßgeblich vertreten ist. Denn oftmals gibt es eine Betriebsblindheit die nur vertrautes erkennt – aber auf ein Thema wie „Ich habe einen USB-Speicherstick als Werbegeschenk per Briefpost bekommen, aber es sind keine Daten drauf – kann ich den einsetzen?“ keine Gefahr sieht.

Auch wenn es keine hundertprozentige Sicherheit gibt: Investieren Sie in einen ganzheitlichen Ansatz gegen Cyber-Gefahren! Denn nur so kann sich Ihr Unternehmen gegen Cyberkriminelle wehren, die versiert und mit zunehmender Intensität ihrem „MakeMony“-Geschäftsmodell nachgehen.

Exklusiver Backgrounder

Das Whitepaper „Auswertung der Customer Journey von Crypto-Ransomware“ beschreibt detailliert die 5 Handlungsweisen erfolgreicher Ransomware-Cyberkrimineller und geht auf die verschiedenen Malware-Varianten ein. Die Studie steht hier zum kostenlosen Download zur Verfügung.