Die Ransomware-Industrie steht nicht still. Längst handeln die Akteure nicht mehr nur aus Vergnügen oder aus der Lust heraus, Chaos zu stiften. Cyberkriminelle agieren gewinnorientiert, wie man es von Unternehmen kennt, und gehen auf dem Weg der Professionalisierung und Rationalisierung ihrer Angriffsmethoden immer weiter.

Ihre veränderte Motivation hat die Vorhersage ihres Verhaltens etwas erleichtert, da ihr Vorgehen nun auf strategischen Zielen und nicht mehr auf unvorhersehbaren Launen beruht. Auch deswegen wird 2024 erneut ein Jahr der Ransomware sein.

Für 2024 ist zu erwarten, dass die Ransomware-Branche verstärkt opportunistisch vorgeht. Dieser Trend gipfelte bereits 2023 in der CitrixBleed-Attacke. Die Sicherheitsexperten der Bitdefender Labs gehen davon aus, dass die folgenden Trends das Ransomware-Geschehen in den nächsten zwölf Monaten beherrschen werden:

1. Beschleunigtes Ausnutzen von Zero-Day-Exploits

Cyberkriminelle, die rational und effizient mit automatisierten Scans nach Lücken in den Opfer-Netzwerken Ausschau halten, werden versuchen, die entdeckten Schwachstellen innerhalb von 24 Stunden gewinnbringend auszunutzen. Nach einer manuellen Analyse wählen sie die jeweils optimalen Angriffstools aus. Um hierbei schneller zu agieren und den zunehmend priorisierten Patching-Maßnahmen der Unternehmen zuvorzukommen, investieren Akteure mit entsprechenden IT-Kompetenzen und Ressourcen in echte Zero-Day-Schwachstellen und warten nicht mehr auf Proof-of-Concept (PoC)-Codes.

Ransomware-Gruppen konzentrieren sich weiterhin auf Unternehmensapplikationen. Diese Software wird im Vergleich zu Endanwenderlösungen wie Browser oder Office-Software nicht so schnell und automatisch aktualisiert. Angreifer versuchen die sich aus diesem konservativeren Update-Ansatz ergebenden Zeitfenster so weit wie möglich auszudehnen. Der für Access Broker oder Ransomware Affiliates notwendige Prozess, Angriffsmöglichkeiten zu priorisieren, bietet Verteidigern die Möglichkeit, die Gefahr zu erkennen und zu entschärfen. Unternehmen konzentrieren sich daher demnächst verstärkt auf das Risikomanagement.

2. Nicht wählerisch mit der Branche –Spieleentwickler im Visier

Die Auswahl der möglichen Angriffsziele und der Vorgehensweise richtet sich nach Branche oder Unternehmensgröße. Ransomware-Gruppen sind zunehmend in der Lage, die Risikoprofile der jeweiligen Opfer zu verstehen. Produktion und ähnliche betriebsabhängige Branchen sind bevorzugte Ziele für das Verschlüsseln der dafür benötigten Informationen, während Gesundheitswesen oder Anwaltskanzleien sich besser mit Datendiebstahl erpressen lassen. Die Experten der Bitdefender Labs erwarten für 2024 einen Anstieg der Angriffe auf Spiele-Entwickler.

Kleine oder mittelständische Unternehmen mit an sich begrenztem Lösegeldpotenzial dienen als Quelle für Geschäftsverbindungen, um Angriffe über diese Wege zu skalieren. Dies erfolgt dann häufig über VPN/VDI-Konnektivitäten oder über kompromittierte Geschäfts-E-Mails. Kenntnisse über bestehende Verknüpfungen, mit denen man Angriffe auf einen größtmöglichen Adressatenkreis ausdehnt, sind bei dieser Opfergruppe das wertvollste Kapital für Ransomware-Affiliates. Mittelbare Angriffe über die Supply Chain werden also vielversprechend effizienter.

3. Modernisierter Code von der Stange

Qualitativ hochwertiger Ransomware-Code wird 2024 zur Massenware. Ransomware-Entwickler verwenden zunehmend Rust als primäre Programmiersprache. Sie ermöglicht es, sichereren Code zu schreiben. Für die Sicherheitsanalysten ist das Reverse Engineering und die Analyse dieser Attacken schwierig. Mit Rust können Hacker zudem Code für verschiedene Betriebssysteme kompilieren. Ransomware für macOS ist zwar nicht zu erwarten, aber Hypervisoren und andere Server-Workloads geraten dadurch zunehmend und einfacher ins Visier.

Der Code erpresserischer Software wird in Zukunft eine intermittierende Teilverschlüsselung bevorzugen und allmählich zu quantenresistenten Verfahren wie NTRU Encryption übergehen. Bei der intermittierenden Methode können Sicherheitstools Angriffe schwieriger erkennen, da die Datei dem Original statistisch ähnelt. Zudem kann Ransomware nun mehr Dateien schneller verschlüsseln.

4. Weg von der Verschlüsselung hin zum Datendiebstahl

Der Trend hin zur Datenexfiltration setzt sich, abgesehen von der Produktion und Fertigung, fort. Vorreiter für diesen Tendenz sind Gruppen wie CL0P, BianLian, Avos, BlackCat, Hunters International und Rhysida.

Die Drohung, Daten weiterzuleiten, zu verkaufen oder offenzulegen, birgt das Potenzial für höhere Lösegeldzahlungen. Nach dem Informationsdiebstahl haben die Opfer zwei Optionen: Sie können versuchen, die Vertraulichkeit der Daten zu sichern (indem sie zahlen) oder hinnehmen, dass die Angreifer sie veröffentlichen. Bei einer Verschlüsselung stehen dagegen verschiedene Optionen – wie etwa ein Wiederherstellen von Informationen aus Backups – offen. Wenn auch nicht zu 100 Prozent.

Andererseits können sich Cyberkriminelle beim Entwenden oder Offenlegen von Daten als unfreiwillige Penetrationstester darstellen und anbieten, Verstöße diskret zu behandeln. Das sind weichere Faktoren als beim Verschlüsseln von Informationen, wo die Hacker Daten unter Umständen unwiederbringlich zerstören. Die Erpresser nutzen das Wissen um Compliance-Zwänge aus, um immer höhere Lösegelder zu erwirtschaften.

5. Cyberkriminelle Branche sucht Fachkräfte

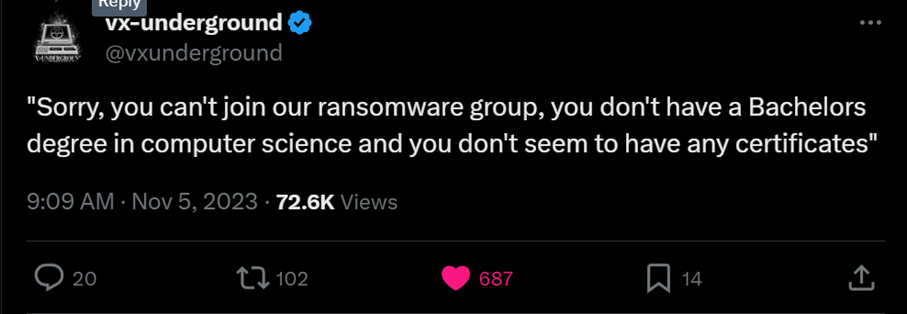

Der Wettbewerb zwischen den kriminellen Ransomware-Gruppen wird sich verschärfen. Daher suchen sie nach geeignetem Personal. Gefragt sind nicht nur technische Kenntnisse, um Angriffe durchzuführen, sondern auch das Know-how rund um Cyber-Versicherungen, Compliance und gesetzliche Vorschriften, um Lösegelder zu maximieren. Dies eröffnet nicht-technischen Spezialisten Möglichkeiten, sich dem wachsenden kriminellen Ökosystem anzuschließen.

Im Ransomware-as-a-Service-Markt spielt der Ruf einer Organisation eine immer wichtigere Rolle. Gruppen mit operativen Problemen benennen sich daher wahrscheinlich in der Folge um. Dennoch wird es ihnen insbesondere nach mehreren Misserfolgen schwerfallen, unter der neuen „Marke“ geeignete Affiliate-Partner zu rekrutieren. Einige Kriminelle könnten sich in Zukunft dafür entscheiden, ihre verbleibenden Assets an andere zu verkaufen und sich dann aufzulösen, wie etwa am Beispiel Hive und Hunters International zu beobachten.

Abbildung : Die Ansprüche an Cyberkriminelle steigen. Bildquelle: X, ehemals Twitter. (Quelle: Bitdefender)

6. Disruption staatlich gesteuerter Cyberkriminalität

Auch opportunistisch und gewinnorientiert agierende Ransomware-Akteure übernehmen 2024 Tools und Techniken, die bisher von staatlich gesponserten Angreifern bekannt waren. Regierungen, die diese Gruppen bisher toleriert hatten, müssen möglicherweise Einsatzregeln festlegen. Dies vor allem, wenn cyberkriminelle Operationen beginnen, Konflikte mit verbündeten Ländern zu verursachen oder die Interessen der eigenen Regierung zu untergraben.

Ransomware-Geschäftsmodelle haben sich seit 2017 erheblich weiterentwickelt. Angreifer und Opfer jeder Branche und Größe werden in diesem Bereich gegenwärtig zu Zeugen einer enormen Transformation. Angesichts immer raffinierterer Angriffe bleibt den Opfern keine Wahl, als nicht nur Tools wie Extended Detection and Response (XDR) zu nutzen, sondern auch ihre Kompetenzen und Fähigkeiten in der Abwehr weiter auszubauen, etwa durch eine Managed Detection and Response (MDR).