Im Jahr 2023 verzeichneten die Forscher von Group-IB eine Steigerung der Ransomware-Angriffe in Europa um etwa 52 %, wobei Unternehmen aus den Bereichen Fertigung, Immobilien und Transport die Hauptziele blieben.

Das Vereinigte Königreich, Frankreich und Deutschland sind nach wie vor die Länder, die am häufigsten von RaaS-Anbietern („Ransomware as a Service“) angegriffen werden. Darüber hinaus wurde die Region im Laufe des Jahres zum Schauplatz von 108 Cyberangriffen, die von verschiedenen staatlich geförderten Hackergruppen durchgeführt wurden. Hauptziele waren Regierungs- und Militärinstitutionen, die 48 gegen sie verübte Attacken erlitten. Informations-Stealer stellen ein erhebliches Problem dar, da sie 250.000 Geräte (23 % mehr als 2022) in der europäischen Region infizierten. Deren Protokolle wurden auf Underground-Clouds of Logs (UCL) verfügbar gemacht. Des Weiteren gab es 647.485 Hosts, deren Protokolle auf Untergrundmärkten zum Verkauf angeboten wurden. Das sind 28 % mehr als im Vorjahr. Laut dem Bericht sank gleichzeitig die Zahl der angebotenen Erstzugänge zu kompromittierten Netzwerken um 7 % in der Region. Etwas mehr als 1 Million in Europa registrierte kompromittierte Karten tauchten im cyberkriminellen Untergrund auf – die Zahl hat sich im Vergleich zu 2022 nicht verändert.

Europa im Fadenkreuz

Group-IB-Forscher haben herausgefunden, dass die europäische Region im vergangenen Jahr der zweitgrößte Schauplatz für fortgeschrittene anhaltende Bedrohungen (APTs – Advanced Persistent Threats) weltweit war. Insgesamt ordnete Group-IB im Jahr 2023 weltweit 523 Angriffe staatlichen Akteuren zu. Die Attacken auf europäische Organisationen machten 21 % der weltweiten Gesamtzahl aus. In Europa gab es 108 Cyberangriffe, die von verschiedenen staatlich geförderten Hackergruppen durchgeführt wurden. Zu den auffälligsten Gruppen, die in Europa aktiv sind, gehören Lazarus, Mustang Panda, APT41 und Sandman (alle aus Ostasien) sowie APT28, BlackEnergy, Gamaredon, Turla und Callisto (alle aus der Gemeinschaft Unabhängiger Staaten (GUS)). Die Attacken waren komplex und zielgerichtet, was den zunehmenden Trend bestätigt, den Cyberraum zu nutzen, um Regierungsziele zu erreichen.

Mit 31 erfassten Vorfällen war die Ukraine das häufigste Ziel von Angriffen, an denen staatlich geförderte Bedrohungsakteure beteiligt waren, was wahrscheinlich auf die anhaltenden politischen Konflikte in der Region zurückzuführen ist. Die anderen vier am stärksten von APT-Gruppen betroffenen Länder in Europa waren Polen mit 11 Angriffen sowie Deutschland, Frankreich und Italien mit jeweils 6 Attacken.

Regierungs- und Militärbehörden in Europa lagen mit 48 Angriffen im Fokus der APT-Gruppen. Dies zeigt, dass staatlich gesponserte Gruppen besonders an Bereichen interessiert sind, die die nationale Sicherheit und Außenpolitik beeinflussen.

Ransomware-Chronik: Doppeltes Wachstum in 2023

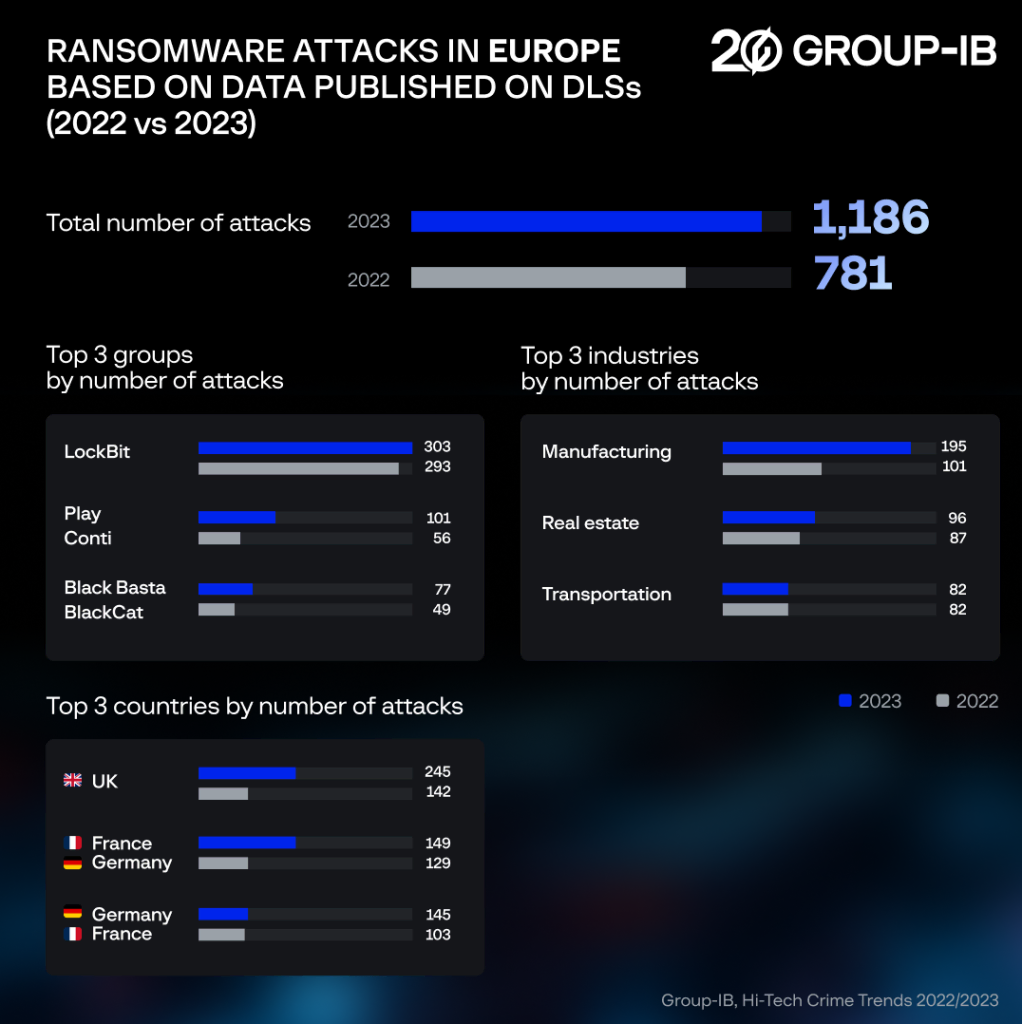

Ransomware, die sowohl in Bezug auf das Ausmaß als auch auf die Auswirkungen nach wie vor einen beachtlichen Vorsprung hat, stellt weiterhin eine erhebliche Bedrohung für den europäischen Markt dar. Erneut war Europa nach Nordamerika die am häufigsten angegriffene Region weltweit: Die Daten von 1.186 Unternehmen wurden auf Data-Leak-Sites (DLSs) veröffentlicht. Dies entspricht einem Anstieg von rund 52 % gegenüber dem Vorjahr, als Informationen von 781 europäischen Unternehmen auf DLS erschienen.

Im Jahr 2023 war das verarbeitende Gewerbe mit 16 % aller Unternehmen, deren Daten in DLS veröffentlicht wurden, das häufigste Ziel in der Region. Die Immobilienbranche stand an zweiter Stelle und verbuchte 8 % aller Angriffe in der Region gegen sich. Auf Platz 3 folgt die Logistikbranche mit 5 % der Vorfälle.

Was die aktivsten Ransomware-Gruppen in der Region betrifft, so war LockBit mit 26 % der Angriffe in Europa führend, gefolgt von Play mit 9 % und Black Basta mit 7 %. Ein signifikanter Anstieg war bei den in Großbritannien von Ransomware betroffenen Unternehmen im Jahr 2023 zu verzeichnen: um etwa 73 % auf 245, womit Großbritannien das am stärksten betroffene Land in Europa ist (basierend auf den auf Ransomware-DLS veröffentlichten Daten). In Frankreich stieg die Zahl der betroffenen Firmen um 45 % auf 149, während in Deutschland 145 angegriffene Unternehmen zu beklagen waren. Letzteres entspricht einen Anstieg von 12 %.

Vom Bullenmarkt zum Bärenmarkt: Verlangsamung der Aktivitäten von IABs

Sogenannte „Initial Access Brokers“ (IABs), also Gruppen, die die Verbreitung von Ransomware fördern, indem sie den Erstzugang zu kompromittierten Unternehmensnetzwerken über das Dark Web verkaufen, erlebten einen leichten Rückgang. Sie passten sich den Anforderungen anderer Bedrohungsakteure in der europäischen Region an.

Im Jahr 2023 wurde der Zugang zu Unternehmensnetzen in Europa 628 Mal zum Verkauf angeboten, ein Rückgang von 7 % gegenüber 2022 (674). Dabei waren die fünf wichtigsten Zielländer der IABs in Europa das Vereinigte Königreich (111), Frankreich (83), Spanien (70), Deutschland (63) und Italien (62).

Die Dienstleistungsbranche war im Jahr 2023 am stärksten betroffen. Die Zugangsangebote verdoppelten sich im Vergleich zu 2022 und beliefen sich auf 52 (8 % aller Angebote für die Region). Es folgten die Fertigung mit 44 Angeboten (7 %) sowie Handel und Shopping mit 37 von IABs vermarkteten Zugängen (6 %).

Die zum Verkauf angebotene VPN-Zugänge gingen sogar um 50 % zurück, während jene für RDP-Konten um 34 % zunahmen. Die Angebote für Zugänge mit Benutzerrechten stiegen 2023 um 35 % an, was entweder auf eine stärkere Zugangsdifferenzierung seitens der Unternehmen oder auf einen Mangel an Fähigkeiten bei den IABs hinweist.

Der aktivste IAB in der Region war mazikeen, ein neuer Akteur, der seit Januar 2023 aktiv ist. Am häufigsten verkaufte er Zugang zu Unternehmensnetzwerken über kompromittierte RDP-Konten (98 %). Ein Drittel der Opfer von mazikeen sind Firmen mit Sitz in Europa. Fast alle Angebote enthielten Informationen über das Land, die Branche, die Zugriffsrechte, die Zugriffsebene und die vom Unternehmen eingesetzten Antivirensysteme.

Anhand der Aktivitäten von mazikeen konnten die Experten der Group-IB rückschließen, dass der Bedrohungsakteur russischsprachig ist und sich selbst als weiblich identifiziert, was im cyberkriminellen Untergrund selten ist. In Foren erwähnte mazikeen, dass sie weder Scans von zum Verkauf angebotenen Unternehmensnetzwerken durchführt noch Persistenz dort erzielt. Mit einem Anfangspreis von 30 Dollar gelten die Preise des Brokers als die niedrigsten. Der Durchschnittspreis lag bei 180,20 Dollar.

Raccoon und Freunde stehlen Dinge

Die von Informations-Stealern gesammelten Logs sind zu einer der Hauptmethoden für Cyberkriminelle geworden, um sich Zugang zu Unternehmensnetzwerken zu verschaffen, da sie einfach, aber sehr effektiv sind. Information-Stealer sind eine Art von Malware, die in Browsern gespeicherte Anmeldeinformationen, Bankkartendaten, Krypto-Wallet-Informationen, Cookies, den Browser-Verlauf und andere Informationen von Browsern auf infizierten Computern sammelt.

Kostenlose Underground-Clouds of Logs (UCL) sind eine der Hauptquellen für Daten über infizierte Hosts. UCLs sind spezielle Dienste, die Zugang zu kompromittierten vertraulichen Informationen bieten, die größtenteils von Informations-Stealern stammen. Jeden Tag werden auf diesen Plattformen Logs im Umfang von mehreren Gigabyte veröffentlicht, und diese Zahl steigt ständig weiter. Im vergangenen Jahr ist die Menge der infizierten Hosts in Europa, deren Protokolle auf UCLs veröffentlicht wurden, um 23 % auf über 250.000 angewachsen.

Spanien führt mit einem Zuwachs von 48 % der Hosts auf UCL (31.665), während es vor einem Jahr nur an dritter Stelle lag. Auf dem zweiten Platz folgt Frankreich, der Spitzenreiter im Jahr 2022, mit einem Rückgang der Zahlen infizierter Hosts um 3 % auf 25.873. Polen folgt den drei am stärksten betroffenen Ländern in Europa mit einem Anstieg von 6 % (23.393). Zwei Länder, die im Jahr 2023 ein deutliches Wachstum verzeichneten, waren Deutschland (+32 % auf 22.966) und Italien (+18 % auf 22.309).

Im Vergleich zu 2022 hat sich die Liste der populärsten Information-Stealer, die zur Kompromittierung von Hosts eingesetzt werden und deren Logs auf UCLs zu finden sind, leicht verändert. Vidar, der im letzten Jahr noch an zweiter Stelle stand, ist nun Vierter und macht Platz für den МЕТА-Stealer. Somit sind die drei größten Stealer, die Nutzer in Europa angreifen, RedLine Stealer, META und Raccoon.

Untergrundmärkte sind ebenfalls auf dem Vormarsch. Im Gegensatz zu den UCLs, bei denen ein großer Teil der Logs kostenlos verteilt wird, werden Untergrundmärkte immer dazu genutzt, die Logs von Hosts zu verkaufen, die von Informations-Stealern kompromittiert wurden. Im Jahr 2023 war ein Anstieg von 28% im Vergleich zu 2022 zu verzeichnen. Dabei belief sich die Gesamtzahl der zum Verkauf gebotenen Hosts mit Bezug zu Europa auf 647.485. Basierend auf der Menge der im Untergrund vorhandenen Logs wurde Spanien zum ersten Mal zum Hauptziel mit insgesamt 73.788 Einträgen im Jahr 2023, was einem Anstieg von 42 % gegenüber dem Vorjahr entspricht. Es folgen Italien mit 72.138 Logs (+33 %) und Frankreich mit 69.026 (+23 %). Raccoon, LummaC2 und RedLine Stealer sind die beliebtesten Datendiebe unter den Cyberkriminellen in der Region.

Eine Flut von Leaks

Im Jahr 2023 wurden in Europa 386 neue Fälle von öffentlich verfügbaren geleakten Daten entdeckt. Im Rahmen dieser Vorfälle wurden über 292.034.484 Strings mit Nutzerdaten kompromittiert. Frankreich, Spanien und Italien waren mit 64, 62 bzw. 52 Fällen am stärksten von Datenlecks betroffen. Nach dem Vereinigten Königreich (35) schließt Deutschland mit 21 Datenleck-Fällen die Top-5-Rangliste ab.

E-Mail-Adressen, Telefonnummern und Kennwörter stellen das größte Risiko dar, da sie von Kriminellen für verschiedene Arten von Angriffen verwendet werden können. Von allen durchgesickerten Daten enthielten 140.642.816 Einträge E-Mail-Adressen (davon 96.590.836 einzeln). Darüber hinaus wurden 9.784.230 Lecks von Passwörtern (davon 3.832.504 einzeln) und 157.074.355 Einträge mit Telefonnummern (davon 95.728.584 einzeln) entdeckt.

Der Bericht „Hi-Tech Crime Trends 23/24“ von Group-IB durchleuchtet die Veränderungen im Verhalten von Cyberkriminellen, das Aufkommen neuer TTPs und die übergreifenden Trends, die zur Entfaltung der Cybersecurity-Bedrohungen führten. Er ist hier verfügbar.

www.group-ib.com