Die Sicherheitsforscher von Check Point Research (CPR) haben vor kurzem eine ausgeklügelte Phishing-Kampagne namens „CopyRh(ight)adamantys“ aufgedeckt. Sie verwendet eine weiterentwickelte Version der Rhadamanthys-Stealer-Malware, um in die Systeme der Opfer einzudringen.

Diese Kampagne nutzt KI-gesteuerte Marketing-Taktiken, um ihre Reichweite und ihren Aktionsradius zu vergrößern, und macht sich die Fähigkeit der Rhadamanthys-Malware zunutze, der Erkennung zu entgehen. Die Angreifer setzen geschickt künstliche Intelligenz ein, um ihre Operationen zu optimieren, so dass die Kampagne hoch skalierbar und weltweit wirksam ist.

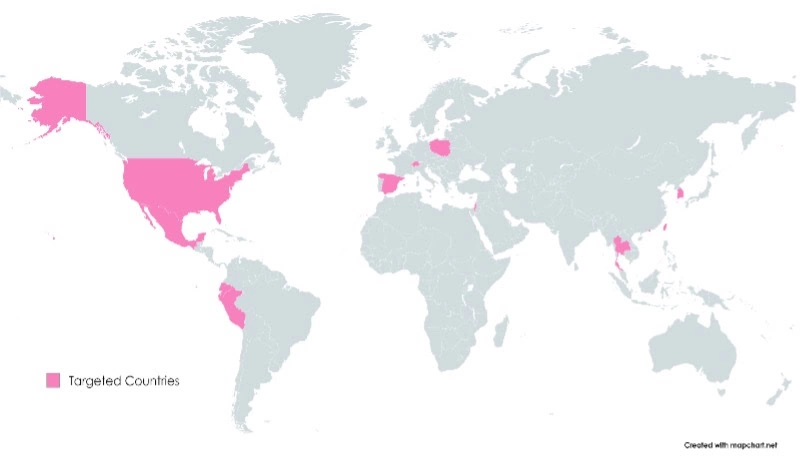

Nahezu 70 Prozent der imitierten Unternehmen gehören zu Hightech-Branchen wie Unterhaltung, Medien, Technologie und Software. Die digitale Präsenz dieser Branchen und die häufige Kommunikation über Urheberrechte machen sie zu idealen Zielen für Cyberkriminelle, die die vermeintliche Legitimität ihrer Phishing-Kampagnen erhöhen wollen. Durch die Automatisierung von Phishing-Techniken haben sie die Reichweite ihrer Kampagnen erheblich ausgeweitet und erreichen verschiedene Branchen in Nordamerika, Europa, dem Nahen Osten und Asien.

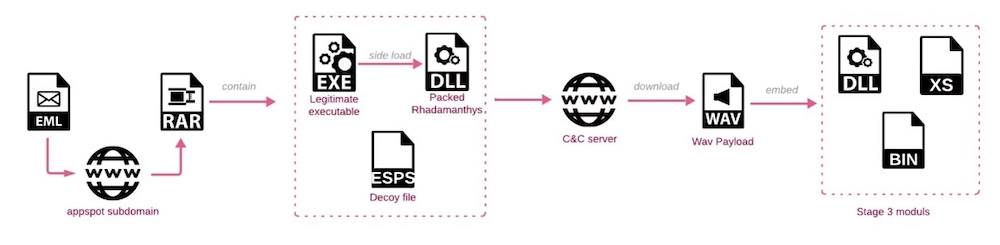

Die Kampagne CopyRh(ight)adamantys, die von der als „Void Manticore“ bekannten cyberkriminellen Gruppe organisiert wird, nutzt falsche Anschuldigungen von Urheberrechtsverletzungen, um Empfänger zu manipulieren. Die Angreifer, die sich als Vertreter bekannter Unternehmen ausgeben, kontaktieren Einzelpersonen und Unternehmen und behaupten fälschlicherweise, dass deren Social-Media-Inhalte gegen das Urheberrecht verstoßen. Sie stellen realistische Gmail-Konten und sorgfältig vorbereitete Nachrichten zur Verfügung, die den Kommunikationsstil legitimer Unternehmen widerspiegeln. Die Opfer werden dann aufgefordert, eine Datei herunterzuladen, um das Problem zu „beheben“, die in Wirklichkeit Rhadamanthys Stealer installiert und wertvolle Informationen wie Anmeldeinformationen und Finanzdaten abfängt.

Die wichtigsten Erkenntnisse der Kampagne:

- Große globale Reichweite: Phishing-Versuche wurden in Nordamerika, Europa, dem Nahen Osten und Asien entdeckt.

- Ausgefeilte Taktiken: Die Angreifer verwenden stark personalisierte E-Mails, oft in lokalen Sprachen, wodurch die Glaubwürdigkeit und Reichweite ihrer Botschaften erhöht wird.

- Finanziell motiviert: Im Gegensatz zu staatlich gesponserten Kampagnen ist CopyRh(ight)adamantys auf finanziellen Gewinn ausgerichtet und zielt mit minimaler Selektivität auf Opfer in verschiedenen Sektoren ab.

„Die aufgedeckte CopyRh(ight)adamantys-Kampagne zeigt nicht nur die zunehmende Raffinesse von Cyber-Bedrohungen, sondern auch wie Cyber-Kriminelle KI für Marketing und Automatisierung einsetzen, um ihre Reichweite und ihren operativen Umfang zu vergrößern“, erklärt Sergey Shykevich, Group Manager Products – R&D bei Check Point Software Technologies. „Für Sicherheitsverantwortliche ist dies ein Weckruf, Automatisierung und KI in ihren Abwehrstrategien zu priorisieren, um diesen finanziell motivierten, globalen Phishing-Kampagnen entgegenzuwirken.“

Die Untersuchungen von Check Point zeigen eine kritische Schwachstelle auf, da KI-gesteuerte Kampagnen wie diese immer ausgefeilter werden.

Eine ausführliche technische Analyse der Phishing-Kampagne findet sich im vollständigen Bericht von Check Point Research.

(vp/Check Point)