Seit April 2020 untersucht das Nocturnus-Team von Cybereason das Auftauchen der Bazar Malware, mit Loader- und Backdoor-Funktion, die dazu dienen, Daten über den infizierten Rechner zu sammeln und zusätzliche Malware zu verbreiten.

In dieser Analyse beschäftigen sich die Autoren mit der Verbreitung der Bazar Malware über Phishing-E-Mails, die sich wä hrend der Corona-Pandemie die Lohn- und Gehaltsabrechnungen von Mitarbeitern und Kundenbeschwerden zunutze machen.

Die Bazar Malware scheint eng mit Trickbot-Kampagnen assoziiert zu sein, ähnlich der Trickbot-Anchor-Kollaboration vom Dezember 2019. Die weitere Analyse förderte zu Tage, dass dieselbe Infektionskette anstelle des üblichen Trickbot Downloaders den Bazar Loader ausliefert. Der Bazar Loader und die Bazar Backdoor sind nach der Verwendung von EmerDNS Blockchain Domains benannt. In letzter Zeit liegen Bazar Domains bei Cyberkriminellen im Trend, weil sie die Fähigkeit haben, Takedowns und Sinkholes zu umgehen, die die Botnet-Kommunikation stören.

Der Bazar Loader erlaubt es einem Angreifer, in der betreffenden Umgebung Fuß zu fassen, während die Bazar Backdoor für Persistenz sorgt. Diese Kombination aus Loader und Backdoor gibt Cyberkriminellen zusätzlich die Möglichkeit, weitere Payloads wie Ransomware und Post-Exploitation-Frameworks wie beispielsweise CobaltStrike einzusetzen, Daten abzuziehen und remote Befehle auf infizierten Rechnern auszuführen. Die Bazar Backdoor kann zu einer Reihe von schwerwiegenden Konsequenzen für ein Unternehmen führen. Dazu zählen die Unterbrechung geschäftlicher Prozesse, der Verlust von Daten und die Kompromittierung der gesamten Umgebung, was zwangsläufig bei Kunden zu einem nachhaltigen Vertrauensverlust führen kann.

Es kursieren verschiedene Versionen der Bazar Backdoor und des zugehörigen Loaders, die zeigen, dass die Malware aktiv weiterentwickelt wird. In ihrem Bericht analysieren die Sicherheitsforscher des Nocturnus-Teams die Bazar Loader- und Backdoor-Funktionen sowie die Elemente, die eine Verbindung zu Trickbot nahelegen, ähnlich der Trickbot-Anchor-Verbindung aus dem Jahr 2019.

Die vorliegende Analyse konzentriert sich auf den Bazar Loader, da dieser bei seinem jetzt erneuten Auftauchen besonders schwer zu erfassen ist.

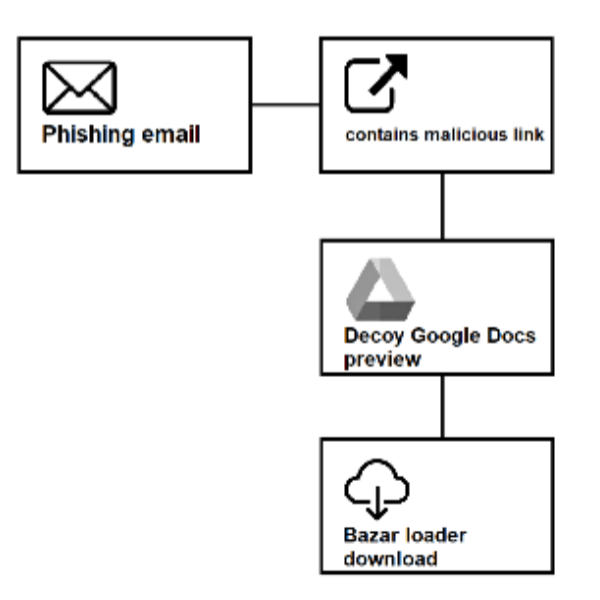

Die Infektionskette des Bazar Loaders beginnt mit einem Link in einer Phishing-E-Mail.

Die wichtigsten Ergebnisse auf einen Blick

- Eine neue Malware-Familie: Das Cybereason Nocturnus-Team analysiert einen neuen Bazar Loader und die zugehörige Bazar Backdoor. Sie sind erstmals im April 2020 aufgetaucht und haben sich seitdem kontinuierlich weiterentwickelt. Mithilfe von Bazar können Angreifer zusätzliche Malware und Ransomware einschleusen und letztendlich sensible Daten stehlen.

- Zielgruppen in den USA und Europa: Bazar Malware-Infektionen richten sich speziell gegen Unternehmen aus den Branchen Dienstleistung, Gesundheit, Fertigung, IT, Logistik und Touristik in den USA und in Europa.

- Mit Loader- und Backdoor-Funktionen: Bazar nutzt die E-Mail-Plattform Twilio SendGrid und signierte Loader-Dateien. In Verbindung mit einer Fileless Backdoor ist es so möglich, herkömmliche Sicherheitssoftware zu umgehen und die Persistenz der Schadsoftware zu gewährleisten.

- Kontinuierliche Weiterentwicklung: Im Verlauf der Untersuchung hat sich gezeigt, dass Bazar aktiv weiterentwickelt wird. In jüngerer Zeit sind die aktiven Kampagnen verschwunden. Allerdings nur, um später in einer neuen Version wiederaufzutauchen. Das deutet darauf hin, dass sich die Gruppe gerade in einem Entwicklungszyklus befindet.

- Evasive, verschleierte Fileless Malware (Dateilose Malware): Der getarnte Loader entzieht sich der Aufdeckung, indem er die Vertrauensdienste von Zertifizierungsstellen missbraucht. Das Verhalten ähnelt an dieser Stelle dem früheren Trickbot-Loader. Der aktuelle Loader verwendet allerdings EmerDNS-Domänen (.bazar) für den Command-and-Control-Server und nutzt sehr wirksame Verschleierungstaktiken. Dazu kommen Anti-Analyse-Techniken, die sowohl eine automatische wie eine manuelle Analyse vereiteln. Die verschlüsselte Backdoor wird ausschließlich in den Speicher geladen. Ganz offensichtlich haben die Autoren einiges an Zeit und Mühe in die Verschleierung der Malware investiert.

- Blockchain DNS: Der Bazar Loader lädt die dateilose Bazar Backdoor über die EmerDNS-Blockchain, weil diese potentiell wenig störanfällig ist.

- Comeback nach zwei Monaten: Nach einer zweimonatigen Pause tauchte Mitte Juni eine neue Variante, die sich deutlich besser tarnt als ihre Vorgänger. Die Vorgehensweise ähnelt der anderer Gruppen von Cyberkriminellen und insbesondere der von Trickbot.

- Verbindungen zu Trickbot: Der Loader zeigt Verhaltensweisen, die ihn mit früheren Trickbot-Kampagnen in Verbindung bringen. Es gibt einige Unterschiede zwischen der Anchor- und der Bazar-Malware zum Beispiel bei der Generierung von Client-IDs. Trotzdem teilen beide sich dieselbe Top-Level-Bazar C2 Domain. Im Gegensatz zu Trickbot und Anchor entkoppeln Bazar Loader und Backdoor die Kampagnen- und Bot-Informationen in sogenannten Bot-Callbacks. Diese Verbindungen und die rasante Weiterentwicklung der Bazar Malware deutet daraufhin, dass die nächste Generation von Angriffen bevorstehen könnte.

Fazit

Die vorliegende Analyse stellt eine Verbindung zwischen Bazar Loader und Bazar Backdoor zu den Bedrohungsakteuren hinter Trickbot her und damit zu einer früheren Untersuchung zu Anchor und Trickbot von Dezember 2019. Auf Grundlage der aktuellen Analyse vermuten die Sicherheitsforscher bei Cybereason, dass die Malware-Familie das neueste hochentwickelte Tool im Arsenal der Trickbot-Gang ist, einer Gruppe von Cyberkriminellen, die bisher nur bei selektiven Angriffen auf eine Handvoll hochwertiger Ziele beobachtet wurde.

Die Bazar-Malware zeichnet sich besonders durch ihre Verschleierungstaktiken aus und durch die Fähigkeit, sich dauerhaft in den infizierten Systemen einzunisten. Die Malware-Coder testen aktiv unterschiedliche Malware-Versionen. Dabei versuchen sie, den Code soweit wie möglich zu verschleiern und die Payload zu verstecken, die dann letztendlich im Rahmen eines anderen Prozesses ausgeführt wird. Um sich möglichst gut zu tarnen, verwenden Bazar Loader und Backdoor ein anderes Callback-Schema, als zuvor bekannte Trickbot-bezogene Schadsoftware.

Nach der Infektion erlaubt die Malware den Bedrohungsakteuren eine Reihe von Befehlen und Codes auszuführen, und sie enthält Funktionen zum Hochladen und Selbstlöschen von Dateien. Dieser breit gefächerte Ansatz erlaubt es den Angreifern sehr dynamisch vorzugehen. Sei es bei der Exfiltration von Daten, der Installation einer Payload auf dem Zielsystem oder dabei, sich im Netzwerk weiter zu verbreiten.

Dass hier Blockchain Domains verwendet werden, kennzeichnet Bazar Loader und Bazar Backdoor als Teil einer Bedrohungsfamilie, die auf alternativen Domain-Name-Systemen wie EmerDNS beruht. Wie Cybereason im Dezember 2019 in seinem „Dropping The Anchor“-Bericht herausfand, wurden diese alternativen Domain-Name-Systeme auch bei Trickbot Anchor-Kampagnen verwendet. Die Systeme haben einen großen Vorteil: Sie bieten der Bot-Infrastruktur Schutz vor Zensur und sind gegenüber Takedowns ausgesprochen widerstandsfähig. Eine Eigenschaft, die sie auch für Bedrohungsakteure von unschätzbarem Wert macht.

Nach dem Auftauchen der ersten Malware-Varianten im April 2020 folgte eine fast zweimonatige Pause bis im Juni 2020 eine neue Variante entdeckt wurde. Die Analysen der Sicherheitsforscher, die sich mit der Entwicklung der Bazar-Malware-Familie befassen, zeigen deutlich, dass der Bedrohungsakteur Zeit gebraucht hat, um seinen Code zu überprüfen und so zu verbessern, dass die Malware sich besser tarnen kann. Die Bazar-Autoren änderten einige der auffälligsten Funktionsmerkmale der vormaligen Variante, wie z. B. zuvor fest codierte Zeichenfolgen, und sie modifizierten die bekannte Shellcode-Entschlüsselungsroutine. Ähnlich dem, was sich zuvor bei neueren Trickbot-Varianten beobachten ließ.

Obwohl die Malware sich noch in der Entwicklungsphase befindet, geht Cybereason davon aus, dass die jüngsten Verbesserungen und das erneute Auftauchen für eine potenziell schwerwiegende Bedrohung sprechen, sobald die die Schadsoftware komplett einsatzbereit ist.

Der komplette Report sollte hier verfügbar sein.

www.cybereason.com