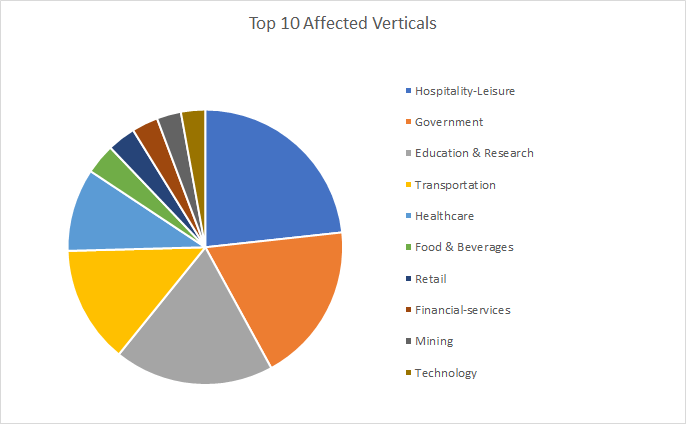

Laut technischen Informationen der Bitdefender Labs werden derzeit vor allem der Einzelhandel, das Hotel- und Gaststättengewerbe, das Gesundheitswesen, Institutionen der Verwaltung sowie Bildungs- und Forschungseinrichtungen mit Malware rund um die Corona-Thematik gezielt attackiert.

Während sich die Pandemie ausbreitet, haben Cyberkriminelle begonnen, die Krise für ihre Zwecke zu missbrauchen. Sie verbreiten Malware und Phishing-Mails und betreiben Online-Betrug, indem sie die Sorgen der Menschen und den gestiegenen Informationsbedarf ausnutzen.

Laut technischen Informationen der Bitdefender Labs werden derzeit vor allem der Einzelhandel, das Hotel- und Gaststättengewerbe, das Gesundheitswesen, Institutionen der Verwaltung sowie Bildungs- und Forschungseinrichtungen mit Malware rund um die Corona-Thematik gezielt attackiert. Während sich die Pandemie ausbreitet, haben Cyberkriminelle begonnen, die Krise für ihre Zwecke zu missbrauchen. Sie verbreiten Malware und Phishing-Mails und betreiben Online-Betrug, indem sie die Sorgen der Menschen und den gestiegenen Informationsbedarf ausnutzen.

Die jüngste Bitdefender-Telemetrie zeigt einen rasanten Anstieg der Cyberbedrohungen, die im Zusammenhang mit dem Coronavirus stehen: Die Zahl der Malware-Meldungen mit Coronavirus-Bezug ist im März bereits zur Mitte des Monats auf nicht weniger als 475 Prozent im Vergleich zum gesamten Februar angestiegen – von 1.448 auf 8.319 Meldungen.

Angesichts der Schwierigkeiten der Behörden aller betroffenen Länder, Pläne und Quarantäneverfahren auszuarbeiten, haben die Bedrohungsakteure schnell gehandelt und begonnen, Opfer mit dem Versprechen neuer und exklusiver Informationen über Schutzverfahren zu ködern. Einige der am stärksten betroffenen Branchen scheinen die öffentliche Hand, der Einzelhandel, das Gastgewerbe, das Transportwesen sowie der Bereich Bildung und Forschung zu sein. Diese Branchen werden offenkundig ins Visier genommen, da sie aktiv mit großen Personengruppen interagieren und diejenigen sind, die größtes Interesse an nötigen Maßnahmen zur Pandemiebekämpfung haben. Cyberkriminelle treten massiv an diese Branchen mit Phishing-E-Mails heran, in dem sie sich als WHO, NATO und UNICEF ausgeben – also Institutionen, von denen Mitarbeiter offizielle Informationen erwarten.

Vorrangig gelten die Angriffe dem Hotel- und Gaststättengewerbe, der Verwaltung, dem Bildungswesen, der Logistik und dem Gesundheitswesen.

Branchen im Visier: Verwaltung, Bildungs- und Gesundheitswesen

Eine weitere Aufschlüsselung nach den Verwaltungseinrichtungen zeigt, dass Bildungsministerien, Gesundheitsministerien sowie die Feuerwehr die meisten Angriffe erhielten. Im Gesundheitswesen waren Krankenhäuser und Kliniken, pharmazeutische Einrichtungen und Großhändler medizinischer Ausrüstung am stärksten betroffen. Häufig wurden sie mit Botschaften angesprochen, die sich sowohl um die erforderlichen Verfahren als auch um Medikamente, die zur Prävention oder Behandlung von Infektionen eingesetzt werden könnten, drehen. Es gab auch Mitteilungen zu medizinischen Versorgungsgütern, die angeblich noch auf Lager seien.

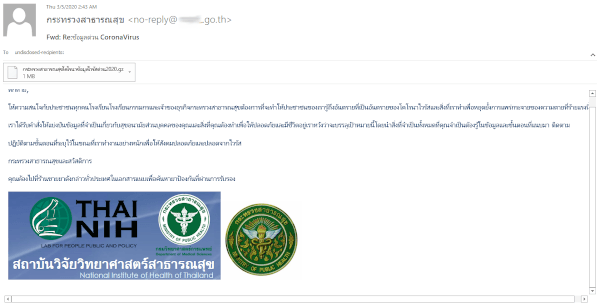

So zielt die untenstehende E-Mail beispielsweise offenkundig auf Gesundheitsdienste in Thailand ab (übersetzter Titel: „Fwd: Re: CoronaVirus Eilinformation“, übersetzter Dateiname „Gesundheitsministerium Coronavirus-Information Dringend 2020.gz“). Um der E-Mail einen legitimen Anstrich zu geben, wurden offizielle Logos des Thailand Establishment of National Institute of Health verwendet.

Die E-Mail selbst fordert Bürger, Schulen, Kommissare und Geschäftsinhaber auf, die Anweisungen im beigefügten Dokument zu befolgen, um „sicher und frei von den Viren“ zu bleiben. Gleichzeitig wird behauptet, die angehängte Datei enthalte eine Liste von Apotheken, die „ein qualifiziertes Schutzmittel“ verteilen. (Unnötig zu erwähnen, dass das Opfer, sobald es den verseuchten Anhang öffnet, mit einem Trojaner infiziert wird – in diesem Fall mit dem NanoBot-Trojaner.)

Gefälschte E-Mail im Namen einer thailändischen Gesundheitsorganisation.

Im Bereich Bildung und Forschung erreichten die E-Mails Universitäten, Schulen und technische Institute – allesamt Einrichtungen, an denen sehr viele Menschen auf Anweisungen warten, wie sie sich auf die neue Situation einstellen sollen. Auch hier wurde gezielt mit Spearphishing-E-Mails gearbeitet.

Gemeinsamer Nenner: Coronavirus

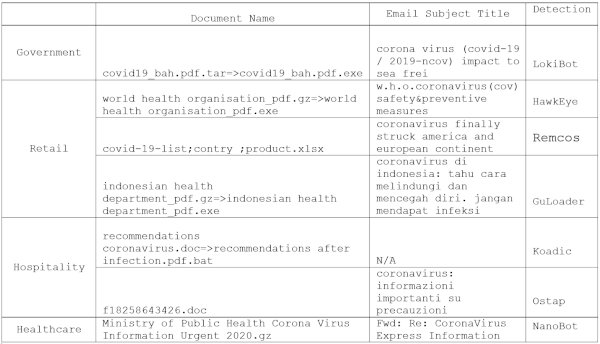

Sieht man sich einige der infizierten Dokumente an, ist ihnen gemein, dass alle Dateinamen die gleiche Zeichenfolge „Coronavirus“ enthalten und versprechen, neue und exklusive Informationen zu liefern. Zu den beliebten Täuschungsmechanismen gehört die Behauptung, dass die E-Mail-Anhänge PDF-Dokumente seien, obwohl diese in Wirklichkeit zum Beispiel eine „.exe“ oder „.bat“-Datei sind. Benutzer, die die Option „Dateinamenerweiterungen“ in der Ansicht des Datei-Explorers nicht aktiviert haben, fallen oft auf diesen Betrug mit doppelten Erweiterungen herein. Selbstredend sind diese Dateien mit Malware durchsetzt und verbreiten verschiedene Bedrohungen – von LokiBot und HawkEye bis hin zu Kodiac und NanoBot (siehe Tabelle unten).

Die meisten dieser Trojaner, einschließlich NanoBot, sind für den Diebstahl von persönlichen Daten wie Benutzernamen und Passwörter konzipiert. Hacker können sie für den Fernzugriff auf Konten, Dienste und Endgeräte verwenden. Die Tabelle unten zeigt Namensbeispiele für infizierte Dokumente, die von den verschiedenen Branchen empfangen wurde, gegebenenfalls zusammen mit dem Betreff der E-Mails.

Beispiele für verwendete E-Mail-Betreffs, Dokumentennamen und Malware.

Kein europäisches Land bleibt verschont

Was die geografische Verteilung der Corona-Malware-Meldungen betrifft, so eskalierte die Lage zwischen Januar und März. Im Januar trafen nur aus einigen Ländern, wie den Vereinigten Staaten, China und Deutschland, Meldungen ein. Im März kamen die Malware-Meldungen aus der ganzen Welt. Kein europäisches Land blieb davon verschont. Die digitalen Bedrohungsakteure nutzten Verunsicherung, Fehlinformationen und Verwirrung aus, um so stark wie möglich von der aktuellen Situation zu profitieren.

Folgende Dinge sind im Umgang mit E-Mails und dem Surfen im Internet ratsam:

- Verwenden Sie eine Cyber-Sicherheitslösung, die Sie vor möglichst vielen Bedrohungen schützt.

- Sehen Sie E-Mails mit gesundem Misstrauen durch, um zu klären, ob sie legitim sind.

- Öffnen Sie keine Anhänge, wenn Sie nicht überzeugt sind, dass diese sicher sind.

Zur Unterstützung während der COVID-19-Pandemie stellt Bitdefender ab sofort weltweit allen Organisationen, die im Gesundheitswesen tätig sind, Sicherheits-Unternehmenslösungen kostenlos bereit. Organisationen jeder Größe von Zahnarzt- oder Augenarztpraxen bis hin zu großen Krankenhäusern können freien Zugang zu den Produkten von Bitdefender anfordern. Bitdefender wird zudem seine Professional Services und modernste Technologien wie Network Traffic Security Analytics zur Verfügung stellen.

Liviu Arsene, Leitender Bedrohungsanalyst bei Bitdefender, unter Nutzung von Daten und Forschung der Bitdefender Labs